-

@ 5d4b6c8d:8a1c1ee3

2025-05-26 01:31:56

@ 5d4b6c8d:8a1c1ee3

2025-05-26 01:31:56Surely I won't do as good of a job as @IamSINGLE, but done is better than perfect.

I'll aim to do these towards the end of the day and we can reflect on what we did well and what we didn't. Your goals are your own, but public accountability is usually helpful in staying on track.

My Day | Good | Work in progress | |-------|--------------------| | No junk food | Pretty weak fast | | Family walk outside | Not enough sleep |

How did you do today?

https://stacker.news/items/989264

-

@ 69eea734:4ae31ae6

2025-05-26 01:15:05

@ 69eea734:4ae31ae6

2025-05-26 01:15:05Dies ist der Anfang einer Serie, die ich schreiben möchte. Sie handelt von etwas, das wir verloren haben, und das dennoch, in Teilen, in uns weiterlebt.

Wen meine ich mit dem “wir”? Das Wir kann schnell problematisch werden, wenn man meint für andere zu sprechen, und dann erkennen muss, falsche Annahmen gemacht zu haben.

Als ich diesen Satz schrieb, hatte ich diejenigen von uns im Hinterkopf, die in einer westlichen Industriegesellschaft aufgewachsen sind. Der Verlust ist etwas, das ich spüre, und dem reale Geschehnisse mit zugrunde liegen. Eine Art Sehnsucht wird stärker, wenn ich von bestimmten Ereignissen lese, bei denen Menschen gewaltsam von dem getrennt wurden, das sie bis dahin gehalten und ernährt hatte: Dem Land, zu dem sie gehörten.

Worüber ich schreiben möchte, das sind die Commons. Ein weites Feld. Commons, das kann Allmende heißen oder Gemeingüter.

Es geht dabei aber nicht nur um das, was gemeinsam genutzt wird, sondern auch um das Soziale darum herum — wie sich eine Gruppe selbst organisiert, und dabei den Mitgliedern und dem Gemeingut gerecht wird

Es ist eines jener Konzepte, denen mit einer einfachen Definition nicht gut gedient ist. Es geht eher darum, ein Gefühl dafür zu bekommen, sich ihm anzunähern, eine Beziehung aufzubauen. Wenn das gelingt, dann ist man an einer Art neuem Ort, einer neuen (und gleichzeitig alten) Sichtweise angekommen, die man nicht mehr verliert. Und gleichzeitig Teil einer Gemeinschaft geworden.

Zum Commons gehören Personen und das Commoning. Subjekte und ein Verb. Hinzu kommen die Resourcen, die gemeinsam betreut werden. Also Subjekt, Verb, Objekt. Hilfreicher ist es, die Ressourcen ebenfalls als Subjekte zu sehen. Beim ursprünglichen Commons stand der Commoner in einer partnerschaftlichen Beziehung zu dem Land, das seine Lebensgrundlage war. [1]

Die Commons bilden ein Gegengewicht zu Staat und Privatwirtschaft. Sie funktionieren nach einer anderen Logik, und wirken der kapitalistischen Forderung nach exponentiellem Wachstum, und der Vereinzelung der Menschen in der modernen Gesellschaft entgegen.

Mein Vorhaben ist, alle ein bis zwei Wochen einen kurzen Aufsatz zu schreiben, der einen Aspekt der Commons beleuchtet. Der deutsche Wikipedia-Eintrag gibt sehr gut wieder, wie vielschichtig das Thema ist.

Es könnte dabei in folgende Richtungen gehen:

- Geschichte der Enclosures (Einhegungen)

- Kämpfe indigener Kulturen und anarchischer Gemeinschaften

- Bemühungen, Commons und das Commoning in unserer westlichen Kulturn wiederzubeleben und zu fördern

- Das kollektive Trauma, das mit dem Verlust von Gemeingütern, insbesondere Land, verbunden ist

- Wie sich dies in jedem Einzelnen widerspiegelt

Ich schreibe dabei auch, um mir selbst über bestimmte Dinge klar zu werden. Ich bin mit zwei Commons-Bewegungen im Südwesten Englands verbunden, und diese Beziehungen sind nicht immer ganz einfach. Und doch würde ich mich nicht davon lösen wollen.

Warum schrieb ich davon, dass wir etwas verloren haben, wenn es die Commons doch gibt?

Eine bestimmte Lebensweise, die freien Zugang zu Wald und Acker- und Weideland garantierte, um sich zu ernähren und Holz und Torf zu sammeln, wurde mit den Einhegungen nach und nach zerstört. Während das Leben sicher sehr hart war — und sich zuvor innerhalb der Feudalherrschaft abspielte — sorgten über lange Zeit gewachsene Traditionen und Bräuche dafür, dass Menschen sich zugehörig und versorgt fühlten. Diese Art des Aufgehobenseins ging verloren, als die Landbewohner vertrieben wurden und sich in den Städten als Lohnarbeiter verdingen oder auswandern mussten.

Vor kurzem habe ich ein Buch namens The Traumatised Society gelesen, in dem Fred Harrison das Schicksal des englischen Naturdichters John Clare schildert, der direkt miterlebte, wie das Land eingegrenzt wurde und darüber verzweifelte. Besonders eindrücklich schreibt auch Alastair McIntosh in dem insgesamt sehr erstaunlichen und magischen Buch Soil and Soul über die schottische Version der Einhegungen, die Highland Clearances.

Solche Schilderungen lassen ahnen, wie gewaltsam die Menschen von ihrer früheren Lebensweise getrennt wurden. Später gingen England und andere europäische Mächte in ihren Kolonien ähnlich vor. Die erste Kolonisierung war die der eigenen Bevölkerung. Ich glaube, dass diese Vorgänge uns kollektiv geprägt haben, und wir die Commons brauchen, um den Folgen entgegenzuwirken.

Diese haben aber auch in ihren neueren Formen keinen leichten Stand.

Wie Silke Helfrich schrieb: “Commons existieren nicht in einer heilen Welt, sondern in einer commons-unfreundlichen Umgebung. Es ist daher wichtig, dass Commoners sich bewusst sind, welchen Schatz sie in den Händen halten, um ihn bewahren und entfalten zu können.”

Demnächst mehr...

\ [1] Der amerikanische Priester und Gelehrte Thomas Berry rief dazu auf, das Universum nicht als eine Ansammlung von Objekten zu sehen, sondern eine Gemeinschaft von Subjekten: The universe is a communion of subjects, not a collection of objects.

-

@ 502ab02a:a2860397

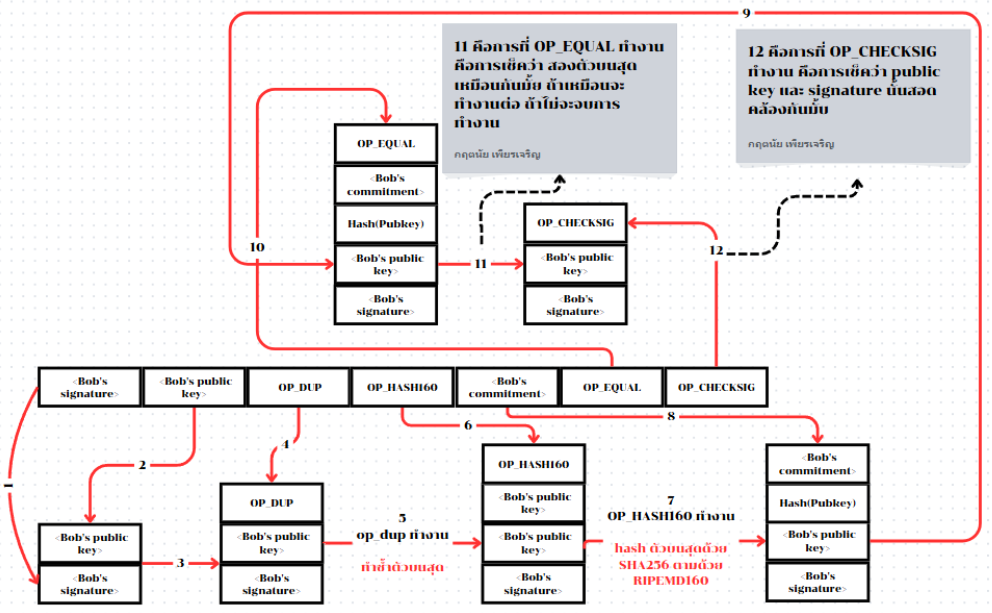

2025-05-26 01:12:10

@ 502ab02a:a2860397

2025-05-26 01:12:10ปลายศตวรรษที่ 20 โลกเรายังหมุนไปตามจังหวะของธรรมชาติ ท่ามกลางความเปลี่ยนแปลงทั้งการเมือง สังคม และเทคโนโลยี มีชายคนหนึ่งจากดินแดนกังหันลมชื่อว่า Willem van Eelen เขาไม่ใช่คนธรรมดา หากแต่เป็นนักคิดนักฝันที่เห็นภาพอนาคตอาหารแตกต่างจากคนทั่วไป เขาเติบโตขึ้นในช่วงเวลาที่โลกยังไม่ตระหนักถึงภาระหนักหน่วงของการเลี้ยงสัตว์ในระบบอุตสาหกรรมอย่างแท้จริง ในขณะที่คนส่วนใหญ่ยังเลือกทานเนื้อเหมือนเคย Willem กลับตั้งคำถามลึก ๆ ว่า “ทำไมเราต้องฆ่าสัตว์เพื่อจะได้เนื้อกินในเมื่อเราน่าจะสร้างเนื้อจากเซลล์โดยตรงได้?” คำถามนั้นกลายเป็นเมล็ดพันธุ์แห่งความหวังและการเปลี่ยนแปลงที่รอวันเติบโตในใจเขาอย่างเงียบ ๆ

Willem van Eelen เป็นอดีตทหารผ่านศึกสงครามโลกครั้งที่สอง เขาเคยถูกจับเป็นเชลยในช่วงเวลาที่โหดร้ายที่สุดของชีวิต เขาได้เห็นการฆ่าสัตว์อย่างโหดเหี้ยมและได้รับรู้ถึงความเจ็บปวดของสิ่งมีชีวิตเหล่านั้นอย่างลึกซึ้ง ความทรงจำและความเห็นใจนั้นกลายเป็นแรงผลักดันให้เขามุ่งมั่นพัฒนาแนวคิดที่จะหลีกเลี่ยงความเจ็บปวดและการทำลายล้างในวงจรของอาหารแบบเดิม ๆ ในยุคที่คำว่า “อาหารทางเลือก” ยังแทบไม่มีใครพูดถึง

ในยุคนั้น เทคโนโลยีชีวภาพยังอยู่ในช่วงเริ่มต้น เซลล์ต้นกำเนิดยังเป็นเรื่องลึกลับและต้องใช้เครื่องมือทางวิทยาศาสตร์ระดับสูงมากมาย Willem ลงมือศึกษาอย่างจริงจังถึงวิธีเพาะเลี้ยงเซลล์สัตว์ในห้องแล็บ เพื่อผลิตเนื้อโดยไม่ต้องฆ่าสัตว์ ความท้าทายสำคัญคือเขาต้องค้นหาวิธีให้เซลล์เนื้อเติบโตจนเป็นก้อนเนื้อที่นุ่มและมีโครงสร้างเหมือนเนื้อจริง ซึ่งในตอนนั้นยังไม่มีคำตอบแน่ชัดว่าเป็นไปได้จริงหรือไม่

ในปี 1999 Willem van Eelen ได้จดสิทธิบัตรเทคโนโลยี “เนื้อเพาะเลี้ยงเซลล์” หรือ Cultured Meat ไว้กับสำนักงานสิทธิบัตรของเนเธอร์แลนด์ สิทธิบัตรฉบับนี้กลายเป็นจุดเริ่มต้นที่สำคัญของวงการอาหารแห่งอนาคต แม้ว่าในเวลานั้นไอเดียของเขายังถูกมองด้วยความสงสัย หลายคนมองว่าเหมือนนิยายวิทยาศาสตร์เกินจริง และการผลิตเนื้อในห้องแล็บเป็นเรื่องไกลตัว

Willem ไม่ได้เดินทางนี้คนเดียว เขาทำงานร่วมกับนักชีววิทยา นักเทคโนโลยีชีวภาพ และนักสิ่งแวดล้อมหลายคนในยุโรป เขาตั้งกลุ่มผู้สนใจและเครือข่ายนักวิจัยเพื่อขยายงานและแบ่งปันความรู้ นอกจากนี้ มหาวิทยาลัย Maastricht ในเนเธอร์แลนด์ ยังเป็นฐานวิจัยหลักที่สนับสนุนงานของเขาในช่วงแรก ๆ แม้จะยังขาดแคลนทุนสนับสนุนจากภาครัฐและเอกชนก็ตาม

หนึ่งในปัญหาใหญ่ของการเพาะเลี้ยงเซลล์เนื้อในยุคนั้นคือการหาอาหารสำหรับเซลล์ หรือที่เรียกว่า Growth Medium โดยส่วนใหญ่ต้องพึ่งพาเซรุ่มจากเลือดวัว (Fetal Bovine Serum) ซึ่งมีราคาแพงและขัดแย้งกับหลักจริยธรรมของการลดการเบียดเบียนสัตว์เอง ความยากลำบากนี้ทำให้การพัฒนาเทคโนโลยีนี้เดินหน้าอย่างช้า ๆ

Willem ต้องพึ่งพิงทุนส่วนตัวและเงินบริจาคจากองค์กรสิ่งแวดล้อมและกลุ่มเคลื่อนไหวเพื่อสิทธิสัตว์ที่เห็นด้วยกับแนวคิดของเขา ถึงแม้ว่าจะไม่มีการสนับสนุนอย่างเป็นทางการจากรัฐบาลและภาคธุรกิจในช่วงแรก แต่ความมุ่งมั่นของเขาก็ไม่เคยจางหาย

ประวัติศาสตร์อาหารจึงมีบทเล็ก ๆ ที่บันทึกว่า Willem van Eelen เป็นนักฝันผู้ปลูกเมล็ดพันธุ์ของเนื้อเพาะเลี้ยงไว้ในดินแดนที่ยังไม่พร้อม แต่เมล็ดพันธุ์นั้นกลับเติบโตขึ้นเรื่อย ๆ จนกลายเป็นรากฐานของบริษัทและเทคโนโลยีในยุคปัจจุบันที่พยายามสร้างเนื้อที่ไม่ต้องฆ่าสัตว์แต่ยังคงรสสัมผัสและคุณค่าทางอาหาร

ปัจจุบัน เราเห็นบริษัทชื่อดังมากมายจากทั่วโลกล้วนแต่ก้าวตามรอยแนวคิดของ Willem โดยใช้เทคโนโลยีเพาะเลี้ยงเซลล์เนื้อที่พัฒนาขึ้นจนใกล้ความเป็นจริงมากขึ้นทั้งหมดนี้เกิดขึ้นจากแรงบันดาลใจและการทดลองของชายผู้ไม่ยอมแพ้ต่อความท้าทาย แม้จะต้องเผชิญกับข้อจำกัดทางเทคนิค ต้นทุนสูง และความไม่เชื่อมั่นจากสังคม

นี่ไม่ใช่แค่เรื่องเทคโนโลยีอาหาร แต่มันคือเรื่องของหัวใจที่ตั้งคำถามถึงความยั่งยืนและศีลธรรมในการบริโภคอาหารของมนุษย์ที่เปลี่ยนแปลงได้

คำว่า “เนื้อที่ไม่ต้องฆ่าสัตว์” ที่เรากล่าวถึงกันทุกวันนี้คือมรดกจากความฝันและความพยายามของ Willem van Eelen ที่เริ่มต้นมากว่าหนึ่งทศวรรษก่อนยุคสมัยจะพร้อมรับ

This is just a beginning ครับ #pirateketo #กูต้องรู้มั๊ย #ม้วนหางสิลูก #siamstr

-

@ f85b9c2c:d190bcff

2025-05-26 01:00:24

@ f85b9c2c:d190bcff

2025-05-26 01:00:24

We've all heard the advice to "trust your gut," but what if I told you that your first instinct might not always be your best guide? In a world where decisions can have long-lasting impacts, relying solely on our initial reactions could be a significant misstep. Here's why you should often look beyond that immediate gut feeling. First off, let's consider the science of decision-making. Psychologists and behavioral economists have long studied how our initial reactions can be influenced by biases, fears, or even the most recent information we've encountered. Daniel Kahneman, a Nobel laureate in economics, distinguishes between two systems of thought:

System 1, which is fast, automatic, and emotional (our first instinct), and System 2, which is slower, more deliberate, and logical.

From my own life, I've learned that acting on my first instinct often leads to outcomes I later regret. There was a time when I almost turned down a job offer because my initial reaction was fear of change. Thankfully, I gave myself time to think it over, discussed it with mentors, and realized it was an opportunity not to be missed. That job turned out to be one of the most rewarding experiences of my career. Moreover, the concept of "sleeping on it" has a scientific basis. Sleep helps in memory consolidation and emotional regulation, which can lead to a clearer perspective when you revisit the decision. This isn't a sign of indecision but rather of wisdom in understanding the complexity of human judgment. While there’s merit in intuition, the second thought, when you’ve had time to reflect, gather more information, or consult with others, often proves more reliable.

My personal advice? When faced with a decision, resist the urge to act immediately based on your first instinct. Give yourself time to think, reflect, research, and maybe even discuss with those you trust. Remember, [5/26, 1:35 AM] eihto: in the rush of life, the second thought can be the one that truly guides you to the right path. Trust it; it’s often right.

-

@ 04c915da:3dfbecc9

2025-05-20 15:50:22

@ 04c915da:3dfbecc9

2025-05-20 15:50:22There is something quietly rebellious about stacking sats. In a world obsessed with instant gratification, choosing to patiently accumulate Bitcoin, one sat at a time, feels like a middle finger to the hype machine. But to do it right, you have got to stay humble. Stack too hard with your head in the clouds, and you will trip over your own ego before the next halving even hits.

Small Wins

Stacking sats is not glamorous. Discipline. Stacking every day, week, or month, no matter the price, and letting time do the heavy lifting. Humility lives in that consistency. You are not trying to outsmart the market or prove you are the next "crypto" prophet. Just a regular person, betting on a system you believe in, one humble stack at a time. Folks get rekt chasing the highs. They ape into some shitcoin pump, shout about it online, then go silent when they inevitably get rekt. The ones who last? They stack. Just keep showing up. Consistency. Humility in action. Know the game is long, and you are not bigger than it.

Ego is Volatile

Bitcoin’s swings can mess with your head. One day you are up 20%, feeling like a genius and the next down 30%, questioning everything. Ego will have you panic selling at the bottom or over leveraging the top. Staying humble means patience, a true bitcoin zen. Do not try to "beat” Bitcoin. Ride it. Stack what you can afford, live your life, and let compounding work its magic.

Simplicity

There is a beauty in how stacking sats forces you to rethink value. A sat is worth less than a penny today, but every time you grab a few thousand, you plant a seed. It is not about flaunting wealth but rather building it, quietly, without fanfare. That mindset spills over. Cut out the noise: the overpriced coffee, fancy watches, the status games that drain your wallet. Humility is good for your soul and your stack. I have a buddy who has been stacking since 2015. Never talks about it unless you ask. Lives in a decent place, drives an old truck, and just keeps stacking. He is not chasing clout, he is chasing freedom. That is the vibe: less ego, more sats, all grounded in life.

The Big Picture

Stack those sats. Do it quietly, do it consistently, and do not let the green days puff you up or the red days break you down. Humility is the secret sauce, it keeps you grounded while the world spins wild. In a decade, when you look back and smile, it will not be because you shouted the loudest. It will be because you stayed the course, one sat at a time. \ \ Stay Humble and Stack Sats. 🫡

-

@ 04c915da:3dfbecc9

2025-05-16 17:12:05

@ 04c915da:3dfbecc9

2025-05-16 17:12:05One of the most common criticisms leveled against nostr is the perceived lack of assurance when it comes to data storage. Critics argue that without a centralized authority guaranteeing that all data is preserved, important information will be lost. They also claim that running a relay will become prohibitively expensive. While there is truth to these concerns, they miss the mark. The genius of nostr lies in its flexibility, resilience, and the way it harnesses human incentives to ensure data availability in practice.

A nostr relay is simply a server that holds cryptographically verifiable signed data and makes it available to others. Relays are simple, flexible, open, and require no permission to run. Critics are right that operating a relay attempting to store all nostr data will be costly. What they miss is that most will not run all encompassing archive relays. Nostr does not rely on massive archive relays. Instead, anyone can run a relay and choose to store whatever subset of data they want. This keeps costs low and operations flexible, making relay operation accessible to all sorts of individuals and entities with varying use cases.

Critics are correct that there is no ironclad guarantee that every piece of data will always be available. Unlike bitcoin where data permanence is baked into the system at a steep cost, nostr does not promise that every random note or meme will be preserved forever. That said, in practice, any data perceived as valuable by someone will likely be stored and distributed by multiple entities. If something matters to someone, they will keep a signed copy.

Nostr is the Streisand Effect in protocol form. The Streisand effect is when an attempt to suppress information backfires, causing it to spread even further. With nostr, anyone can broadcast signed data, anyone can store it, and anyone can distribute it. Try to censor something important? Good luck. The moment it catches attention, it will be stored on relays across the globe, copied, and shared by those who find it worth keeping. Data deemed important will be replicated across servers by individuals acting in their own interest.

Nostr’s distributed nature ensures that the system does not rely on a single point of failure or a corporate overlord. Instead, it leans on the collective will of its users. The result is a network where costs stay manageable, participation is open to all, and valuable verifiable data is stored and distributed forever.

-

@ f85b9c2c:d190bcff

2025-05-26 00:52:41

@ f85b9c2c:d190bcff

2025-05-26 00:52:41

Where do conversations go after they’ve already been had? Is there some sort of cosmic repository of conversation where every sound that’s ever been uttered has been recorded?

If parallel and alternate realities exist, then it makes sense that once you utter the words in one reality, they become imprinted in the universal narrative and live on forever.

Every word you’ve ever uttered is familiar to you. If you really think about it, nothing you say feels surprising. You know what you’re going to say because you’ve said it all before. You cannot put your finger on why you feel it, but you always have.

This is deja vu.

And because worlds are parallel you can also experience your future while in your present (imagination), or your past while in the future (memory).

-

@ 554ab6fe:c6cbc27e

2025-04-10 18:48:57

@ 554ab6fe:c6cbc27e

2025-04-10 18:48:57What is consciousness, and can it be changed or enhanced? This is a question that humans have struggled with for a very long time. The question of consciousness alone is daunting. Some even argue that humans will never be able to find the answer. Regardless, the quest for knowledge is not always about the answer, rather it is the journey that is revealing. This is true not only for our society, but the individual as well. The search for the truth often leads one down a path of self-reflection, and can lead to conclusions previously thought to be ludicrous. Here, I will argue that consciousness can be interpreted as an interpretation of reality, where the interpretation may become clearer and more accurate through practices such as meditation.

Consciousness

To articulate this idea, the concept of consciousness must firstly be discussed. There is an incredibly interesting TED talk given by Anil Seth, where he describes consciousness as an illusion. He explains how the brain receives signals from both the internal and external environment of the body, makes an interpretation of those signals, which creates our conscious experience. In his scientific writing, he claims that the brain can be viewed as a prediction machine1. He argues that the brain is constantly making predictions and error correcting in order to gain understanding of the signals it is receiving. He is not alone in this theory, and many other researchers concur that the constant comparison of internal predictions and external stimuli is what generates the brain’s sensations of causal forces2. There are plenty of reasons to believe this is true. Imagine, the brain is receiving all kinds of neuronal signals both from external stimuli sensors and sensors for our internal systems. These signals all shoot up the spinal cord to the brain. It is unclear that these neuronal signals are stamped with an identifier of where they came from, so the brain has to make a predictive model for not only where the signal came from, but also why the signal came at all. The latter is important for survival: the use of our senses to accurately predict our environment would be a critical reason why consciousness developed in the first place. Imagine you are an ancient hominid walking in the wild: you see a tangled cord like thing around a branch on the tree. You need to process that information, determine if it is more branch or a snake and act accordingly. This is a potential biological reason for the manifestation of thought and problem solving. This is a very meta-cognitive example of our brain receiving information and then using previous knowledge to generate a predictive conclusion on the external reality.

There are also examples of this outside of the more obvious meta-cognitive examples. A good example is the famous rubber hand experiment. The first rubber hand experiment was conducted in 1998 by Botvinick and Cohen3. In this experiment, a subject places their hand on a table with a screen blocking their view of their own hand. A rubber hand is then placed on the other side of the screen where it is visible. The experimenter rubs both the rubber hand and real hand with a paint brush. By the end of the experiment, subjects begin to feel as if the rubber hand is their own limb3. The brain, using the visual senses, detects that a hand is being stroked with a brush while sensory neurons send signals that the hand is experiencing the touch of a paint brush. These two signals cause the predicting brain to think that the rubber hand is our hand. This experiment has been repeated many times in different ways. It has been observed that participants begin to react defensively to the threat of pain or damage to the rubber hand4. This illustrates the powerful extent at which the brain processes and reacts to information that it interprets from reality. Amazingly, some research suggests that the touch aspect of the experiment isn’t even necessary to produce the illusion5. Others have recreated this experience using virtual reality, citing that when the virtual hand changed color in response to the subject’s heartbeat, a significant sense of body ownership was generated6. Body ownership, and our sense of reality is arguably determined by our brain’s interpretation of both internal and external stimuli.

The Neuroscience and Meditation

It is hypothesized that the anterior insular cortex (AIC) is involved in the comparison of the stimuli to the predicted model1. Interestingly, the same brain region is associated with the anticipation of pain7. For those unaware, there is some research to suggest that much of the pain we experience is not due to the actual noxious stimuli (physical pain sensation), but from the anticipation of that pain. Evidence for this can be found in studies such as Al-Obaidi et al. from 2005, that concluded that the pain experienced in patients with chronic low back pain could not be solely attributed to the sensor signals, but from the anticipation of the pain8. Additionally, the anticipation of pain relief is the primary contributor to placebo analgesia (placebo pain killers)9. Furthermore, a large body of research has been conducted showing that meditators show a decreased anticipatory attitude towards pain, subsequently experiencing less unpleasant pain 7,10,11. For example, chronic pain in multiple areas such as the low back, neck, shoulder, and arms have been shown to reduce after meditation practice12. Finally, an extreme case study worth noting is of a yogi master who claimed to not experience pain at all13. When this master was brought into the lab, not only did he not experience pain, but his thalamus showed no additional activation following painful stimuli13. What is fascinating about this is that the thalamus is the main relay station for all incoming somatosensory information14, and some argue that this is a candidate for the location of consciousness15. To not have strong activation here after painful stimuli is to suggest a radical change in how the brain receives incoming stimuli, and perhaps is indicative in a dramatic shift in how this individual’s conscious experiences the world. Though this is but one small example, the previous studies outline a strong case for meditation’s ability to alter the way the brain processes information. Given meditation involves the active practice of generating an open and non-judgmental attitude towards all incoming stimuli, perhaps this alters the processing of incoming stimuli, thereby changing the predictive model. On a similar note, perhaps it relates to neuroplastic changes that occur within the brain. It has been noted that the AIC is activated during times of awareness of mind wandering16. This suggests that the AIC is in use frequently during meditation practices. Perhaps it is strengthened then by meditation, thereby also allowing for greater prediction model generation. Imagine the mind as a pond. If the pond is calm and still, one single rain drop rippling in the pond is clearly identifiable. One would easily know information about the droplet, because the ripple could be easily analyzed. Now imagine a pond during a rain storm, where an uncountable amount of rain drops is hitting the pond and there are ripples everywhere. One could not adequately make out where each ripple came from, because there would be too much overlap in the ripples. This may be how the brain functions as well. When the signals are low, and no extraneous thoughts and interpretations are created from signals, then the brain’s prediction model can easily determine where and why a signal it received came from. If, however, the mind is chaotic and full of internal noise, then the brain has a harder time creating an accurate understanding of incoming stimuli and generating a correct model.

Enlightenment

Enlightenment, from a scientific point of view, has been defined as a form of awareness where a person feels that s/he has gained a new understanding of reality 17. In this sense, it bears a striking relationship to the topic of consciousness. If consciousness can be defined as our interpretation of the external and internal environment through our mental prediction model, then experiences of enlightenment are defined by moments where our interpretation is completely changed in a profound way. The experiences are often characterized by the loss of individuality and consequent identification of being part of a greater oneness 18,19. As an interesting side note, this same experience is common amongst subjects, who in a double-blinded study, take psilocybin (the active ingredient in magic mushrooms)20,21. The neuroscience of enlightenment is particularly interesting. The temporo-parietal junction of the brain is involved with self-location and body ownership22. Unsurprisingly, this area is highly involved in the illusion of the rubber hand experiment23. This is the same brain area that is hypothesized to be related to these enlightened experiences of oneness 17. If this brain area, which handles the interpretation of where and what the body is, was to decrease in activation, then the brain would generate a more ambiguous interpretation that the self and the external environment are less distinct than previously thought. This is a possible explanation to why enlightenment experiences involve a feeling of oneness with everything. To bring this all home, meditation has been shown to decrease parietal lobe activation 4,24. Suggesting that meditation can be a method of adjusting the brain’s interpretation of stimuli to generate an outlook that is unifying in perceptive.

Closing Remarks

The evidence that meditation may lead to an altered conscious living has deep philosophical implications. Meditation is a practice that, in part, involves an open awareness to all incoming stimuli alongside the absence of any meta-cognitive interpretation or processing of said stimuli. This generation of a still mind may generate a more accurate prediction model of incoming stimuli, void of any corruption on the part of our thoughts. Given the observation that meditation, both scientifically and culturally, can lead to an understanding and experience of a greater oneness amongst all suggests that this interpretation of incoming stimuli is the more accurate interpretation. It is hard to imagine that anyone would not advocate the beauty and usefulness of this perspective. If more people had this perspective, we would have a much more peaceful, happy and unified society and planet. Ironically, our culture often aims to arrive to this philosophical perspective through analytical thought. However, given the evidence in this post, perhaps it is the absence of analytical thought, and the stillness of the mind that truly grants this perspective.

**References ** 1. Seth AK. Interoceptive inference, emotion, and the embodied self. Trends in Cognitive Sciences. 2013;17(11):565-573. doi:10.1016/j.tics.2013.09.007 2. Synofzik M, Thier P, Leube DT, Schlotterbeck P, Lindner A. Misattributions of agency in schizophrenia are based on imprecise predictions about the sensory consequences of one’s actions. Brain. 2010;133(1):262-271. doi:10.1093/brain/awp291 3. Botvinick M, Cohen JD. Rubber hand ‘feels’ what eyes see. Nature. 1998;391(February):756. 4. Newberg A, Alavi A, Baime M, Pourdehnad M, Santanna J, D’Aquili E. The measurement of regional cerebral blood flow during the complex cognitive task of meditation: A preliminary SPECT study. Psychiatry Research - Neuroimaging. 2001;106(2):113-122. doi:10.1016/S0925-4927(01)00074-9 5. Ferri F, Chiarelli AM, Merla A, Gallese V, Costantini M. The body beyond the body: Expectation of a sensory event is enough to induce ownership over a fake hand. Proceedings of the Royal Society B: Biological Sciences. 2013;280(1765). doi:10.5061/dryad.8f251 6. Suzuki K, Garfinkel SN, Critchley HD, Seth AK. Multisensory integration across exteroceptive and interoceptive domains modulates self-experience in the rubber-hand illusion. Neuropsychologia. 2013;51(13):2909-2917. doi:10.1016/j.neuropsychologia.2013.08.014 7. Zeidan F, Grant JA, Brown CA, McHaffie JG, Coghill RC. Mindfulness meditation-related pain relief: Evidence for unique brain mechanisms in the regulation of pain. Neuroscience Letters. 2012;520(2):165-173. doi:10.1016/j.neulet.2012.03.082 8. Al-Obaidi SM, Beattie P, Al-Zoabi B, Al-Wekeel S. The relationship of anticipated pain and fear avoidance beliefs to outcome in patients with chronic low back pain who are not receiving workers’ compensation. Spine. 2005;30(9):1051-1057. doi:10.1097/01.brs.0000160848.94706.83 9. Benedetti F, Mayberg HS, Wager TD, Stohler CS, Zubieta JK. Neurobiological mechanisms of the placebo effect. In: Journal of Neuroscience. Vol 25. Society for Neuroscience; 2005:10390-10402. doi:10.1523/JNEUROSCI.3458-05.2005 10. Gard T, Hölzel BK, Sack AT, et al. Pain attenuation through mindfulness is associated with decreased cognitive control and increased sensory processing in the brain. Cerebral Cortex. 2012;22(11):2692-2702. doi:10.1093/cercor/bhr352 11.Grant JA, Courtemanche J, Rainville P. A non-elaborative mental stance and decoupling of executive and pain-related cortices predicts low pain sensitivity in Zen meditators. Pain. 2011;152(1):150-156. doi:10.1016/j.pain.2010.10.006 12. Kabat-Zinn J, Lipworth L, Burney R. The clinical use of mindfulness meditation for the self-regulation of chronic pain. Journal of Behavioral Medicine. 1985;8(2):163-190. doi:10.1007/BF00845519 13. Kakigi R, Nakata H, Inui K, et al. Intracerebral pain processing in a Yoga Master who claims not to feel pain during meditation. European Journal of Pain. 2005;9(5):581. doi:10.1016/j.ejpain.2004.12.006 14. Steeds CE. The anatomy and physiology of pain. Surgery. 2009;27(12):507-511. doi:10.1016/j.mpsur.2009.10.013 15. Min BK. A thalamic reticular networking model of consciousness. Theoretical Biology and Medical Modelling. 2010;7(1):1-18. doi:10.1186/1742-4682-7-10 16. Hasenkamp W, Wilson-Mendenhall CD, Duncan E, Barsalou LW. Mind wandering and attention during focused meditation: A fine-grained temporal analysis of fluctuating cognitive states. NeuroImage. 2012;59(1):750-760. doi:10.1016/j.neuroimage.2011.07.008 17. Newberg AB, Waldman MR. A neurotheological approach to spiritual awakening. International Journal of Transpersonal Studies. 2019;37(2):119-130. doi:10.24972/ijts.2018.37.2.119 18. Johnstone B, Cohen D, Konopacki K, Ghan C. Selflessness as a Foundation of Spiritual Transcendence: Perspectives From the Neurosciences and Religious Studies. International Journal for the Psychology of Religion. 2016;26(4):287-303. doi:10.1080/10508619.2015.1118328 19. Yaden DB, Haidt J, Hood RW, Vago DR, Newberg AB. The varieties of self-transcendent experience. Review of General Psychology. 2017;21(2):143-160. doi:10.1037/gpr0000102 20. Griffiths RR, Richards WA, McCann U, Jesse R. Psilocybin can occasion mystical-type experiences having substantial and sustained personal meaning and spiritual significance. Psychopharmacology. 2006;187(3):268-283. doi:10.1007/s00213-006-0457-5 21. Griffiths RR, Richards WA, Johnson MW, McCann UD, Jesse R. Mystical-type experiences occasioned by psilocybin mediate the attribution of personal meaning and spiritual significance 14 months later. Journal of Psychopharmacology. 2008;22(6):621-632. doi:10.1177/0269881108094300 22. Serino A, Alsmith A, Costantini M, Mandrigin A, Tajadura-Jimenez A, Lopez C. Bodily ownership and self-location: Components of bodily self-consciousness. Consciousness and Cognition. 2013;22(4):1239-1252. doi:10.1016/j.concog.2013.08.013 23. Tsakiris M, Costantini M, Haggard P. The role of the right temporo-parietal junction in maintaining a coherent sense of one’s body. Neuropsychologia. 2008;46(12):3014-3018. doi:10.1016/j.neuropsychologia.2008.06.004 24. Herzog H, Leie VR, Kuweit T, Rota E, Ludwig K. Biological Psychology/Pharmacopsychology. Published online 1990:182-187.

-

@ 0edc2f47:730cff1b

2025-04-04 03:37:02

@ 0edc2f47:730cff1b

2025-04-04 03:37:02Chef's notes

This started as a spontaneous kitchen experiment—an amalgamation of recipes from old cookbooks and online finds. My younger daughter wanted to surprise her sister with something quick but fancy ("It's a vibe, Mom."), and this is what we came up with. It’s quickly established itself as a go-to favorite: simple, rich, and deeply satisfying. It serves 4 (or 1, depending on the day; I am not here to judge). Tightly wrapped, it will keep up to 3 days in the fridge, but I bet it won't last that long!

Details

- ⏲️ Prep time: 10 min

- 🍳 Cook time: 0 min

Ingredients

- 1 cup (240mL) heavy whipping cream

- 1/4 cup (24g) cocoa powder

- 5 tbsp (38g) Confectioners (powdered) sugar

- 1/4 tsp (1.25mL) vanilla extract (optional)

- Flaky sea salt (optional, but excellent)

Directions

-

- Whip the cream until frothy.

-

- Sift in cocoa and sugar, fold or gently mix (add vanilla if using).

-

- Whip to medium peaks (or stiff peaks, if that's more your thing). Chill and serve (topped with a touch of sea salt if you’re feeling fancy).

-

@ f85b9c2c:d190bcff

2025-05-26 00:46:51

@ f85b9c2c:d190bcff

2025-05-26 00:46:51

I despise money. It is probably because of its constant lack of existence within our household. Even with its possession, I would still loathe its entitlement to everything. I wish it was not a necessity. Would I carry a different tune if I was able to help provide more of a steady income for our family? No, I would not. I have been on the other side as well. With more money, came more responsibility, longer working hours, and less time with those I loved. Financial stress is the unwanted guest within our home. In all of our financial ups and downs, we found our family and love for one another never changed. I am truly grateful for that. I hope others can reciprocate. Of course, we want more but we are blessed with the basics shelter, love, and NeverEnding support.

Do not let the stress of everyday life and finances tear you or your family apart. When times are hard, fall to your knees and talk to the lord. Find your quiet place in this chaotic world and ask for the Lord to provide. If you believe he will, you will be okay. God always finds a way. Trust in him!

-

@ 2b24a1fa:17750f64

2025-04-01 08:09:55

@ 2b24a1fa:17750f64

2025-04-01 08:09:55 -

@ 812cff5a:5c40aeeb

2025-04-01 02:57:20

@ 812cff5a:5c40aeeb

2025-04-01 02:57:20مقدمة

في عالم اليوم الرقمي، تبرز منصات جديدة تهدف إلى تعزيز تجربة القراءة والتواصل بين محبي الكتب. تُعَدُّ Bookstr.xyz واحدة من هذه المنصات المبتكرة التي تسعى لربط القرّاء عبر شبكة Nostr، مما يمنحهم سيادة كاملة على بياناتهم ويتيح لهم بناء علاقات جديدة مع محبي الكتب الآخرين.

الميزات الرئيسية لموقع Bookstr

- التحكم الكامل بالبيانات: توفر Bookstr.xyz للمستخدمين القدرة على التحكم الكامل في بياناتهم الشخصية، مما يضمن خصوصية وأمان المعلومات.

- التكامل مع Open Library: تستخدم المنصة واجهة برمجة التطبيقات الخاصة بـ Open Library للحصول على معلومات شاملة حول الكتب، مما يتيح للمستخدمين الوصول إلى مجموعة واسعة من البيانات الموثوقة.

- التواصل الاجتماعي: من خلال شبكة Nostr، يمكن للمستخدمين التواصل مع قرّاء آخرين، تبادل التوصيات، ومناقشة الكتب المفضلة لديهم.

ما الذي يجعلها فريدة؟

تتميز Bookstr.xyz بدمجها بين مزايا الشبكات الاجتماعية ومصادر بيانات الكتب المفتوحة، مما يخلق بيئة تفاعلية وغنية بالمعلومات لمحبي القراءة. استخدامها لشبكة Nostr يمنح المستخدمين حرية أكبر في التحكم بتجربتهم الرقمية مقارنة بالمنصات التقليدية.

جرب Bookstr

تُعَدُّ Bookstr.xyz إضافة قيمة لعالم القراءة الرقمي، حيث تجمع بين مزايا الشبكات الاجتماعية ومصادر البيانات المفتوحة، مع التركيز على خصوصية المستخدم والتحكم في البيانات. إذا كنت من عشاق الكتب وتبحث عن منصة تفاعلية وآمنة، فقد تكون Bookstr.xyz الخيار المثالي لك.

شاركوا كتبكم المفضلة!!

-

@ c9badfea:610f861a

2025-05-25 22:36:12

@ c9badfea:610f861a

2025-05-25 22:36:12- Install Notally (it's free and open source)

- Open the app, tap ≡, and select Settings

- Tap View and switch to Grid

- Return to the main screen

- Tap ☑ to create a task list and ✏️ to create a note

- Enjoy!

ℹ️ You can also add pictures and set reminders for notes and task lists

ℹ️ Add labels to the notes (e.g. "Diary", "Snippet" or "Knowledge")

ℹ️ Use emojis to enhance titles (e.g. "🛒 Purchases" and "🔗️ Links")

-

@ cefb08d1:f419beff

2025-05-25 22:14:48

@ cefb08d1:f419beff

2025-05-25 22:14:48Source: https://stacker.news/items/986794

https://stacker.news/items/989164

-

@ 4d4fb5ff:1e821f47

2025-05-25 22:14:22

@ 4d4fb5ff:1e821f47

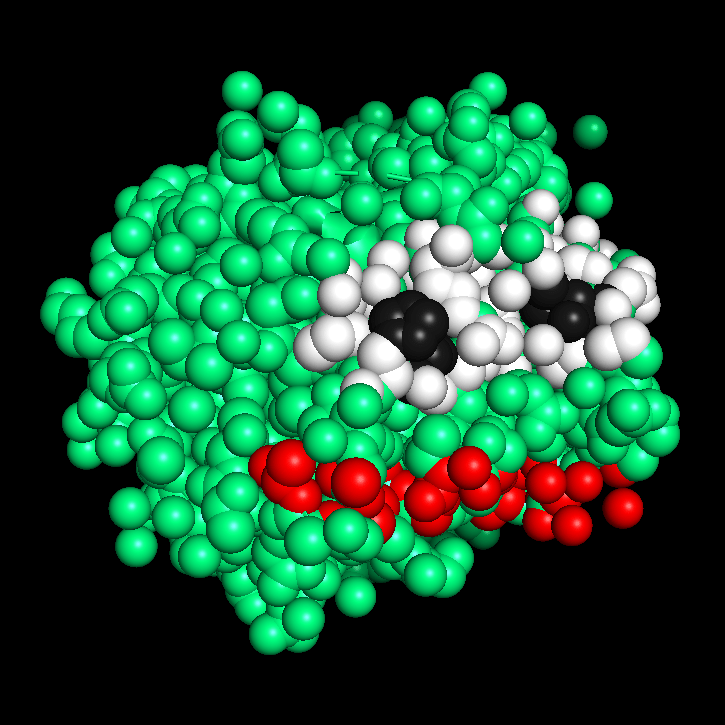

2025-05-25 22:14:22Sanger sequencing traces. I extracted DNA directly from my cells and determined a short genetic sequence, which is visualized by the bottom trace. In a second sample, I mutated my DNA enzymatically and used to same process to determine the sequence, shown in the top trace. Each peak and color represents a unique DNA base (A, T, C or G) in part of a gene with 13 bases shown here in total. This biogenerative process resulted in the center base changing from T to C, resulting in a slightly different, mixed peak by comparison. To further separate this work from being purely scientific, I did not record specific details about the experimental process.

https://ordiscan.com/inscription/96817755

-

@ 4d4fb5ff:1e821f47

2025-05-25 22:12:14

@ 4d4fb5ff:1e821f47

2025-05-25 22:12:14Numerical heatmap derived from biologically-sourced data. I reversed the process of scientific discovery by stripping away the context of data collected in four of my published experiments, leaving only single digits. This makes the table appear to include only unrelated, random numbers. However, since the numbers come from real world data, there remains meaningful hidden structure in the grid. This invites the viewer to participate in parsing signal from noise.

https://ordiscan.com/inscription/96817034

-

@ b6424601:a11e4ff4

2025-05-26 02:37:18

@ b6424601:a11e4ff4

2025-05-26 02:37:18"A home should be an asset that empowers you, not a liability that enslaves you."

At HODL House, we reject the architecture of the fiat era. We reject homes built to appease appraisers, bankers, and zoning boards. We reject the idea that your sanctuary should depreciate like a rental car. Instead, we build Asset Architecture: Homes that compound value, resist inflation, and align with sound money principles. This is our manifesto for a new era of sovereign living.

The New/Old Way of Living

What if your home could be more than just a physical space—a reflection of your values, passions, and sense of self? At HODL House, we're committed to helping you create a home that authentically represents who you are.

Personal Custom Design is Not for Everyone

Our clients do not want cookie-cutter projects and don’t plan on using bank loans to finance projects. Typically, our clients trade other assets for their personal Asset Architecture. Our clients consider a longer time horizon to include the operating cost of the house versus the construction cost. Our clients, a small percentage of the world's population, build personal architecture not controlled by fiat limitations, allowing for the creation of better projects we want to design.

We believe the Bitcoin Community will have the ever-strengthening asset to allow more people to build quality architecture.

At HODL House, We Believe...

-

Homes as Assets: Homes designed as personal architecture align with individuals' long-term goals, setting the stage for quality of life to happen. The house is a life stage supporting our clients in evolving to their highest potential.

-

Architecture as a Process: Architecture is the process of aligning the needs of the individual with a personal environment. The process helps people discover their aspirational needs and then work on milestones to convert them into goals, ideas, designs, and finished construction.

-

Bitcoin Fixes Housing: The cost of personal homes in fiat terms is rapidly becoming out of reach for most people operating within the fiat money system. Younger people may think individual ownership is not possible. Bitcoin fixes this self-imposed limitation.

Sound Money Homes Are...

-

Long-Term Thinking: Long-term thinkers make decisions for homes built with hard money based on the cost over the lifetime of the house and not just the initial cost of construction. Think long term to address maintenance, durability, resilience, operating costs, and fortifications.

-

Not Driven by Size: Size does not matter. The HODL House program does not need to check the Bankster appraisal checklist of some made-up loans to value the number of bedrooms and the house size requirement. We can use function stacks in the same space to use less. We can layer life patterns outside the box of fiat requirements for better life results.

-

Personal: Design is particular for the individual, the place of the HODL House, and the land on which it sits. We design homes for people, not markets, trends, or profit cash out.

-

Not in the Herd: People need homes for their personal shelter, and not only to shelter their money from debasement. Outcast from the head base value on the total ROI on an appraisal to compare it to the pile of houses next door. Homes should satisfy the utility of living for families, designed and built to provide long-term basic shelter in a clever way that evolves with the owners to meet long-term needs.

-

Have No Regrets: The return on investment must be worth the exchange risk of Bitcoin to avoid regrets, balancing opportunity cost vs. quality of life in the future. Of course, collateralized Bitcoin loans are coming, and when that happens. Then, as they say, LFG!

HODL Houses as an Apex Species

HODL houses are an apex species of home designed for the utility of living based on personal life patterns in creating personal architecture that can hold for a long time.

As a bitcoiner, you understand the importance of living on your terms. At HODL House, we're dedicated to creating homes that reflect your values, hard-earned equity, and commitment to self-sovereignty. Our approach combines Pattern Language design principles with asset architecture principles to deliver authentic architecture in beautiful homes built to last. Let's work together to create a home worth HODLing, leaving your legacy through self-sufficiency and connection to the decentralized Bitcoin community.

The HODL House Studio: Building Asset Architecture on a Bitcoin Standard

We are personal housing architects, so we are biased that personal architecture is good, and fiat-valued housing typically makes us swallow hard. We are the weirdo architects, our peer’s judge will never make any real money, who somehow enjoy the drama of designing for individuals and have figured out how to excel as a business, working with clients on their homes. We are also very weirdo architects who believe in doing good work to provide value to clients, make a profit, and save that profit in BTC.

Our architecture firm is 20 years deep in custom residential design, establishing a dedicated Studio for Sound Money Architecture within our practice. This studio operates under a single principle: to build homes that align with the values of sound money, not fiat speculation.

HODL House is Our Fork in the Road

We're excited to take a step in the right direction. By operating on a Bitcoin standard and working with people who share our values, we're combining the principles of good architecture with the values of sound money. As a result, we envision a network of Bitcoin standard homes organically creating better communities where neighbors become collaborators, and together, we can enhance the overall quality of life for all.

Our Traditional Firm vs. The HODL House Studio

Our traditional firm designs homes for clients who finance projects through conventional means—mortgages, loans, and fiat savings. The HODL House Studio, however, serves a different clientele: long-term thinkers who reject the fiat paradigm and seek to deploy hard assets (like Bitcoin) into durable, multi-generational architecture.

Why a Separate Studio?

-

BTC-First Operations: The HODL House Studio runs on a Bitcoin standard. All fees, payments, and transactions will be denominated in BTC. This eliminates exposure to fiat inflation and aligns our incentives with clients prioritizing value preservation over short-term gains.

-

Education Over Sales: Our role is not to sell homes but to educate clients to design homes that function as assets, not liabilities. We teach the principles of pre-fiat architecture: durability, adaptability, d alignment with the context of the land.

-

Hard Asset Focus: We work exclusively with clients who want a home as a store of value (like Bitcoin) rather than speculative instruments. Sound money architectural design means rejecting appraisal-driven design, avoiding debt, and prioritizing materials and systems that outlive their owners.

Our Mission

-

Design Homes That Compound Quality of Life: A home should grow with its occupants—adapting to changing needs (e.g., multigenerational living, remote work, off-grid resilience) while maintaining its core values.

-

Bridge Bitcoin and Architecture: Help clients understand how BTC’s properties (scarcity, portability, durability) mirror the qualities of great architecture.

-

Create Legacy Assets: Build homes that transcend generations, funded with sound assets rather than depreciating currency.

How We Work

The HODL House Studio offers three core services, detailed in Essays 11–13:

-

Life Pattern Discovery: Discover your current and aspirational life patterns for your future life in your personal architecture.

-

Manifest Creation: Translate life patterns into architectural plans you can use to carry with you to search for land or compare to existing housing products you are evaluating.

-

SiteFitting: Evaluate how the land around an existing home or a new build site supports the Manifest.

By anchoring our practice to Bitcoin’s principles—scarcity, patience, and self-sovereignty—we help clients design homes immune to the fiat system's decay.

Call to Action: The Trailhead Awaits

The path to sovereign living begins with a single step. On June 27, 2025, HODL House will open the Trailhead to Sovereign Living—a starting point for individuals ready to design homes that align with their values, their timeline, and the timeless principles of sound money.

Life along the path is not a race; it is a journey. Whether you’re ready to break ground now or lay the foundation for a milestone years in the future (a child’s wedding, a retirement sanctuary, a multigenerational legacy), HODL House Studio exists to guide you. We’ll help you:

-

Discover how you want to live, unshackled from fiat’s constraints.

-

Design a home that evolves with your life, not market trends.

-

Deploy hard-earned assets into architecture that outlives you.

Final Note: Sovereignty Isn’t a Destination

Bitcoin rewards patience. Architecture demands intention. By aligning these principles, HODL House Studio helps you build a home that:

-

Endures inflation, zoning codes, and market cycles.

-

Evolves with your life’s changing needs.

-

Transcends generations as a legacy asset.

The trailhead opens on 6/27/25. Whether you walk it slowly or sprint ahead, your journey starts today. BTC secures your future. HODL House designs it.

How to Begin Your Journey

-

Read Essays 11–13 (Posted Weekly, June 2–16, 2025)

-

Life Pattern Discovery: Discover your life patterns and architectural pattern images that could support them.

-

Manifest Your HODL Life: Define a vision for a home that serves you, not the appraisal checklist. Create a Manifest to take on your journeys to look for land or an existing home.

-

SiteFitting: Understand if the land you find fits your Manifest or how the Manifest should change to fit the land, driven by your personal life patterns..

-

Mark Your Calendar for 6/27/25

-

On launch day, the HODL House Studio will open for:

-

Chats: Determine if we’re a good fit for each other.

-

Consultations: We’ll overlay Asset Architecture principles to align with your sound money goals for in-process projects.

-

Live Service Offerings:

-

Life Pattern Discovery: Identify how you want to live.

-

Manifest Creation: Convert life patterns into a HODL House vision.

-

SiteFitting: Verify your land completes the alchemy of your Manifest.

-

HODL on,

— Bryan and the HODL House Team

-

-

@ 4d4fb5ff:1e821f47

2025-05-25 22:11:07

@ 4d4fb5ff:1e821f47

2025-05-25 22:11:07Snapshot of a 3D molecular structure. In bacteria, the enzyme Peptidase E (PepE) is encoded by the gene PEPE. PEPEDASE is an atomic view of PepE enzyme’s spatial architecture based on publicly available scientific data, visually arranged to pay homage to Pepe the Frog. I made this piece in support of Matt Furie’s #SavePepe movement.

https://ordiscan.com/inscription/96817644

-

@ 08f96856:ffe59a09

2025-05-15 01:22:34

@ 08f96856:ffe59a09

2025-05-15 01:22:34เมื่อพูดถึง Bitcoin Standard หลายคนมักนึกถึงภาพโลกอนาคตที่ทุกคนใช้บิตคอยน์ซื้อกาแฟหรือของใช้ในชีวิตประจำวัน ภาพแบบนั้นดูเหมือนไกลตัวและเป็นไปไม่ได้ในความเป็นจริง หลายคนถึงกับพูดว่า “คงไม่ทันเห็นในช่วงชีวิตนี้หรอก” แต่ในมุมมองของผม Bitcoin Standard อาจไม่ได้เริ่มต้นจากการที่เราจ่ายบิตคอยน์โดยตรงในร้านค้า แต่อาจเริ่มจากบางสิ่งที่เงียบกว่า ลึกกว่า และเกิดขึ้นแล้วในขณะนี้ นั่นคือ การล่มสลายทีละน้อยของระบบเฟียตที่เราใช้กันอยู่

ระบบเงินที่อิงกับอำนาจรัฐกำลังเข้าสู่ช่วงขาลง รัฐบาลทั่วโลกกำลังจมอยู่ในภาระหนี้ระดับประวัติการณ์ แม้แต่ประเทศมหาอำนาจก็เริ่มแสดงสัญญาณของภาวะเสี่ยงผิดนัดชำระหนี้ อัตราเงินเฟ้อกลายเป็นปัญหาเรื้อรังที่ไม่มีท่าทีจะหายไป ธนาคารที่เคยโอนฟรีเริ่มกลับมาคิดค่าธรรมเนียม และประชาชนก็เริ่มรู้สึกถึงการเสื่อมศรัทธาในระบบการเงินดั้งเดิม แม้จะยังพูดกันไม่เต็มเสียงก็ตาม

ในขณะเดียวกัน บิตคอยน์เองก็กำลังพัฒนาแบบเงียบ ๆ เงียบ... แต่ไม่เคยหยุด โดยเฉพาะในระดับ Layer 2 ที่เริ่มแสดงศักยภาพอย่างจริงจัง Lightning Network เป็น Layer 2 ที่เปิดใช้งานมาได้ระยะเวลสหนึ่ง และยังคงมีบทบาทสำคัญที่สุดในระบบนิเวศของบิตคอยน์ มันทำให้การชำระเงินเร็วขึ้น มีต้นทุนต่ำ และไม่ต้องบันทึกทุกธุรกรรมลงบล็อกเชน เครือข่ายนี้กำลังขยายตัวทั้งในแง่ของโหนดและการใช้งานจริงทั่วโลก

ขณะเดียวกัน Layer 2 ทางเลือกอื่นอย่าง Ark Protocol ก็กำลังพัฒนาเพื่อตอบโจทย์ด้านความเป็นส่วนตัวและประสบการณ์ใช้งานที่ง่าย BitVM เปิดแนวทางใหม่ให้บิตคอยน์รองรับ smart contract ได้ในระดับ Turing-complete ซึ่งทำให้เกิดความเป็นไปได้ในกรณีใช้งานอีกมากมาย และเทคโนโลยีที่น่าสนใจอย่าง Taproot Assets, Cashu และ Fedimint ก็ทำให้การออกโทเคนหรือสกุลเงินที่อิงกับบิตคอยน์เป็นจริงได้บนโครงสร้างของบิตคอยน์เอง

เทคโนโลยีเหล่านี้ไม่ใช่การเติบโตแบบปาฏิหาริย์ แต่มันคืบหน้าอย่างต่อเนื่องและมั่นคง และนั่นคือเหตุผลที่มันจะ “อยู่รอด” ได้ในระยะยาว เมื่อฐานของความน่าเชื่อถือไม่ใช่บริษัท รัฐบาล หรือทุน แต่คือสิ่งที่ตรวจสอบได้และเปลี่ยนกฎไม่ได้

แน่นอนว่าบิตคอยน์ต้องแข่งขันกับ stable coin, เงินดิจิทัลของรัฐ และ cryptocurrency อื่น ๆ แต่สิ่งที่ทำให้มันเหนือกว่านั้นไม่ใช่ฟีเจอร์ หากแต่เป็นความทนทาน และความมั่นคงของกฎที่ไม่มีใครเปลี่ยนได้ ไม่มีทีมพัฒนา ไม่มีบริษัท ไม่มีประตูปิด หรือการยึดบัญชี มันยืนอยู่บนคณิตศาสตร์ พลังงาน และเวลา

หลายกรณีใช้งานที่เคยถูกทดลองในโลกคริปโตจะค่อย ๆ เคลื่อนเข้ามาสู่บิตคอยน์ เพราะโครงสร้างของมันแข็งแกร่งกว่า ไม่ต้องการทีมพัฒนาแกนกลาง ไม่ต้องพึ่งกลไกเสี่ยงต่อการผูกขาด และไม่ต้องการ “ความเชื่อใจ” จากใครเลย

Bitcoin Standard ที่ผมพูดถึงจึงไม่ใช่การเปลี่ยนแปลงแบบพลิกหน้ามือเป็นหลังมือ แต่คือการ “เปลี่ยนฐานของระบบ” ทีละชั้น ระบบการเงินใหม่ที่อิงอยู่กับบิตคอยน์กำลังเกิดขึ้นแล้ว มันไม่ใช่โลกที่ทุกคนถือเหรียญบิตคอยน์ แต่มันคือโลกที่คนใช้อาจไม่รู้ตัวด้วยซ้ำว่า “สิ่งที่เขาใช้นั้นอิงอยู่กับบิตคอยน์”

ผู้คนอาจใช้เงินดิจิทัลที่สร้างบน Layer 3 หรือ Layer 4 ผ่านแอป ผ่านแพลตฟอร์ม หรือผ่านสกุลเงินใหม่ที่ดูไม่ต่างจากเดิม แต่เบื้องหลังของระบบจะผูกไว้กับบิตคอยน์

และถ้ามองในเชิงพัฒนาการ บิตคอยน์ก็เหมือนกับอินเทอร์เน็ต ครั้งหนึ่งอินเทอร์เน็ตก็ถูกมองว่าเข้าใจยาก ต้องพิมพ์ http ต้องรู้จัก TCP/IP ต้องตั้ง proxy เอง แต่ปัจจุบันผู้คนใช้งานอินเทอร์เน็ตโดยไม่รู้ว่าเบื้องหลังมีอะไรเลย บิตคอยน์กำลังเดินตามเส้นทางเดียวกัน โปรโตคอลกำลังถอยออกจากสายตา และวันหนึ่งเราจะ “ใช้มัน” โดยไม่ต้องรู้ว่ามันคืออะไร

หากนับจากช่วงเริ่มต้นของอินเทอร์เน็ตในยุค 1990 จนกลายเป็นโครงสร้างหลักของโลกในสองทศวรรษ เส้นเวลาของบิตคอยน์ก็กำลังเดินตามรอยเท้าของอินเทอร์เน็ต และถ้าเราเชื่อว่าวัฏจักรของเทคโนโลยีมีจังหวะของมันเอง เราก็จะรู้ว่า Bitcoin Standard นั้นไม่ใช่เรื่องของอนาคตไกลโพ้น แต่มันเกิดขึ้นแล้ว

siamstr

-

@ c9badfea:610f861a

2025-05-25 21:03:23

@ c9badfea:610f861a

2025-05-25 21:03:23- Install AnkiDroid (it's free and open source)

- Launch the app, tap Get Started, then tap ≡ and select Settings

- Select Sync and disable Display Synchronization Status

- Return to the main screen

- Create and download flashcard decks (see links below)

- Tap ⁝, then Import, then Deck Package (.apkg), select the file and tap Add

- Select Import

- Wait for the import to finish and start learning!

Some Flashcard Deck Sources

ℹ️ On GrapheneOS, you may need to enable the Network (used for localhost access) and Read And Write To The AnkiDroid Database permissions.

ℹ️ Also check this article on formulating knowledge

-

@ 878dff7c:037d18bc

2025-03-31 21:29:17

@ 878dff7c:037d18bc

2025-03-31 21:29:17Dutton Proposes Easing Home Loan Regulations

Summary:

Opposition Leader Peter Dutton plans to challenge the Albanese government by proposing changes to lending rules aimed at making it easier for first-time home buyers to access loans. The proposed adjustments include reducing serviceability buffers and addressing the treatment of HELP debt to improve housing access. Dutton argues that current regulations create a bias favoring inherited wealth, making it difficult for new buyers to enter the housing market. These proposals come as the Reserve Bank of Australia prepares for its upcoming interest rate decision, with the current cash rate target at 4.1% and predictions of a cut in May. Treasurer Jim Chalmers highlights the government's progress, noting falling inflation, rising real wages, and improving economic growth.

Sources: News.com.au - 1 April 2025, The Australian - 1 April 2025

Australia's Housing Market Hits New Record High

Summary:

Australia's property prices reached a new peak in March, following a rate cut that enhanced buyer optimism. CoreLogic reported a 0.4% monthly increase, bringing the average national property price to A$820,331. All capital cities, except Hobart, experienced price gains, with Sydney and Melbourne rising by 0.3% and 0.5%, respectively. The rate cut slightly improved borrowing capacity and mortgage serviceability. However, the sustainability of this upward trend is uncertain due to persistent affordability issues. While the market rebounded with the February rate cut by the Reserve Bank of Australia, significant improvements in home loan serviceability are necessary for substantial market growth.

Source: Reuters - 1 April 2025

AI Revolutionizes Business Operations

Summary:

Artificial intelligence (AI) is transforming business practices globally, with applications ranging from administrative task automation to strategic decision-making enhancements. Companies are increasingly integrating AI to streamline operations and gain competitive advantages. This shift necessitates a focus on ethical AI deployment and workforce upskilling to address potential job displacement.

Sources: Financial Times - April 1, 2025

Criticism of Bureau of Meteorology's Forecasting Capabilities

Summary:

The Bureau of Meteorology is facing criticism for inadequate weather radar coverage in western Queensland, which has led to unreliable forecasting during the recent floods. Federal Opposition Leader Peter Dutton has pledged $10 million for a new radar system to enhance forecasting accuracy, while local officials emphasize the need for improved infrastructure to better prepare for future natural disasters.

Sources: The Australian - April 1, 2025

Coalition Pledges $10 Million for Western Queensland Weather Radar

Summary:

As part of the federal election campaign, Opposition Leader Peter Dutton has promised $10 million for a new weather radar system in flood-affected western Queensland. This initiative aims to improve weather forecasting and preparedness in the region. Meanwhile, Prime Minister Anthony Albanese has pledged $200 million for an upgrade to the St John of God Midland hospital in Perth, emphasizing healthcare improvements. Both leaders are focusing on key regional investments as the election approaches.

Source: The Guardian - April 1, 2025

Emergency Services Conduct Rescues Amid Queensland Floods

Summary:

Emergency services in Queensland have conducted over 40 rescues as floodwaters continue to rise, submerging communities and causing extensive damage. Efforts are focused on delivering essential supplies, evacuating residents, and ensuring the safety of those affected by the severe weather conditions.

Sources: The Courier-Mail - April 1, 2025

Six Key Crises Facing Australia Before the Election

Summary:

As the election nears, voters remain largely unaware of six looming crises that could significantly impact the nation. These include over-reliance on volatile commodity exports, challenges in renewable energy implementation, potential currency depreciation, and reduced foreign investment. Both major parties have focused on immediate cost-of-living relief, overshadowing these critical issues that demand urgent attention.

Sources: The Australian - April 1, 2025

Debate Intensifies Over Australia's Commitment to AUKUS

Summary:

Former Defence Department Secretary Dennis Richardson has urged Australia to persist with the AUKUS submarine agreement despite concerns about the reliability of the U.S. under President Donald Trump. Richardson warns that abandoning the deal now would undermine decades of defense planning. However, critics, including former Prime Minister Malcolm Turnbull, question the feasibility and advisability of the agreement, suggesting alternatives such as partnering with France for submarine development.

Sources: The Guardian - April 1, 2025, The Australian - April 1, 2025

China Delays $23B Sale of Panama Canal Ports to US-Backed Consortium

Summary:

China has postponed the $23 billion sale of 43 global ports, including critical facilities at both ends of the Panama Canal, to a consortium led by US investment firm BlackRock. The delay follows an investigation by China’s State Administration for Market Regulation into potential anti-monopoly law violations. This unexpected move has heightened tensions between China and the US, as President Trump viewed the sale as a strategic victory in the ongoing power struggle between the two nations. The deal's future remains uncertain, causing political and economic ripples amid China's significant annual "two sessions" gathering.

Sources: New York Post - March 31, 2025

Australian Government's Handling of Suspected Chinese Spy Ship Raises Concerns

Summary:

The Australian government has assigned the monitoring of the suspected Chinese spy ship, Tan Suo Yi Hao, to the Australian Border Force, despite Prime Minister Anthony Albanese's assertion that the Australian Defence Force was managing the situation. Security experts believe the vessel is collecting undersea data for future Chinese submarine operations, highlighting national security concerns during an election period. The handling of this issue has led to criticism and confusion over which agency is in charge, with opposition figures condemning the government's lack of detailed information.

Sources: The Australian - April 1, 2025

Concerns Rise Over Schoolchildren Accessing Weight Loss Drugs

Summary:

Health experts are alarmed by reports of Australian schoolchildren accessing weight loss medications like semaglutide (Ozempic) through various means, including online purchases and taking them from home supplies. These substances are being linked to secretive and harmful diet clubs within schools, posing severe health risks such as potentially fatal overdoses. Advocates emphasize the need for stricter regulation of weight loss products and call for mandatory education programs on eating disorders in schools to address the growing issue.

Sources: The Courier-Mail - 1 April 2025

Recycling Plant Explosion Highlights Dangers of Improper Aerosol Disposal

Summary:

A Victorian company has been fined $35,000 after an explosion at its recycling plant injured six workers. The incident occurred when pressurized aerosol cans were improperly shredded, causing flames to spread up to 18 meters. Investigations revealed that the company failed to implement safety procedures such as emptying or puncturing the cans before shredding and ensuring adequate ventilation. This case underscores the critical importance of adhering to safety protocols when handling hazardous materials.

Sources: Herald Sun - 1 April 2025

Australia Enforces New Tobacco Controls from April 1

Summary:

As of April 1, 2025, Australia has implemented stringent tobacco control measures, including health warnings printed directly on individual cigarettes. These warnings feature phrases such as "CAUSES 16 CANCERS" and "DAMAGES YOUR LUNGS." Additionally, new graphic warnings on cigarette packs and health promotion inserts aim to encourage smoking cessation and raise awareness about the dangers of tobacco use.

Sources: Mirage News - April 1, 2025, 9News - April 1, 2025

OPEC+ Increases Oil Production Amid Global Uncertainties

Summary:

OPEC+ has announced the gradual unwinding of voluntary production cuts starting April 1, 2025, aiming to restore 2.2 million barrels per day of output by September 2026. Despite this increase, factors such as tighter U.S. sanctions on Iran and Russia, potential sanctions on Venezuelan oil buyers, and fears of a tariff-induced recession have sustained oil prices. Analysts predict limited downside risks to oil prices due to significant supply threats, mainly from Iran and Venezuela. While some strength in oil prices is expected during the summer, concerns over tariff-induced demand weakness persist.

Sources: MarketWatch - April 1, 2025

Iconic Australian Locations Declared 'No Go Zones'

Summary:

Several iconic Australian locations, including Uluru, Kakadu National Park, Cape York Peninsula, and others, are increasingly being declared "no go zones" due to cultural, environmental, and safety concerns. These measures aim to preserve the cultural significance and environmental integrity of these landmarks and ensure public safety. While traditional owners and local authorities support these restrictions to protect cultural heritage, debates have arisen over tourists' rights and the impact on local tourism industries. Sources: News.com.au - April 1, 2025

The Joe Rogan Experience #2297: Francis Foster & Konstantin Kisin

Summary:

In episode #2297 of The Joe Rogan Experience, Joe Rogan welcomes comedians and commentators Francis Foster and Konstantin Kisin, hosts of the podcast Triggernometry. The episode delivers a wide-ranging conversation covering free speech, comedy, media narratives, and societal tensions in the modern world.

Interesting Discussions and Insights:

-

The State of Comedy:\ The trio discusses how comedy has changed in recent years, especially under the weight of cancel culture. They explore how comedians are navigating cultural sensitivities while still trying to push boundaries and remain authentic.

-

Free Speech and Censorship:\ Konstantin and Francis share their experiences with censorship and self-censorship, emphasizing the risks of suppressing ideas, even if they’re controversial. They advocate for robust debate as a cornerstone of democracy.

-

Migration and Identity Politics:\ The conversation touches on immigration policies in the UK and broader Western world, discussing how political correctness often silences real concerns. Both guests, with immigrant backgrounds, offer nuanced perspectives on national identity and inclusion.

-

Media and Narrative Control:\ Joe, Francis, and Konstantin dive into how media outlets often frame stories with ideological slants, and the dangers of relying on one-sided narratives in forming public opinion.

-

Creating Triggernometry:\ The guests talk about why they launched their podcast — to have honest, open conversations with a wide range of thinkers, especially those often excluded from mainstream platforms.

Key Takeaways:

- Honest conversation is essential for a healthy society, even when it's uncomfortable.

- Comedy still holds power to critique society but faces mounting challenges from cultural pressures.

- Free speech should be defended not just in principle, but in everyday life and dialogue.

- The media landscape is increasingly polarized, and critical thinking is more important than ever.

-

-

@ d360efec:14907b5f

2025-05-13 00:39:56

@ d360efec:14907b5f

2025-05-13 00:39:56🚀📉 #BTC วิเคราะห์ H2! พุ่งชน 105K แล้วเจอแรงขาย... จับตา FVG 100.5K เป็นจุดวัดใจ! 👀📊

จากากรวิเคราะห์ทางเทคนิคสำหรับ #Bitcoin ในกรอบเวลา H2:

สัปดาห์ที่แล้ว #BTC ได้เบรคและพุ่งขึ้นอย่างแข็งแกร่งค่ะ 📈⚡ แต่เมื่อวันจันทร์ที่ผ่านมา ราคาได้ขึ้นไปชนแนวต้านบริเวณ 105,000 ดอลลาร์ แล้วเจอแรงขายย่อตัวลงมาตลอดทั้งวันค่ะ 🧱📉

ตอนนี้ ระดับที่น่าจับตาอย่างยิ่งคือโซน H4 FVG (Fair Value Gap ในกราฟ 4 ชั่วโมง) ที่ 100,500 ดอลลาร์ ค่ะ 🎯 (FVG คือโซนที่ราคาวิ่งผ่านไปเร็วๆ และมักเป็นบริเวณที่ราคามีโอกาสกลับมาทดสอบ/เติมเต็ม)

👇 โซน FVG ที่ 100.5K นี้ ยังคงเป็น Area of Interest ที่น่าสนใจสำหรับมองหาจังหวะ Long เพื่อลุ้นการขึ้นในคลื่นลูกถัดไปค่ะ!

🤔💡 อย่างไรก็ตาม การตัดสินใจเข้า Long หรือเทรดที่บริเวณนี้ ขึ้นอยู่กับว่าราคา แสดงปฏิกิริยาอย่างไรเมื่อมาถึงโซน 100.5K นี้ เพื่อยืนยันสัญญาณสำหรับการเคลื่อนไหวที่จะขึ้นสูงกว่าเดิมค่ะ!

เฝ้าดู Price Action ที่ระดับนี้อย่างใกล้ชิดนะคะ! 📍

BTC #Bitcoin #Crypto #คริปโต #TechnicalAnalysis #Trading #FVG #FairValueGap #PriceAction #MarketAnalysis #ลงทุนคริปโต #วิเคราะห์กราฟ #TradeSetup #ข่าวคริปโต #ตลาดคริปโต

-

@ 3c389c8f:7a2eff7f

2025-03-31 20:38:23

@ 3c389c8f:7a2eff7f

2025-03-31 20:38:23You might see these terms used interchangeably throughout the Nostr network. Since Nostr is a decentralized protocol and not a platform, there is often a lack of consensus around particular terminologies. At times, it's important to differentiate between them, so that you can determine what is being stated. In the truest sense, there is no central entity to maintain a Nostr 'account' on your behalf, though some Nostr-based platforms may offer to do so. There's also no one to verify your 'identity'. This is something that you create, maintain and control. It is 100% yours. In a sense, you verify yourself through your interactions with others, with the network of clients and relays, and by protecting your nsec (secret key). A profile is generally considered to be a single place for displaying your content and any information about yourself that you've chosen to share, but its a little more complicated than that with Nostr. Let's take a closer look at all 3 terms:

Identity:

Your Nostr identity becomes yours from the moment you generate your key pair. The two parts each provide unique perspective and functionality. (Remember, there is no central entity to issue these key pairs. You can screw up and start over. You can maintain multiple key pairs for different purposes. If all of this is new and unfamiliar, start simply with the intention of trial and error.)

Half of the equation is your nsec. As long as you maintain control of that secret key, the identity is yours. You will use it to sign the notes and events that you create on Nostr. You will use it to access functionality of various tools and apps. You can use it to send monetary tips for content you find valuable. The reputation that you build through posting & interacting on Nostr will signal to others what type of person or profile this is, whether it's a genuine person, a bot (good or bad), a collection of works, etc. You might come across information that compares your nsec to a password. While a fair comparison, its important to remember that passwords can be reset, but your private key CANNOT. Lost access or control of your nsec means a loss of control over that identity. When you have decided to establish a more permanent identity, write it down, keep it safe, and use the appropriate security tools for interacting online.

The other half of this equation is your npub. This public key is used to find and display your notes and events to others. In short, your npub is how your identity is viewed by others and your nsec is how you control that identity.

Npub can also act a window into your world for whoever may choose to view it. As mentioned in a previous entry, npub login enables viewing Nostr's notes and other stuff in a read-only mode of any user's follow feed. Clients may or may not support this, some will even allow you to view and subscribe to these feeds while signed in as yourself via this function. It the basis of the metadata for your profile, too.

Profile:

Profile, in general, is a collection of things about you, which you have chosen to share. This might include your bio, chosen display name, other contact information, and a profile photo. Similar to traditional socials, veiwing Nostr profiles often includes a feed of the things you have posted and shared displayed as a single page. People will recognize you based on the aspects of your profile more than they will by your actual identity since an npub is a prefixed random string of characters . Your npub bridges a gap between strictly machine readable data and your human readable name, but it is not as simple as a name and picture. You will choose your photo and display name for your profile as you see fit, making you recognizable. These aspects are easy for copycat scammers to leverage, so your npub will help your friends and followers to verify that you are you, in the event that someone should try to copy your profile.

The Nostr protocol has another profile aspect that is important to know about, but as a general user, you shouldn't have to worry much about it. This is your nprofile. It combines your npub (or the machine readable hex verison of it) with hints to what relays you are using to publish your notes. This helps clients, crawlers, and relays find your stuff for your followers. You may notice nprofile when you share a profile link or used in other actions. When you update your relay list, your client will adjust your nprofile and send a new copy to the appropriate relays. If your believe that a client is not doing that correctly, you can visit metadata.nostr.com and manage it yourself.

Account:

Across Nostr, it is common to see the term 'account' used to refer to the combination of your identity and profile. It is a relatable term, though it may imply that some account issuer exists, but no one issues a Nostr account to you. You create and maintain it yourself.

There are situations where a traditional account will exist, such as with media servers, relay subscriptions, custodial wallet hosts, or NIP-05 providers. These things will almost always be paid services and storage that you choose to use. (Reminder: all of these things are possible to DIY with a little knowhow and an old computer)

What Is The Right Terminology?

There is no simple or correct answer here. Developers and writers will use whatever terms fit their scope and topic. Context will matter, so it's important to differentiate by that more than any actual term.

-

@ d360efec:14907b5f

2025-05-12 04:01:23

@ d360efec:14907b5f

2025-05-12 04:01:23 -

@ d360efec:14907b5f

2025-05-10 03:57:17

@ d360efec:14907b5f

2025-05-10 03:57:17Disclaimer: * การวิเคราะห์นี้เป็นเพียงแนวทาง ไม่ใช่คำแนะนำในการซื้อขาย * การลงทุนมีความเสี่ยง ผู้ลงทุนควรตัดสินใจด้วยตนเอง

-

@ 3bf0c63f:aefa459d

2025-04-25 18:55:52

@ 3bf0c63f:aefa459d

2025-04-25 18:55:52Report of how the money Jack donated to the cause in December 2022 has been misused so far.

Bounties given

March 2025

- Dhalsim: 1,110,540 - Work on Nostr wiki data processing

February 2025

- BOUNTY* NullKotlinDev: 950,480 - Twine RSS reader Nostr integration

- Dhalsim: 2,094,584 - Work on Hypothes.is Nostr fork

- Constant, Biz and J: 11,700,588 - Nostr Special Forces

January 2025

- Constant, Biz and J: 11,610,987 - Nostr Special Forces

- BOUNTY* NullKotlinDev: 843,840 - Feeder RSS reader Nostr integration

- BOUNTY* NullKotlinDev: 797,500 - ReadYou RSS reader Nostr integration

December 2024

- BOUNTY* tijl: 1,679,500 - Nostr integration into RSS readers yarr and miniflux

- Constant, Biz and J: 10,736,166 - Nostr Special Forces

- Thereza: 1,020,000 - Podcast outreach initiative

November 2024

- Constant, Biz and J: 5,422,464 - Nostr Special Forces

October 2024

- Nostrdam: 300,000 - hackathon prize

- Svetski: 5,000,000 - Latin America Nostr events contribution

- Quentin: 5,000,000 - nostrcheck.me

June 2024

- Darashi: 5,000,000 - maintaining nos.today, searchnos, search.nos.today and other experiments

- Toshiya: 5,000,000 - keeping the NIPs repo clean and other stuff

May 2024

- James: 3,500,000 - https://github.com/jamesmagoo/nostr-writer

- Yakihonne: 5,000,000 - spreading the word in Asia

- Dashu: 9,000,000 - https://github.com/haorendashu/nostrmo

February 2024

- Viktor: 5,000,000 - https://github.com/viktorvsk/saltivka and https://github.com/viktorvsk/knowstr

- Eric T: 5,000,000 - https://github.com/tcheeric/nostr-java

- Semisol: 5,000,000 - https://relay.noswhere.com/ and https://hist.nostr.land relays

- Sebastian: 5,000,000 - Drupal stuff and nostr-php work

- tijl: 5,000,000 - Cloudron, Yunohost and Fraidycat attempts

- Null Kotlin Dev: 5,000,000 - AntennaPod attempt

December 2023

- hzrd: 5,000,000 - Nostrudel

- awayuki: 5,000,000 - NOSTOPUS illustrations

- bera: 5,000,000 - getwired.app

- Chris: 5,000,000 - resolvr.io

- NoGood: 10,000,000 - nostrexplained.com stories

October 2023

- SnowCait: 5,000,000 - https://nostter.vercel.app/ and other tools

- Shaun: 10,000,000 - https://yakihonne.com/, events and work on Nostr awareness

- Derek Ross: 10,000,000 - spreading the word around the world

- fmar: 5,000,000 - https://github.com/frnandu/yana

- The Nostr Report: 2,500,000 - curating stuff

- james magoo: 2,500,000 - the Obsidian plugin: https://github.com/jamesmagoo/nostr-writer

August 2023

- Paul Miller: 5,000,000 - JS libraries and cryptography-related work

- BOUNTY tijl: 5,000,000 - https://github.com/github-tijlxyz/wikinostr

- gzuus: 5,000,000 - https://nostree.me/

July 2023

- syusui-s: 5,000,000 - rabbit, a tweetdeck-like Nostr client: https://syusui-s.github.io/rabbit/

- kojira: 5,000,000 - Nostr fanzine, Nostr discussion groups in Japan, hardware experiments

- darashi: 5,000,000 - https://github.com/darashi/nos.today, https://github.com/darashi/searchnos, https://github.com/darashi/murasaki

- jeff g: 5,000,000 - https://nostr.how and https://listr.lol, plus other contributions

- cloud fodder: 5,000,000 - https://nostr1.com (open-source)

- utxo.one: 5,000,000 - https://relaying.io (open-source)

- Max DeMarco: 10,269,507 - https://www.youtube.com/watch?v=aA-jiiepOrE

- BOUNTY optout21: 1,000,000 - https://github.com/optout21/nip41-proto0 (proposed nip41 CLI)

- BOUNTY Leo: 1,000,000 - https://github.com/leo-lox/camelus (an old relay thing I forgot exactly)

June 2023

- BOUNTY: Sepher: 2,000,000 - a webapp for making lists of anything: https://pinstr.app/

- BOUNTY: Kieran: 10,000,000 - implement gossip algorithm on Snort, implement all the other nice things: manual relay selection, following hints etc.

- Mattn: 5,000,000 - a myriad of projects and contributions to Nostr projects: https://github.com/search?q=owner%3Amattn+nostr&type=code