-

@ c230edd3:8ad4a712

2025-05-18 12:47:07

@ c230edd3:8ad4a712

2025-05-18 12:47:07Out of the night that covers me,

Black as the Pit from pole to pole,

I thank whatever gods may be

For my unconquerable soul.

In the fell clutch of circumstance

I have not winced nor cried aloud.

Under the bludgeonings of chance

My head is bloody, but unbowed.

Beyond this place of wrath and tears

Looms but the Horror of the shade,

And yet the menace of the years

Finds, and shall find, me unafraid.

It matters not how strait the gate,

How charged with punishments the scroll,

I am the master of my fate:

I am the captain of my soul.

-

@ 84b0c46a:417782f5

2025-05-18 12:38:22

@ 84b0c46a:417782f5

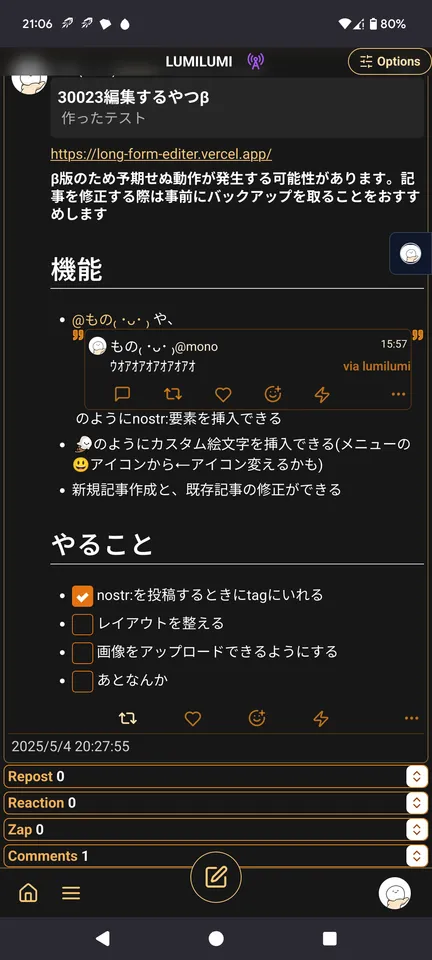

2025-05-18 12:38:22Simple Long Form Content Editor (NIP-23)

機能

-

nostr:npub1sjcvg64knxkrt6ev52rywzu9uzqakgy8ehhk8yezxmpewsthst6sw3jqcw や、 nostr:nevent1qvzqqqqqqypzq4jsz7zew5j7jr4pdfxh483nwq9vyw9ph6wm706sjwrzj2we58nqqyxhwumn8ghj77tpvf6jumt9qys8wumn8ghj7un9d3shjtt2wqhxummnw3ezuamfwfjkgmn9wshx5uqpr4mhxue69uhhyetvv9ujumn0wd68ytnhd9ex2erwv46zu6nsqyxhwumn8ghj7mn0wvhxcmmvqqsgcn99jyn5tevxz5zxsrkd7h0sx8fwnqztula423xh83j9wau7cms3vg9c7 のようにnostr:要素を挿入できる (メニューのNアイコンから挿入またはnostr:note~~のように手動で入力)

-

:monoice:のようにカスタム絵文字を挿入できる(メニューの🙂アイコンから)

:monopaca_kao:

:kubipaca_karada:

- 新規記事作成と、既存記事の修正ができる

やることやったこと

-

[x] nostr:を投稿するときにtagにいれる

-

[x] 画像をアップロードできるようにする(NIP-96)

できる

できる - [x] 投稿しましたログとかをトースト的なやつでだすようにする

- [ ] レイアウトを整える

- [ ] あとなんか

-

-

@ 84b0c46a:417782f5

2025-05-18 12:22:32

@ 84b0c46a:417782f5

2025-05-18 12:22:32- Lumilumi The Nostr Web Client.

Lightweight modes are available, such as not displaying icon images, not loading images automatically, etc.

-

MAKIMONO A lightweight Long Form Content Editor with editing functionality for your articles. It supports embedding Nostr IDs via NIP-19 and custom emoji integration.

-

Nostr Share Component Demo A simple web component for sharing content to Nostr. Create customizable share buttons that let users easily post to Nostr clients with pre-filled content. Perfect for blogs, websites, or any content you want shared on the Nostr network. Try the interactive demo to see how seamlessly it integrates with your website.

Only clients that support receiving shared text via URL parameters can be added to the client list. If your preferred client meets this requirement, feel free to submit a pull request.

-

Nostr Follow Organizer A practical tool for managing your Nostr follows(kind3) with ease.

-

NAKE NAKE is a powerful utility for Nostr developers and users that simplifies working with NIP-19 and NIP-49 formats. This versatile tool allows you to easily encode and decode Nostr identifiers and encrypted data according to these protocol specifications.

- chrome extension

- firefox add-on

-

Nostviewstr A versatile Nostr tool that specializes in creating and editing addressable or replaceable events on the Nostr network. This comprehensive editor allows you to manage various types of lists and structured content within the Nostr ecosystem.

-

Luminostr Luminostr is a recovery tool for Nostr that helps you retrieve and restore Addressable or Replaceable events (such as kind: 0, 3, 10002, 10000, etc.) from relays. It allows you to search for these events across multiple relays and optionally re-publish them to ensure their persistence.

-

Nostr Bookmark Recovery Tool Nostr Bookmark Recovery Tool is a utility for retrieving and re-publishing past bookmark events ( kind:10003,30001,30003 ) from public relays. Rather than automatically selecting the latest version, it allows users to pick any previous version and overwrite the current one with it. This is useful for restoring a preferred snapshot of your bookmark list.

-

Profile Editor Profile Editor is a simple tool for editing and publishing your Nostr profile (kind: 0 event). It allows you to update fields such as name, display name, picture, and about text, and then publish the updated profile to selected relays.

-

Nostr bookmark viewer Nostr Bookmark Viewer is a tool for viewing and editing Nostr bookmark events (kind: 10003, 30001, 30003). It allows users to load bookmark data from relays, browse saved posts, and optionally edit and publish their own bookmark lists.

-

Nostr Note Duplicater Nostr Note Duplicater is a tool that rebroadcasts an existing Nostr event from a relay to other selected relays.

-

@ 84b0c46a:417782f5

2025-05-18 12:18:41

@ 84b0c46a:417782f5

2025-05-18 12:18:41-

バーガーキング

-

バーミヤン 台湾カステラ

-

焼肉ライク

-

本屋でギータの練習本探してみるとか

-

シードしぐなーの材料 → 普通にHWW買ったほうがいい説

- https://github.com/SeedSigner/seedsigner/releases

- Raspberry Pi Zero v1.3 ← v1.3はヘッダピンを自分でつけないといけないからWHにしてWi-FiBluetoothを外すのがよい

- Raspberry Pi Zero W ← Wi-Fi外すのが少し面倒

- Raspberry Pi Zero WH ¥3500

- WaveShare 1.3inch LCD HAT【14972】1.3インチ 240×240 IPS LCDディスプレイHAT for RaspberryPi ¥1980

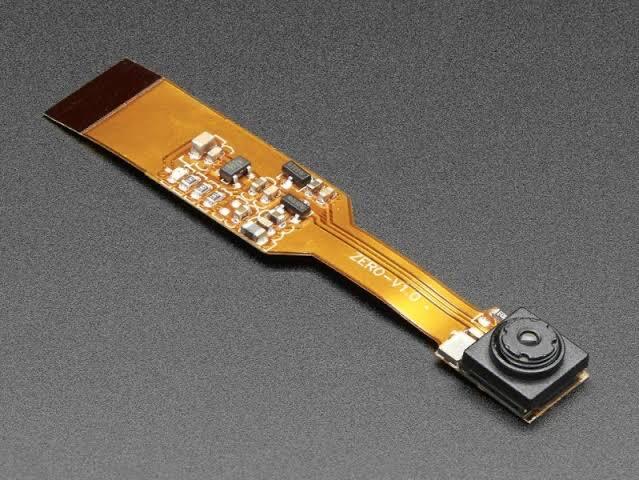

- Raspberry Pi Zero用スパイカメラ ¥3310

リボンの長さが色々ある seedsignerのケースによるけど多分短いやつでいける

↑こういうやつでいい

↑こういうやつでいい

↑ケースによってはこういうのがいい場合もある

↑ケースによってはこういうのがいい場合もある - https://github.com/SeedSigner/seedsigner/releases

-

-

@ 34f1ddab:2ca0cf7c

2025-05-16 22:47:03

@ 34f1ddab:2ca0cf7c

2025-05-16 22:47:03Losing access to your cryptocurrency can feel like losing a part of your future. Whether it’s due to a forgotten password, a damaged seed backup, or a simple mistake in a transfer, the stress can be overwhelming. Fortunately, cryptrecver.com is here to assist! With our expert-led recovery services, you can safely and swiftly reclaim your lost Bitcoin and other cryptocurrencies.

Why Trust Crypt Recver? 🤝 🛠️ Expert Recovery Solutions At Crypt Recver, we specialize in addressing complex wallet-related issues. Our skilled engineers have the tools and expertise to handle:

Partially lost or forgotten seed phrases Extracting funds from outdated or invalid wallet addresses Recovering data from damaged hardware wallets Restoring coins from old or unsupported wallet formats You’re not just getting a service; you’re gaining a partner in your cryptocurrency journey.

🚀 Fast and Efficient Recovery We understand that time is crucial in crypto recovery. Our optimized systems enable you to regain access to your funds quickly, focusing on speed without compromising security. With a success rate of over 90%, you can rely on us to act swiftly on your behalf.

🔒 Privacy is Our Priority Your confidentiality is essential. Every recovery session is conducted with the utmost care, ensuring all processes are encrypted and confidential. You can rest assured that your sensitive information remains private.

💻 Advanced Technology Our proprietary tools and brute-force optimization techniques maximize recovery efficiency. Regardless of how challenging your case may be, our technology is designed to give you the best chance at retrieving your crypto.

Our Recovery Services Include: 📈 Bitcoin Recovery: Lost access to your Bitcoin wallet? We help recover lost wallets, private keys, and passphrases. Transaction Recovery: Mistakes happen — whether it’s an incorrect wallet address or a lost password, let us manage the recovery. Cold Wallet Restoration: If your cold wallet is failing, we can safely extract your assets and migrate them into a secure new wallet. Private Key Generation: Lost your private key? Our experts can help you regain control using advanced methods while ensuring your privacy. ⚠️ What We Don’t Do While we can handle many scenarios, some limitations exist. For instance, we cannot recover funds stored in custodial wallets or cases where there is a complete loss of four or more seed words without partial information available. We are transparent about what’s possible, so you know what to expect

Don’t Let Lost Crypto Hold You Back! Did you know that between 3 to 3.4 million BTC — nearly 20% of the total supply — are estimated to be permanently lost? Don’t become part of that statistic! Whether it’s due to a forgotten password, sending funds to the wrong address, or damaged drives, we can help you navigate these challenges

🛡️ Real-Time Dust Attack Protection Our services extend beyond recovery. We offer dust attack protection, keeping your activity anonymous and your funds secure, shielding your identity from unwanted tracking, ransomware, and phishing attempts.

🎉 Start Your Recovery Journey Today! Ready to reclaim your lost crypto? Don’t wait until it’s too late! 👉 cryptrecver.com

📞 Need Immediate Assistance? Connect with Us! For real-time support or questions, reach out to our dedicated team on: ✉️ Telegram: t.me/crypptrcver 💬 WhatsApp: +1(941)317–1821

Crypt Recver is your trusted partner in cryptocurrency recovery. Let us turn your challenges into victories. Don’t hesitate — your crypto future starts now! 🚀✨

Act fast and secure your digital assets with cryptrecver.com.Losing access to your cryptocurrency can feel like losing a part of your future. Whether it’s due to a forgotten password, a damaged seed backup, or a simple mistake in a transfer, the stress can be overwhelming. Fortunately, cryptrecver.com is here to assist! With our expert-led recovery services, you can safely and swiftly reclaim your lost Bitcoin and other cryptocurrencies.

# Why Trust Crypt Recver? 🤝

# Why Trust Crypt Recver? 🤝🛠️ Expert Recovery Solutions\ At Crypt Recver, we specialize in addressing complex wallet-related issues. Our skilled engineers have the tools and expertise to handle:

- Partially lost or forgotten seed phrases

- Extracting funds from outdated or invalid wallet addresses

- Recovering data from damaged hardware wallets

- Restoring coins from old or unsupported wallet formats

You’re not just getting a service; you’re gaining a partner in your cryptocurrency journey.

🚀 Fast and Efficient Recovery\ We understand that time is crucial in crypto recovery. Our optimized systems enable you to regain access to your funds quickly, focusing on speed without compromising security. With a success rate of over 90%, you can rely on us to act swiftly on your behalf.

🔒 Privacy is Our Priority\ Your confidentiality is essential. Every recovery session is conducted with the utmost care, ensuring all processes are encrypted and confidential. You can rest assured that your sensitive information remains private.

💻 Advanced Technology\ Our proprietary tools and brute-force optimization techniques maximize recovery efficiency. Regardless of how challenging your case may be, our technology is designed to give you the best chance at retrieving your crypto.

Our Recovery Services Include: 📈

- Bitcoin Recovery: Lost access to your Bitcoin wallet? We help recover lost wallets, private keys, and passphrases.

- Transaction Recovery: Mistakes happen — whether it’s an incorrect wallet address or a lost password, let us manage the recovery.

- Cold Wallet Restoration: If your cold wallet is failing, we can safely extract your assets and migrate them into a secure new wallet.

- Private Key Generation: Lost your private key? Our experts can help you regain control using advanced methods while ensuring your privacy.

⚠️ What We Don’t Do\ While we can handle many scenarios, some limitations exist. For instance, we cannot recover funds stored in custodial wallets or cases where there is a complete loss of four or more seed words without partial information available. We are transparent about what’s possible, so you know what to expect

# Don’t Let Lost Crypto Hold You Back!

# Don’t Let Lost Crypto Hold You Back!Did you know that between 3 to 3.4 million BTC — nearly 20% of the total supply — are estimated to be permanently lost? Don’t become part of that statistic! Whether it’s due to a forgotten password, sending funds to the wrong address, or damaged drives, we can help you navigate these challenges

🛡️ Real-Time Dust Attack Protection\ Our services extend beyond recovery. We offer dust attack protection, keeping your activity anonymous and your funds secure, shielding your identity from unwanted tracking, ransomware, and phishing attempts.

🎉 Start Your Recovery Journey Today!\ Ready to reclaim your lost crypto? Don’t wait until it’s too late!\ 👉 cryptrecver.com

📞 Need Immediate Assistance? Connect with Us!\ For real-time support or questions, reach out to our dedicated team on:\ ✉️ Telegram: t.me/crypptrcver\ 💬 WhatsApp: +1(941)317–1821

Crypt Recver is your trusted partner in cryptocurrency recovery. Let us turn your challenges into victories. Don’t hesitate — your crypto future starts now! 🚀✨

Act fast and secure your digital assets with cryptrecver.com.

-

@ b83a28b7:35919450

2025-05-16 19:23:58

@ b83a28b7:35919450

2025-05-16 19:23:58This article was originally part of the sermon of Plebchain Radio Episode 110 (May 2, 2025) that nostr:nprofile1qyxhwumn8ghj7mn0wvhxcmmvqyg8wumn8ghj7mn0wd68ytnvv9hxgqpqtvqc82mv8cezhax5r34n4muc2c4pgjz8kaye2smj032nngg52clq7fgefr and I did with nostr:nprofile1qythwumn8ghj7ct5d3shxtnwdaehgu3wd3skuep0qyt8wumn8ghj7ct4w35zumn0wd68yvfwvdhk6tcqyzx4h2fv3n9r6hrnjtcrjw43t0g0cmmrgvjmg525rc8hexkxc0kd2rhtk62 and nostr:nprofile1qyxhwumn8ghj7mn0wvhxcmmvqyg8wumn8ghj7mn0wd68ytnvv9hxgqpq4wxtsrj7g2jugh70pfkzjln43vgn4p7655pgky9j9w9d75u465pqahkzd0 of the nostr:nprofile1qythwumn8ghj7ct5d3shxtnwdaehgu3wd3skuep0qyt8wumn8ghj7etyv4hzumn0wd68ytnvv9hxgtcqyqwfvwrccp4j2xsuuvkwg0y6a20637t6f4cc5zzjkx030dkztt7t5hydajn

Listen to the full episode here:

<https://fountain.fm/episode/Ln9Ej0zCZ5dEwfo8w2Ho>

Bitcoin has always been a narrative revolution disguised as code. White paper, cypherpunk lore, pizza‑day legends - every block is a paragraph in the world’s most relentless epic. But code alone rarely converts the skeptic; it’s the camp‑fire myth that slips past the prefrontal cortex and shakes hands with the limbic system. People don’t adopt protocols first - they fall in love with protagonists.

Early adopters heard the white‑paper hymn, but most folks need characters first: a pizza‑day dreamer; a mother in a small country, crushed by the cost of remittance; a Warsaw street vendor swapping złoty for sats. When their arcs land, the brain releases a neurochemical OP_RETURN which says, “I belong in this plot.” That’s the sly roundabout orange pill: conviction smuggled inside catharsis.

That’s why, from 22–25 May in Warsaw’s Kinoteka, the Bitcoin Film Fest is loading its reels with rebellion. Each documentary, drama, and animated rabbit‑hole is a stealth wallet, zipping conviction straight into the feels of anyone still clasped within the cold claw of fiat. You come for the plot, you leave checking block heights.

Here's the clip of the sermon from the episode:

nostr:nevent1qvzqqqqqqypzpwp69zm7fewjp0vkp306adnzt7249ytxhz7mq3w5yc629u6er9zsqqsy43fwz8es2wnn65rh0udc05tumdnx5xagvzd88ptncspmesdqhygcrvpf2

-

@ 044da344:073a8a0e

2025-05-17 15:38:45

@ 044da344:073a8a0e

2025-05-17 15:38:45Die Frisur auf einem Cover. Das muss man erstmal schaffen. Ich könnte auch schreiben: Darauf muss man erstmal kommen, aber die Agentur Buchgut hat das so ähnlich ja schon bei Walter van Rossum ausprobiert und seinem Bestseller „Meine Pandemie mit Professor Drosten“.

Nun als Gabriele Krone-Schmalz. Ich habe mich gefühlt wie früher, wenn jemand mit einem Überraschungsei kam. Die Verpackung: ein Versprechen. Dann die Schokolade. Hier: ein paar tolle Fotos, die einen Bogen spannen von 1954 bis in die Gegenwart, Texte der Liedermacherin Gabriele Krone-Schmalz, geschrieben 1965 bis 1972, die Biografie in Schlagworten und zwei Vorworte. Jeweils zwei Seiten, mehr nicht. Und dann kommt das, worum es bei einem solchen Überraschungsei eigentlich geht: das Spielzeug. Hier ein Film.

Bevor ich dazu komme, muss ich die beiden Vorworte würdigen. „Resignieren ist keine Lösung“ steht über dem Text von Gabriele Krone-Schmalz. Damit ist viel gesagt. Sie fragt sich, „wozu das Ganze gut sein soll“. Die Antwort in einem Satz:

Vielleicht ist dieser Film mit dem wunderbar doppeldeutigen Titel „Gabriele Krone-Schmalz – Verstehen“ eine Art Vermächtnis: mein Leben, meine Arbeit und vielleicht für den einen oder anderen eine Ermunterung, sich nicht verbiegen zu lassen, nicht aufzugeben, sich einzumischen und nicht zuletzt ein Beispiel dafür, dass es möglich ist, mit einem Menschen fünfzig Jahre lang glücklich zu sein.

Als Gabriele Krone-Schmalz im Mai 2018 in meine Reihe Medienrealität live an die LMU kam, lebte ihr Mann noch. Wir hatten einen vollen Hörsaal, viele Fans und jede Menge Gegenwind aus dem eigenen Haus. Die Osteuropa-Forschung, erschienen in Mannschaftsstärke und mit Zetteln, die abgelesen werden wollten. Haltung zeigen, anstatt miteinander zu sprechen. Als wir hinterher zum Griechen um die Ecke gingen, saßen die Kollegen am Nachbartisch und würdigten uns keines Blickes. Wozu sich austauschen, wenn man ohnehin weiß, was richtig ist und was falsch? Vier Jahre später hatten die gleichen Kollegen noch mehr Oberwasser und haben auf allen Kanälen daran erinnert, welcher Teufel da einst in den heiligen Hallen der Universität erschienen war – auf Einladung dieses Professors. Sie wissen schon.

Das zweite Vorwort kommt vom Filmemacher. „Mein Name ist Ralf Eger“ steht oben auf der Seite. Eger, 1961 am Rande Münchens geboren, erzählt von seinem Jugend-Vorsatz, „niemals für die Rüstungsindustrie zu arbeiten“, von einer langen Laufbahn im öffentlich-rechtlichen Rundfunk und davon, wie diese beiden Dinge plötzlich nicht mehr zusammenpassten. Schlaflose Nächte, Debatten im BR („eine Beschreibung meiner Anläufe würde mühelos dieses Booklet füllen“) und schließlich die Idee für ein Porträt, umgesetzt auf eigene Faust mit drei Gleichgesinnten, ganz ohne Rundfunksteuer im Rücken.

Was soll ich sagen? Großartig. Für mich sowieso. Eine Heimat nach der anderen. Gabriele Krone-Schmalz ist in Lam zur Welt gekommen, im Bayerischen Wald, nur ein paar Kilometer entfernt von dem Dorf, in dem ich jetzt lebe. Ralf Eger geht mit ihr durch den Ort, in dem sie einen Teil ihrer Kindheit verbrachte und noch Leute aus ihrer Schulzeit kennt. Ein Fest für meine Ohren und für die Augen sowieso. Die Landschaft, der Dialekt. Dass Eger mit Untertiteln arbeitet, sei ihm verziehen. Er lässt ein altes Paar sprechen, einen Café-Betreiber von einst, eine Wirtin von heute. So sind die Menschen, mit denen ich hier jeden Tag zu tun habe. Geradeaus, warm, in der Wirklichkeit verankert.

Dann geht es zum Pleisweiler Gespräch und damit zu Albrecht Müller, dem Gründer und Herausgeber der Nachdenkseiten. Jens Berger am Lenkrad, Albrecht Müller am Saalmikrofon und abends in der Weinstube, dazu Markus Karsten, Westend-Verleger, mit seinem Tiger und Roberto De Lapuente am Büchertisch, festgehalten für die Ewigkeit in 1A-Bild- und Tonqualität. Später im Film wird Gabriele Krone-Schmalz auch in Ulm sprechen. Ich kenne dieses Publikum. Nicht mehr ganz jung, aber immer noch voller Energie. Diese Menschen füllen die Räume, wenn jemand wie Gabriele Krone-Schmalz kommt, weil sie unzufrieden sind mit dem, was ihnen die Leitmedien über die Welt erzählen wollen, weil sie nach Gleichgesinnten suchen und vor allem, weil sie etwas tun wollen, immer noch. Ich bin weder Filmemacher noch Filmkritiker, aber ich weiß: Diese Stimmung kann man kaum besser einfangen als Ralf Eger.

Überhaupt. Die Kameras. Vier allein beim Auftritt im Wohnzimmer der Nachdenkseiten. Damit lässt sich ein Vortrag so inszenieren, dass man auch daheim auf dem Sofa gern zuhört, wenn der Star über Geopolitik spricht. „Gabriele Krone-Schmalz – Verstehen“: Der Titel zielt auf mehr. Russland und Deutschland, Vergangenheit, Gegenwart, Zukunft: alles schön und gut. Dieser Film hat eine zweite und eine dritte Ebene. Die Musik kommt von – Krone-Schmalz. Gesungen in den frühen 1970ern, festgehalten auf einem Tonband und wiedergefunden für Ralf Eger. Und dann sind da Filmaufnahmen aus der Sowjetunion der späten 1980er, als Krone-Schmalz für die ARD in Moskau war und ihr Mann die Kamera dabeihatte, wenn die Mutter zu Besuch kam oder wenn es auf Tour ging. Eisfischen im Polarmeer, eine orthodoxe Taufe mit der Patin Krone-Schmalz, die Rückkehr der Roten Armee aus Afghanistan. Wer das alles gesehen und erlebt hat, wird nie und nimmer einstimmen in den Ruf nach Kriegstüchtigkeit.

Gabriele Krone-Schmalz - Verstehen. Ein Dokumentarfilm von Ralf Egner. Frankfurt am Main: Westend 2025, Blue-Ray Disc + 32 Seiten Booklet, 28 Euro.

Freie Akademie für Medien & Journalismus

Bildquellen: Screenshot (GKS am kleinen Arbersee)

-

@ a296b972:e5a7a2e8

2025-05-17 13:03:39

@ a296b972:e5a7a2e8

2025-05-17 13:03:39Man stelle sich vor, es droht Frieden auszubrechen. Wie stehen wir, die Deutschen, die Europäer denn dann da? Ja, wie die letzten Deppen, die ihr auch seid!

Wen wundert es, wenn nach erfolgreicher Friedensverhinderung durch Boris Johnson in 2022 und den durch den Westen zahlreichen überschrittenen Roten Linien Russland skeptisch ist?

Am russischen Misstrauen haben die hinter der Ukraine stehenden westlichen Staaten jahrelang erfolgreich gearbeitet.

„Besonderer Dank“ gilt hier vor allem der von allen Mitgliedern bedenkenlos hingenommenen NATO-Osterweiterung.

Die Aussage von Frau Merkel, man habe nie vorgehabt, das Minsk-Abkommen umzusetzen, stattdessen habe man gewollt, der Ukraine Zeit zu verschaffen, sich aufzurüsten, kann nur von jemandem, der weniger als eine Gehirnzelle hat, als vertrauensbildende Maßnahme bewertet werden.

Die immer wieder im Raum stehende Debatte um eine deutsche Lieferung von Kampf-Stieren, demnächst wohlmöglich unter Ausschluss der Öffentlichkeit (das könnte Teile der Bevölkerung verunsichern), ein weiteres Beispiel von friedenstüchtiger Diplomatie.

Wie schon beim klaglosen Hinnehmen der terroristischen Sprengung der Nordstream2 Pipelines, wozu Präsident Trump schon geäußert hat, dass es die Russen sicher nicht waren, wird auch brav von Deutschland hingenommen, dass von Wiesbaden aus, die Koordination der Raketenangriffe von der Ukraine auf Russland durch die USA, innerhalb der Task Force Dragon, gesteuert werden.

Die Verletzung des 2+4-Vertrages durch die Stationierung von Nicht-NATO-Truppen in Rostock, die an die Umbenennung eines Schokoriegels von Raider in Twixx erinnert.

Das strikte Einhalten der deutschen Maxime: „Von Deutschland soll nur noch Frieden ausgehen.“

Dazu die Lieferung von Raketen mit mittlerer Reichweite durch die Franzosen und Briten nach dem Motto: Ich habe nur das Messer auf den Tisch gelegt, zugestochen hat ein anderer.

All das trägt dazu bei, dass Russland vertrauensvoll nach europäischen Friedensvorschlägen geradezu lechzt. Unterstrichen werden diese übermenschlichen Anstrengungen durch ein weiteres, das bereit 17. Sanktionspaket. Dümmer geht’s nimmer.

Auch diplomatisch nicht zu überbietende Aussagen, wie „Russland wird immer unser Feind sein“, oder „Russland wird Deutschland in spätestens 5 Jahren angreifen“, oder „Deutschland muss wieder kriegstüchtig werden“, unterstreichen den unbedingten Willen, das sinnlose Sterben auf beiden Seiten schnellst möglich beenden zu wollen.

Außerhalb Deutschlands kann man nur zu der Überzeugung gelangen, dass es sich bei diesem Land um eine Freiluft-Irrenanstalt handeln muss. Und wer will schon mit geistig verwirrten Insassen über so ernste Themen wie Krieg und Frieden verhandeln, bei denen Verstand gebraucht wird.

Derartige Weltfremde ist nur mit Sarkasmus zu ertragen.

Bewundernswert der Langmut, den Russland bis heute an den Tag legt. Wäre die Situation umgekehrt, hätte der Westen schon lange dem „bösen“ Russen gezeigt, wo der US-Hammer hängt, und dass man so mit der sogenannten Wertegemeinschaft nicht umgehen kann.

Ja, der russische Einmarsch in die Ukraine war völkerrechtswidrig, genau so wie die US-amerikanischen „Besuche“ der USA in Vietnam, in Libyen und im Irak, auf sehr unschöne Weise. Wer hat nicht noch die Bilder vom Blitzgewitter der Bomben auf Bagdad im Gedächtnis. „Immer schön drauf, Stärke zeigen!“

Die zentrale Frage ist, wie man Deutschland „möglichst schonend“ beibringen kann, ohne, dass es einen größeren psychischen Staatsschaden davonträgt, dass es als Geisterfahrer auf der Friedensautobahn unterwegs ist.

Von russischer Seite sind nicht gerade die Vorstände der Kaninchenzüchter-Vereine nach Istanbul entsandt worden. Im Gegenteil, es handelt sich wohl eher um Personen, die bestens über das Kriegsgeschehen vor Ort Bescheid wissen.

Es darf nicht vergessen werden, dass es sich um einen Stellvertreterkrieg zwischen den von der Vorgängerregierung angezettelten USA und Russland, auf dem Rücken der Ukraine handelt.

In Istanbul haben sich zunächst die beiden Länder getroffen, deren Soldaten tatsächlich aufeinander schießen. Nicht die Strategen im Hintergrund. Und selbstverständlich beobachten die USA sehr wachsam, was vor sich geht und wie der Verlauf ist.

Es wäre fern der Realität, wenn im Hintergrund nicht weitere Fäden gesponnen würden, die der Öffentlichkeit zunächst vorenthalten werden. In diesem Fall kann das sogar von Vorteil sein, weil zu viele System-Journalisten den Brei mit dämlichen Kommentaren verderben könnten.

Zunächst soll zwischen den aktiv kämpfenden Parteien der Dialog wieder aufgenommen und eine Grundlage geschaffen werden, was schon ein großer Fortschritt ist, weil man sich seit 2022 überhaupt wieder erst einmal an einen gemeinsamen Tisch gesetzt hat und endlich wieder miteinander redet.

Wie immer im Krieg, wird auch hier strategisch vorgegangen und peinlichst darauf geachtet, dass alle Beteiligten möglichst weitgehend ihr Gesicht bewahren. Wer geglaubt hat, dass hier gleich Friedenstauben aufsteigen und alles mit einem Bruderkuss besiegelt wird, der ist wirklich ziemlich naiv.

Erst, wenn Sondierungsgespräche und Vorverhandlungen so weit gediehen sind, dass „nur“ noch eine Unterschrift fehlt, treten Putin und Trump als Friedensbringer auf die Bühne und besiegeln den „Deal“. Wie man jetzt an dem Vorführen Selenskyjs durch Putin gesehen hat, dient dieser nur noch als Spielball, der beim Ping-Pong um den Frieden hin- und hergeworfen wird. Trump hatte zuvor Selensky bei seinem Besuch im Weißen Haus ganz deutlich gesagt, dass er die Karten nicht in der Hand hat.

Jeder, der bei Verstand geblieben ist, wünscht sich endlich ein Ende dieses sinnlosen Sterbens, doch der Druck muss im Kessel langsam und kontrolliert abgelassen werden.

Entgegen der im Westen weitverbreiteten Propaganda-Lüge, der Konflikt in der Ukraine habe im Februar 2022 angefangen, hat sich die Situation über Jahre, mindestens mit der NATO-Osterweiterung aufgebaut. Da kann niemand erwarten, dass die Wiederherstellung eines Gleichgewichts jetzt in kürzester Zeit erreicht werden kann.

Urheber dieser Tragödie ist die NATO, die Russland immer mehr auf die Pelle gerückt ist. Hätte sie sich seinerzeit, wie der Warschauer Pakt, aufgrund der veränderten Kräfteverhältnisse ebenfalls aufgelöst, würden heute rund 1 Million Männer auf beiden Seiten sehr wahrscheinlich noch leben. Es wäre zu wünschen, dass nach dem exemplarischen Desaster in der Ukraine neue Überlegungen angestrengt werden würden, ob nicht die NATO, als Relikt aus alten Zeiten und aus Missachtung ihres Gründungsgedanken, ein Verteidigungsbündnis sein zu wollen, von der Zeit eingeholt wurde und ihrer Auflösung entgegensehen muss.

Dieser Artikel wurde mit dem Pareto-Client geschrieben

* *

(Bild von pixabay)

-

@ 04c915da:3dfbecc9

2025-05-16 18:06:46

@ 04c915da:3dfbecc9

2025-05-16 18:06:46Bitcoin has always been rooted in freedom and resistance to authority. I get that many of you are conflicted about the US Government stacking but by design we cannot stop anyone from using bitcoin. Many have asked me for my thoughts on the matter, so let’s rip it.

Concern

One of the most glaring issues with the strategic bitcoin reserve is its foundation, built on stolen bitcoin. For those of us who value private property this is an obvious betrayal of our core principles. Rather than proof of work, the bitcoin that seeds this reserve has been taken by force. The US Government should return the bitcoin stolen from Bitfinex and the Silk Road.

Using stolen bitcoin for the reserve creates a perverse incentive. If governments see bitcoin as a valuable asset, they will ramp up efforts to confiscate more bitcoin. The precedent is a major concern, and I stand strongly against it, but it should be also noted that governments were already seizing coin before the reserve so this is not really a change in policy.

Ideally all seized bitcoin should be burned, by law. This would align incentives properly and make it less likely for the government to actively increase coin seizures. Due to the truly scarce properties of bitcoin, all burned bitcoin helps existing holders through increased purchasing power regardless. This change would be unlikely but those of us in policy circles should push for it regardless. It would be best case scenario for American bitcoiners and would create a strong foundation for the next century of American leadership.

Optimism

The entire point of bitcoin is that we can spend or save it without permission. That said, it is a massive benefit to not have one of the strongest governments in human history actively trying to ruin our lives.

Since the beginning, bitcoiners have faced horrible regulatory trends. KYC, surveillance, and legal cases have made using bitcoin and building bitcoin businesses incredibly difficult. It is incredibly important to note that over the past year that trend has reversed for the first time in a decade. A strategic bitcoin reserve is a key driver of this shift. By holding bitcoin, the strongest government in the world has signaled that it is not just a fringe technology but rather truly valuable, legitimate, and worth stacking.

This alignment of incentives changes everything. The US Government stacking proves bitcoin’s worth. The resulting purchasing power appreciation helps all of us who are holding coin and as bitcoin succeeds our government receives direct benefit. A beautiful positive feedback loop.

Realism

We are trending in the right direction. A strategic bitcoin reserve is a sign that the state sees bitcoin as an asset worth embracing rather than destroying. That said, there is a lot of work left to be done. We cannot be lulled into complacency, the time to push forward is now, and we cannot take our foot off the gas. We have a seat at the table for the first time ever. Let's make it worth it.

We must protect the right to free usage of bitcoin and other digital technologies. Freedom in the digital age must be taken and defended, through both technical and political avenues. Multiple privacy focused developers are facing long jail sentences for building tools that protect our freedom. These cases are not just legal battles. They are attacks on the soul of bitcoin. We need to rally behind them, fight for their freedom, and ensure the ethos of bitcoin survives this new era of government interest. The strategic reserve is a step in the right direction, but it is up to us to hold the line and shape the future.

-

@ 41fa852b:af7b7706

2025-05-18 09:33:15

@ 41fa852b:af7b7706

2025-05-18 09:33:15> "Only he who attempts the absurd is capable of achieving the impossible."—Miguel de Unamuno

It’s a busy week with the Bitcoin Ireland conference and Pizza Day celebrations in Thames Ditton and Bristol.

Support your local Bitcoin communities by attending as many of this week’s meetups and events as possible.

Let’s Go!

Upcoming Bitcoin Meetups

Happening this week…

-

Lincolnshire Bitcoin: Lincolnshire Bitcoin meets on the second Monday of each month at 7:30 PM in the Treaty of Commerce, Lincoln. Open to all, from OG’s to newcomers. This month on the 19th. 🍺

-

Bitcoin Surrey: This months Surrey meetup features special guest Freddie New, co-founder of Bitcoin Policy UK at The Bourne Club, 12 Frensham Rd GU9 8HB 18:00 with the talk starting at 19:00. 🍺🎤

-

Newcastle upon Tyne Bitcoin Meetup: The next Newcastle meetup is on Tuesday 20th May at Kabin @ Kabannas NE1 6UQ. 6:30 PM. 🍺

-

Bitcoin Glasgow: Bitcoin Glasgow meet every 3rd Wednesday of the month and this month will be at The Maltman, 59–61 Renfield Street at 18:00 to 20:00. 🍻

-

Bitcoinology @ Cyphermunk House: This will be primarily a social event. Attendees are encouraged to bring their burning questions to address as many as possible. Everyone is welcome, whether to share knowledge as an expert or to learn as a student. Bitcoinology will provide structure to ensure a shared learning experience that’s both engaging and enjoyable. 👨🏻🏫👨🏼🎓

-

Shropshire Bitcoin: On the 21st, the Shropshire crew will be meeting at the Admiral Benbow in Shrewsbury. 19:00 - 23:00. 🍺

-

Bitcoin Pizza Day at Thames Ditton: Celebrate Bitcoin Pizza Day with the Surrey Bitcoiners on May 22nd, 2025, in Thames Ditton, where local venues will be accepting Bitcoin for food and drinks in honour of the first real-world Bitcoin transaction. Just 20 minutes from London Waterloo, it’s the perfect chance to enjoy a slice, connect with fellow Bitcoiners, and support businesses embracing sound money. 🍕

-

Bitcoin Bristol - Pizza Day: If Thames Ditton is a bit too far, don’t worry. Bristol will also be celebrating Bitcoin Pizza Day in style on Thursday, May 22nd at 18:15 at Stable Pizza, Harbourside. This informal gathering offers a relaxed setting to chat over drinks in a lively public bar with no table reservations—just drop by. It’s a great chance to discuss Bitcoin news, ideas, and developments while meeting others in the local scene. Everyone is welcome, from curious newcomers to seasoned OGs, and all questions are encouraged. For help finding the group on the night, join the Telegram chat at t.me/BitcoinBristol. 🍕

-

The Satoshi Society - Southampton: Join a friendly group of bitcoiners at The Maritimo Lounge, Ocean Village on Friday 23rd May for food and a Bitcoin chat at 18:00. 🍺 🍴

-

Into The Valueverse: The first UK live music event, built on top of Bitcoin. Into the Valueverse is a celebration of artists brought together through Bitcoin. Performing live are Longy, a raw and rebellious voice from Southend blending rock, folk, and punk; Joe Martin, a heartfelt singer-songwriter inspired by folk and Americana greats; and Nathan Abbot, an Essex-based artist known for his soulful voice and powerful storytelling. The event takes place at The Fickle Pickle Club, 228 London Road, Westcliff-on-Sea, on Friday 23rd May, 2025. Doors open at 19:30, show starts at 20:00, and it’s for ages 18 and over. 🎶🎸🎤

-

Bitcoin Ireland Conference: Set to take place on Saturday, May 24, at The Green Isle Hotel in Dublin. This community-driven event aims to connect Irish Bitcoin enthusiasts, promote Bitcoin-friendly businesses, and educate the public about the potential of Bitcoin. Attendees can expect a day filled with insightful talks, networking opportunities, and discussions on various aspects of Bitcoin, including its impact on finance, energy, and society. The conference will feature a diverse lineup of speakers, including Daniel Prince, Knut Svanholm, Francis Pouliot, and British HODL, among others. Whether you’re a seasoned Bitcoiner or just curious about the technology, the Bitcoin Ireland Conference offers a platform to learn, share, and engage with the growing Bitcoin community in Ireland. 🎤🫂

-

Bitcoin Walk - Edinburgh: Every Saturday they walk around Arthur’s Seat in this historic city. Join them at 12 pm to chat about all things Bitcoin and keep fit. 🚶🏽♂️🚶🏼♀️🚶🏻

New Businesses Accepting Bitcoin

This week we have…

-

McCann Bespoke Tailors: Founded by Neil McCann in 2002, has grown from a South London garage into a leading name in British tailoring. Known for its craftsmanship and high-profile partnerships–from the Savoy Hotel to Premier League clubs–the brand now operates a flagship store on Lime Street with a private bar and dedicated consultation space. McCann Bespoke is now accepting Bitcoin. 👔

-

Moradok Siam in Romsey: Bun is a specialist in deep tissue massage, known for helping those suffering from persistent muscular aches and pains; particularly in the back, shoulders, and neck. Drawing on years of experience, she works with precision to identify problem areas and applies targeted techniques to relieve tension and restore movement. Her treatments aren’t for the faint-hearted, but they offer real results. Many clients are referred by local doctors after conventional treatments like injections and medication have failed. For lasting relief, regular appointments are strongly recommended. 💆🏻♂️

Upcoming Special Events

These events aren’t happening next week, but they’re important to add to your calendar now as tickets are selling fast.

Bloom Festival 2025: Takes place 31 May – 1 June at Cypher Munk House, London. This open-source celebration brings together developers, artists, and tinkerers to explore tech, culture, and Bitcoin.

🎤 Talks & Panels

Topics include:

-

Open-source innovation

-

The Bitcoin whitepaper

-

Decentralized publishing

-

Bitcoin in UK education

🛠️ Workshops

Get hands-on with:

-

Off-grid mesh networks

-

DIY Bitcoin signing devices

-

Censorship-resistant publishing

-

Creative coding with open tools

🎨 Creative & Cultural

-

Collaborative art & music

-

Acoustic performances

-

Bitcoin-inspired exhibitions

🛍️ The Souk

-

Open-source hardware

-

Seed storage gear

-

Prints and handmade goods

Children of Riddim Festival - Bitcoin Stage: This is shaping up to be one of the biggest music festivals with Bitcoin vibes in the world.

Around 150 DJs, artists, and speakers will perform over four days, from 12–16 June, in Hemel Hempstead. A dedicated stage, the Barn of Freedom, will spotlight Bitcoin culture, education, and unstoppable apps on the Nostr protocol–alongside music, talks, and much more.

Support for the Barn of Freedom stage can be given via geyser.fund, where both ticket purchases and donations are welcome. One-day and four-day passes are available, and on-site camping is included.

Confirmed names include Joe Bryan, Metamick (Geyser Fund), Roger9000, Angor, MadMunky, Huxley, and many more.

The Bitcoin Beach Retreat: An annual Bitcoin-only gathering held at a scenic coastal campsite in North Wales. Celebrating its fifth year in 2025, the retreat offers a relaxed, community-driven alternative to traditional conferences. From July 11–14, up to 120 Bitcoiners will come together to share knowledge, enjoy beachside BBQs, and strengthen their networks under the stars. With no pre-booked speakers, the event thrives on peer-led workshops and spontaneous discussions, fostering genuine connections among attendees. Emphasising local engagement, the retreat directs the majority of its funds into the surrounding community, with 42% of expenses paid in Bitcoin last year. Whether attending solo or with family, attendees can expect a welcoming environment dedicated to sound money and shared values.

Get Involved

-

Volunteer: Passionate about merchant adoption? Reach out to Bridge2Bitcoin on Twitter or website.

-

Start a Meetup: Want to launch a Bitcoin meetup? We’ll support you. Contact us on Twitter or just reply to this email.

-

Contribute to BTCMaps: Help maintain this key Bitcoin resource—no coding skills needed. Update a UK area.

-

Telegram: Join our Channel for UK meetup updates

-

Feedback: Reply to this email with ideas and suggestions.

This week’s sponsors is…

Get out and support the meetups where you can, visit Bitcoin Events UK for more info on each meetup and to find your closest on the interactive map.

Stay tuned for more updates next week!

Simon.

-

-

@ 04c915da:3dfbecc9

2025-05-16 17:59:23

@ 04c915da:3dfbecc9

2025-05-16 17:59:23Recently we have seen a wave of high profile X accounts hacked. These attacks have exposed the fragility of the status quo security model used by modern social media platforms like X. Many users have asked if nostr fixes this, so lets dive in. How do these types of attacks translate into the world of nostr apps? For clarity, I will use X’s security model as representative of most big tech social platforms and compare it to nostr.

The Status Quo

On X, you never have full control of your account. Ultimately to use it requires permission from the company. They can suspend your account or limit your distribution. Theoretically they can even post from your account at will. An X account is tied to an email and password. Users can also opt into two factor authentication, which adds an extra layer of protection, a login code generated by an app. In theory, this setup works well, but it places a heavy burden on users. You need to create a strong, unique password and safeguard it. You also need to ensure your email account and phone number remain secure, as attackers can exploit these to reset your credentials and take over your account. Even if you do everything responsibly, there is another weak link in X infrastructure itself. The platform’s infrastructure allows accounts to be reset through its backend. This could happen maliciously by an employee or through an external attacker who compromises X’s backend. When an account is compromised, the legitimate user often gets locked out, unable to post or regain control without contacting X’s support team. That process can be slow, frustrating, and sometimes fruitless if support denies the request or cannot verify your identity. Often times support will require users to provide identification info in order to regain access, which represents a privacy risk. The centralized nature of X means you are ultimately at the mercy of the company’s systems and staff.

Nostr Requires Responsibility

Nostr flips this model radically. Users do not need permission from a company to access their account, they can generate as many accounts as they want, and cannot be easily censored. The key tradeoff here is that users have to take complete responsibility for their security. Instead of relying on a username, password, and corporate servers, nostr uses a private key as the sole credential for your account. Users generate this key and it is their responsibility to keep it safe. As long as you have your key, you can post. If someone else gets it, they can post too. It is that simple. This design has strong implications. Unlike X, there is no backend reset option. If your key is compromised or lost, there is no customer support to call. In a compromise scenario, both you and the attacker can post from the account simultaneously. Neither can lock the other out, since nostr relays simply accept whatever is signed with a valid key.

The benefit? No reliance on proprietary corporate infrastructure.. The negative? Security rests entirely on how well you protect your key.

Future Nostr Security Improvements

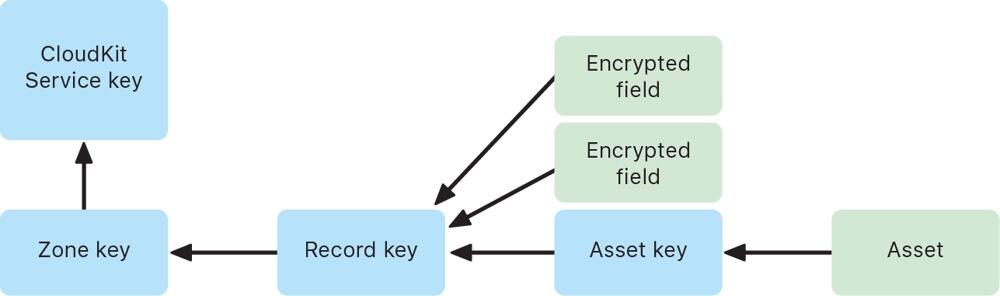

For many users, nostr’s standard security model, storing a private key on a phone with an encrypted cloud backup, will likely be sufficient. It is simple and reasonably secure. That said, nostr’s strength lies in its flexibility as an open protocol. Users will be able to choose between a range of security models, balancing convenience and protection based on need.

One promising option is a web of trust model for key rotation. Imagine pre-selecting a group of trusted friends. If your account is compromised, these people could collectively sign an event announcing the compromise to the network and designate a new key as your legitimate one. Apps could handle this process seamlessly in the background, notifying followers of the switch without much user interaction. This could become a popular choice for average users, but it is not without tradeoffs. It requires trust in your chosen web of trust, which might not suit power users or large organizations. It also has the issue that some apps may not recognize the key rotation properly and followers might get confused about which account is “real.”

For those needing higher security, there is the option of multisig using FROST (Flexible Round-Optimized Schnorr Threshold). In this setup, multiple keys must sign off on every action, including posting and updating a profile. A hacker with just one key could not do anything. This is likely overkill for most users due to complexity and inconvenience, but it could be a game changer for large organizations, companies, and governments. Imagine the White House nostr account requiring signatures from multiple people before a post goes live, that would be much more secure than the status quo big tech model.

Another option are hardware signers, similar to bitcoin hardware wallets. Private keys are kept on secure, offline devices, separate from the internet connected phone or computer you use to broadcast events. This drastically reduces the risk of remote hacks, as private keys never touches the internet. It can be used in combination with multisig setups for extra protection. This setup is much less convenient and probably overkill for most but could be ideal for governments, companies, or other high profile accounts.

Nostr’s security model is not perfect but is robust and versatile. Ultimately users are in control and security is their responsibility. Apps will give users multiple options to choose from and users will choose what best fits their need.

-

@ 58537364:705b4b85

2025-05-18 08:20:04

@ 58537364:705b4b85

2025-05-18 08:20:04มีคำหนึ่งในพุทธศาสนาที่เราอาจจะคุ้นหู แต่ว่าความเข้าใจอาจจะไม่ตรงกับความหมายในพุทธศาสนา นั่นคือคำว่า อธิปไตย

เวลาเรานึกถึงอธิปไตย ก็นึกไปถึงเรื่องของการเมือง ระบอบการปกครอง เช่น ประชาธิปไตย แต่อธิปไตยในพุทธศาสนาไม่ใช่เป็นเรื่องของระบอบการปกครอง แต่เป็นเรื่องของการให้คุณค่าให้ความสำคัญ

อธิปไตยก็แปลว่าการถือเอาเป็นใหญ่ เอาอะไรเป็นใหญ่ ก็มี 3 ประการใหญ่ ๆ อันแรกคือธรรมาธิปไตย คือการเอาธรรมะเป็นใหญ่ อันที่ 2 คืออัตตาธิปไตย การถือเอาตัวเองหรืออัตตาเป็นใหญ่ และ 3 โลกาธิปไตย ถือเอาคนหมู่มากเป็นใหญ่ ความหมายนี้ก็คือว่าไม่ได้มีความเห็นเป็นของตัวเอง แต่ว่าทำไปตามความเห็นของคนส่วนใหญ่ ที่เรียกว่าโลก เป็นต้น

แต่ว่าหลัก ๆ ก็มีอยู่ 2 อย่าง ที่เราควรจะใส่ใจและก็ทำความเข้าใจให้ถูกต้อง นั่นคือ ธรรมาธิปไตยกับอัตตาธิปไตย

การถือธรรมเป็นใหญ่ ความหมายคือเอาความถูกต้องเป็นใหญ่ เวลาเราทำงานทำการหรือเราใช้ชีวิต ถ้าเราถือธรรมเป็นใหญ่หรือธรรมาธิปไตย เราก็จะตั้งตัวอยู่ในศีลในธรรม ไม่เบียดเบียนผู้อื่น เพราะเห็นแก่ความถูกต้อง แต่ถ้าเราเอาตัวเองเป็นใหญ่หรืออัตตาธิปไตย มันก็คือการเอาประโยชน์ของตัวเองเป็นใหญ่ ไม่สนใจว่าความถูกต้องหรือระเบียบกฎเกณฑ์จะเป็นอย่างไร ถ้าเราถือตัวเองเป็นใหญ่ การที่เราจะอยู่ในศีลธรรมก็ยาก เพราะว่าเอาความต้องการของตัวเองเป็นหลัก ซึ่งส่วนใหญ่ก็เป็นเรื่องของกิเลสนั่นแหละ หรือความเห็นแก่ตัว

อัตตาธิปไตยในความหมายที่แย่คือการเห็นแก่ตัว ส่วนธรรมาธิปไตยเห็นแก่ธรรมะ เห็นแก่ความถูกต้อง หรือถ้าพูดง่าย ๆ คือว่าธรรมาธิปไตยคือการเอาถูกความเป็นใหญ่ ส่วนอัตตาธิปไตยคือเอาความถูกใจเป็นใหญ่

อันนี้เราก็มาพิจารณาดูง่าย ๆ ในการดำเนินชีวิตของคนเรา ในแต่ละวันเราเอาอะไรเป็นใหญ่ อย่างเช่นเวลากินอาหาร ถ้าเราเอาความถูกต้องเป็นใหญ่ หรือธรรมาธิปไตย เราก็จะกินอาหารที่เป็นประโยชน์ต่อสุขภาพ เพื่อทำให้ร่างกายแข็งแรง มีกำลังวังชา เพื่อที่จะได้ทำกิจการงานต่าง ๆ ได้

แต่ถ้าเอาความถูกใจเป็นใหญ่ เราก็จะกินเพราะว่ามันอร่อย เอารสชาติเป็นใหญ่ ถึงแม้ว่ามันจะไม่เป็นประโยชน์ต่อสุขภาพ แต่มันอร่อย มันหวาน มันเปรี้ยว มันเผ็ด มันเค็ม หรือว่ามันสีสวยน่ากิน ทั้ง ๆ ที่มันอาจจะเจือไปด้วยสารพิษที่เป็นอันตราย

หลายคนก็รู้ว่ากินอาหารที่มันเต็มไปด้วยไขมัน อุดมไปด้วยน้ำตาล เป็นโทษต่อสุขภาพ แต่ก็ห้ามใจไม่ได้ กินมาก ๆ เข้า สุดท้ายก็เป็นโรคหัวใจ โรคเบาหวาน ไตวาย หรือบางทีถ้ากินอาหารประเภทที่มันเป็นของดิบ เช่น ปลาดิบ มีพยาธิใบไม้ในตับ ก็เกิดเป็นมะเร็งในตับ หลายคนก็รู้ว่ากินอาหารแบบนี้ ทำให้เกิดโรคเป็นมะเร็งในตับ รู้ว่ามันไม่ถูกต้องแต่ก็กิน เพราะมันถูกใจ

หรือเวลาเราเรียนหนังสือ ถ้าความถูกต้อง เราก็ต้องเรียนด้วยความขยันหมั่นเพียร ต้องมีความซื่อสัตย์สุจริต เวลาทำการบ้าน หรือเวลาเข้าห้องสอบ แต่ถ้าเราเอาความถูกใจเป็นใหญ่ เรียนบ้างไม่เรียนบ้าง บางวิชาฉันไม่ชอบฉันก็ไม่เรียน เวลาทำการบ้านก็ไปลอกจากเพื่อน หรือว่าไปตัดแปะมาจากกูเกิ้ลหรือวิกิพีเดีย เวลาสอบก็ทุจริต แม้รู้ว่าไม่ถูกต้อง แต่มันถูกใจ คือมันสะดวก ง่าย สบาย

เวลาทำงานถ้าเราเอาความถูกต้องเป็นใหญ่ เราก็จะทำงานด้วยความรับผิดชอบ แม้ว่าเป็นงานที่เราไม่ชอบ แต่เมื่อเรามีหน้าที่ เราก็ต้องพยายามทำให้ดีที่สุด เพราะเป็นความรับผิดชอบของเรา แต่ถ้าเอาความถูกใจ งานนี้ฉันไม่ชอบ ฉันก็ไม่ทำ ต่อเมื่อเป็นงานที่ฉันชอบ ฉันจึงจะทำ

หรือถ้าเป็นงานที่ฉันไม่ได้อะไร ฉันไม่ทำ จะทำก็ต่อเมื่อเป็นงานที่ได้ผลประโยชน์ เวลาจะทำอะไรก็จะถามว่าทำแล้วฉันจะได้อะไร อันนี้ก็คือเอาความถูกใจเป็นหลัก หรือเอาความถูกใจเป็นใหญ่ในเวลาทำงาน

เวลาใช้ข้าวของ เช่นโทรศัพท์มือถือ ถามตัวเราเองว่าเราใช้ความถูกต้องหรือความถูกใจ ถ้าใช้ความถูกต้องเป็นใหญ่ ก็จะใช้โทรศัพท์เพื่อติดต่องานการ ทำกิจธุระ หาความรู้ เช็คข้อมูล อาจจะดูหนังฟังเพลงบ้าง ก็ให้เวลากับมันพอสมควร ไม่ใช่หมกมุ่นอยู่กับมัน โดยไม่เป็นอันทำอะไร งานการก็ไม่สนใจ ก้มหน้าดูแต่โทรศัพท์ ใช้ดูหนังฟังเพลง หรือบางทีหนักกว่านั้น ใช้เพื่อเล่นพนันออนไลน์ หรือเล่นเกมออนไลน์ วันหนึ่งหลายชั่วโมง การใช้โทรศัพท์มือถือแบบนี้ ก็เรียกว่าไม่ได้เอาความถูกต้องเป็นใหญ่ แต่เอาความถูกใจเป็นใหญ่

ฉะนั้นลองพิจารณาดูเรื่องการใช้ชีวิตของคนเรา รวมทั้งความสัมพันธ์กับผู้คน เราใช้อะไรเป็นใหญ่ เอาความถูกต้องเป็นใหญ่ หรือเอาความถูกใจเป็นใหญ่ เวลาคบเพื่อน เวลามีเรื่องที่ต้องเกี่ยวข้องกับผู้คน ถ้าเราเอาความถูกต้องเป็นใหญ่ เราก็จะคำนึงถึงความรู้สึกของอีกฝ่ายหนึ่ง เราจะไม่คิดถึงแต่จะเบียดเบียน เอาเปรียบ ต้องมีความเสียสละ แล้วก็รู้จักอดกลั้น ไม่ทำตามอารมณ์

แต่ถ้าเอาความถูกใจเป็นใหญ่ ก็เรียกว่าไม่สนใจว่าคนอื่น เขาจะรู้สึกอย่างไร เอาเปรียบได้ก็เอาเปรียบ ไม่พอใจอะไรก็โวยวาย เรียกว่าขาดน้ำใจ แล้วก็ขาดความรับผิดชอบ มันเป็นเส้นแบ่งได้เลยในเรื่องคน ในเรื่องของพฤติกรรม ในเรื่องของการกระทำ ว่าเราใช้ความถูกต้องหรือความถูกใจ

ถ้าเราเอาความถูกต้องเป็นใหญ่ ชีวิตก็มีโอกาสที่จะเจริญก้าวหน้า อยู่ในศีลในธรรม ตั้งมั่นในความดี แต่ถ้าเราเอาความถูกใจเป็นใหญ่ ก็มีโอกาสที่จะตกต่ำย่ำแย่ เพราะสุดท้ายก็กลายเป็นคนเห็นแก่ตัว หรือว่าตกเป็นทาสของกิเลส อยากกินอะไรก็กิน อยากทำอะไรก็ทำ ไม่ได้สนใจส่วนรวม

เวลามาอยู่วัดก็เหมือนกัน ถ้าเอาความถูกต้องเป็นใหญ่ เราก็จะปฏิบัติตามกฎระเบียบ แม้บางอย่างเราอาจจะต้องฝืนใจทำ เพราะว่าเราเป็นคนตื่นสาย แต่ว่าเราจำเป็นต้องตื่นเช้ามาทำวัตร เพราะว่ามันเป็นระเบียบ มันเป็นข้อวัตร เป็นกติกา เวลามีการทำกิจส่วนรวมก็ไปร่วมช่วยทำ

แต่ถ้าเราเอาความถูกใจเป็นใหญ่ มาบ้างไม่มาบ้าง ทำวัตร เอาความอยากของตัวเองเป็นหลัก ไม่อยากมาก็ไม่มา หรือว่าไม่อยากตื่นก็ไม่ตื่น งานที่เป็นของส่วนรวม ฉันไม่อยากทำฉันก็ไม่ทำ อันนี้ก็ทำให้ชีวิตเราย่ำแย่ไป

แต่ที่จริงแล้วถ้าเราแยกแยะความถูกต้อง ความถูกใจเป็น ก็จะทำให้เราสามารถที่จะใช้ชีวิตไปในทางที่ถูกต้องได้ แต่บางครั้งมันก็ไม่ง่ายที่เราจะแยกแยะได้ชัดเจน ระหว่างความถูกต้องกับความถูกใจ เพราะบางครั้งกิเลสมันก็ฉลาด มันจะอ้างความถูกต้องเฉพาะเวลาที่ถูกใจ แต่ถ้าหากว่าความถูกต้องยามใดไม่ถูกใจฉัน ฉันก็ไม่สนใจ

อย่างเช่นเวลาทำงาน สิ้นปีก็มีโบนัส ถ้าหากว่าฉันได้โบนัส แต่ถ้ารู้ว่าคนอื่นได้โบนัสมากกว่าฉัน เช่นฉันได้ 50,000 แต่อีกคนได้ 70,000 หรือแสนหนึ่ง ก็จะไม่พอใจ ก็จะอ้างว่าไม่ถูกต้อง ไม่เป็นธรรม ความเป็นธรรมคืออะไร ความถูกต้องคืออะไร ก็คือต้องได้เท่ากัน ก็อาจจะเรียกร้อง อาจจะประท้วง อาจจะโวยวายว่ามันต้องเป็นธรรม คือต้องได้เท่ากัน ถึงจะถูกต้อง

แต่ถ้าหากว่าตัวเองได้มากกว่า ตัวเองได้แสน แต่ว่าคนอื่นเขาได้ 50,000, 70,000 เงียบเลย ไม่พูดสักคำเลยว่ามันไม่ถูกต้อง มันไม่เป็นธรรม เพราะอะไร เพราะว่าฉันได้มากกว่า คราวนี้ฉันได้มากกว่า ก็ถือว่าเป็นเรื่องที่ถูกใจฉันแล้ว ถึงตอนนี้ก็ทิ้งเรื่องความถูกต้องไป แต่ถ้าเราเอาความถูกต้องเป็นใหญ่ แม้ว่าจะมีเงินหรือได้เงินมากกว่าคนอื่น มันก็ไม่ถูกต้องอยู่นั่นเอง ก็ต้องทำให้เกิดความถูกต้องขึ้นมา คือว่าต้องได้เท่าคนอื่น

หลายคนเรียกร้องความถูกต้อง เรียกร้องความเป็นธรรม บ่อยครั้งเลยเพราะว่าตัวเองสูญเสียผลประโยชน์ หรือว่าไม่ได้ประโยชน์เท่ากับคนอื่น ถ้าหากว่าตัวเองได้เกิดน้อยกว่าคนอื่น จะเรียกร้องความเป็นธรรม เรียกร้องความถูกต้อง แต่ถ้าหากว่าตัวเองได้มากกว่าคนอื่น ความถูกต้องก็ลืมไปเลย อันนี้แหละนะเรียกว่าอ้างความถูกต้องต่อเมื่อมันถูกใจฉัน ทั้งที่ถ้าถูกต้องแล้วฉันได้เท่าคนอื่น แต่กลับดีหากว่าฉันได้มากกว่าคนอื่น แล้วหากความถูกต้องหมายถึงว่าฉันต้องได้น้อยลง ลดลงมาจากแสนให้เหลือ 70,000 เท่ากับคนอื่น ฉันไม่เอาแล้ว

อันนี้ก็เป็นสิ่งที่เราพบอยู่บ่อย ๆ อ้างความถูกต้องต่อเมื่อมันถูกใจ แต่ถ้ามันไม่ถูกใจฉันเมื่อไหร่ ก็ไม่อ้างความถูกต้องแล้ว ลืมไปเลย อันนี้ก็ต้องระมัดระวัง เพราะบางครั้งกิเลสมันก็ฉลาด มันก็อ้างความถูกต้อง เพื่อสนองผลประโยชน์ของมัน และบางทีเราก็นิยามความถูกต้องแปรผันไป ขึ้นอยู่กับความถูกใจ

ความถูกต้องหรือความเป็นธรรม มันก็มองได้หลายแง่ และตรงนี้แหละ เป็นโอกาสที่จะทำให้ตัวกิเลสมันมาเป็นตัวกำหนด ว่าอย่างไหนเรียกว่าเป็นความถูกต้อง

อย่างเช่นหมู่บ้านหนึ่ง เมื่อสัก 30-40 ปีก่อน สมัยที่ยังไม่มีอบต. ในหมู่บ้านนั้นมีปั๊มน้ำ ที่ใช้แบบคันโยก เป็นปั๊มน้ำของหมู่บ้าน มันเกิดเสียขึ้นมา นักศึกษาที่เป็นพัฒนากรประจำหมู่บ้าน เขาก็เสนอว่าควรจะเก็บเงินทุกหลังคาเลยหลังคาละ 10 บาท เพื่อเป็นค่าซ่อมปั๊ม

ปรากฏว่าชาวบ้านหลายคนไม่ยอม บอกว่าบ้านฉันอยู่ไกลจากปั๊มน้ำ ฉันไม่ค่อยได้ใช้หรอก บ้านไหนที่ใช้ปั๊มมากกว่า เพราะอยู่ใกล้ปั๊ม ควรจะเสียมากกว่า ส่วนบ้านไหนที่อยู่ไกลใช้น้อย ก็ควรจะเสียน้อย แทนที่จะเสีย 10 บาท ก็เสีย 5 บาท เสียเท่ากันนี่ถือว่าไม่เป็นธรรม ตกลงก็เป็นอันว่าต้องเสียไม่เท่ากัน

แต่หนึ่งเดือนต่อมาในหมู่บ้าน มีคนเอาผ้าห่มมาแจก เพราะว่ามันใกล้ฤดูหนาว เอามาถวายวัด หลวงพ่อเจ้าอาวาสท่านก็ปรึกษามัคทายก เพราะว่าผ้าห่มมันไม่พอที่จะแจกให้ชาวบ้านทุกครัวเรือนเท่ากัน มัคทายกก็เสนอว่าบ้านไหนที่ช่วยส่วนรวมได้ 2 ผืน บ้านไหนที่ไม่ค่อยช่วยส่วนรวมได้ 1 ผืน

พอประกาศอย่างนี้เข้า ชาวบ้านไม่พอใจ บอกว่าไม่เป็นธรรม เป็นธรรมคืออะไร เป็นธรรมคือต้องได้เท่ากัน ก็แปลกนะ เวลาจ่ายเงิน ต้องจ่ายไม่เท่ากัน ถึงจะเป็นธรรม แต่เวลาพอได้ผ้าห่มหรือแจกผ้าห่ม ต้องได้เท่ากันถึงจะเป็นธรรม

อันนี้แปลว่าอะไร แปลว่าความเป็นธรรมหรือความถูกต้องนี่มันไม่แน่นอน มันแปรผันขึ้นอยู่กับความถูกใจ จ่ายเท่ากัน หลายคนไม่ถูกใจ ควรจะจ่ายน้อยกว่า จ่ายไม่เท่ากันจึงจะเรียกว่าเป็นธรรม แต่ถึงเวลาได้ ต้องได้เท่ากันจึงจะเป็นธรรม

ถ้าเราพิจารณาดูก็จะพบว่า นี่มันเป็นการนิยามคำว่าเป็นธรรม หรือความถูกต้องโดยอาศัยความถูกใจ ถึงเวลาได้ ต้องได้เท่ากันจึงจะถูกใจ ถ้าได้ไม่เท่ากัน ไม่ถูกใจ ก็ถือว่าไม่เป็นธรรม แต่เวลาจ่าย ต้องจ่ายไม่เท่ากันจึงจะถูกต้อง ฉันต้องจ่ายน้อยกว่า เพราะบ้านฉันอยู่ไกล อย่างนี้เรียกว่าเป็นธรรม

ฉะนั้นความเป็นธรรม ถ้าเราไม่ระวัง มันก็เป็นข้ออ้างเพื่อสนองกิเลส เพื่อสนองความถูกใจ ถ้าเราดูให้ดี ๆ ความถูกต้อง ความถูกใจ แม้ว่าความหมายจะต่างกัน แต่ถ้าไม่ระวัง มันก็กลายเป็นเรื่องเดียวกันได้ ก็คือว่าอันไหนถูกใจจึงเรียกว่าถูกต้อง อันไหนไม่ถูกใจก็เรียกว่าไม่ถูกต้อง

และอีกอย่างหนึ่งคือแม้เราจะมีความชัดเจนว่าอย่างนี้คือความถูกต้อง แต่ก็ต้องระวัง อย่าไปยึดมั่นถือมั่นกับมันมาก เพราะถ้าเราไปยึดมั่นถือมั่นกับความถูกต้องเมื่อไหร่ พอเจอใครทำอะไรไม่ถูกต้อง กลายเป็นไม่ถูกใจไปเลย

อย่างที่เคยเล่า ศีลจาริณี บวชใหม่ ไม่รู้ธรรมเนียม ยืนกินน้ำ แม่ชีเดินผ่านมาเห็นคาตาเลย อย่างนี้ไม่ถูกต้อง แต่ว่าไปยึดกับความถูกต้องมากไป พอเจอความไม่ถูกต้องขึ้นมา โกรธนะ ทุบหลังศีลจาริณีเลย อันนี้เรียกว่าเป็นเพราะยึดมั่นความถูกต้องมาก ยึดมั่นกับระเบียบมาก พอยึดมั่นกับระเบียบหรือความถูกต้อง พอเจอความไม่ถูกต้อง หรือใครทำอะไรไม่ถูกต้อง ก็จะโกรธ

หรือว่าที่วัดก็มีระเบียบ เวลาฟังธรรมต้องปิดโทรศัพท์มือถือ อันนี้คือความถูกต้องที่ควรปฏิบัติร่วมกัน แต่เกิดมีโยมคนหนึ่งลืมปิดโทรศัพท์มือถือ แล้วบังเอิญมีคนโทรเข้ามา เสียงก็ดังกลางศาลาเลย ขณะที่เจ้าอาวาสกำลังเทศน์อยู่ นี่เป็นความไม่ถูกต้องแท้ ๆ เลย ถ้ายึดมั่นกับความถูกต้องมาก เวลาเจอความไม่ถูกต้องแบบนี้ก็โกรธ

โกรธแล้วเป็นอย่างไร ก็ตะโกนด่าเลย เจ้าอาวาสก็ตะโกนด่าเลย กำลังเทศน์อยู่ดีๆ เปลี่ยนโหมดเลยนะ เป็นการด่าแทน ด่าเจ้าของโทรศัพท์ที่ลืมปิดโทรศัพท์ อันนี้เรียกว่าพอเจอความไม่ถูกต้องนี่ มันเกิดไม่ถูกใจขึ้นมา พอไม่ถูกใจแล้วกิเลสมันก็พร้อมที่จะเล่นงาน พร้อมที่จะโวยวาย พร้อมที่จะพูด หรือพร้อมที่จะกระทำอะไรก็ตามด้วยอำนาจของโทสะ ด้วยอำนาจของกิเลส ซึ่งเป็นเรื่องของอัตตาธิปไตย

ฉะนั้นเราต้องระวัง ขณะที่เรายึดมั่นในความถูกต้อง ถ้าเรายึดมั่นมากไป พอเจอใครทำอะไรไม่ถูกต้องขึ้นมา ความไม่ถูกต้องจะกลายเป็นความไม่ถูกใจทันทีเลย ทั้งๆ ที่ดูเผินๆ ไม่ถูกต้องกับไม่ถูกใจนี่มันห่างกันนะ มันไกลกันมาก

เช่นเดียวกับความถูกต้อง ความถูกใจ บางทีมันก็ไกลกันมาก แต่ในบางครั้งบางคราว ถ้าไม่รู้ทันมัน มันกลายเป็นเรื่องเดียวกันไปเลย คือถ้าไม่ถูกต้องเมื่อไหร่ ก็ไม่ถูกใจเมื่อนั้น หรือจะเป็นสิ่งที่ถูกต้อง ก็ต่อเมื่อมันถูกใจ ถ้าอันไหนไม่ถูกใจ ก็ไม่ถูกต้องไป

อันนี้มันต้องใช้สติพิจารณา การที่เรารู้ว่าอะไรถูก อะไรผิด เป็นสิ่งที่ดี และการที่เราปฏิบัติตามความถูกต้อง ก็เป็นสิ่งที่ดี เรียกว่ามีธรรมาธิปไตย แต่ถ้าเรายึดมั่นในความถูกต้องมากไป มันก็ง่ายมากเลยนะ ที่เวลาเจอใครทำอะไรไม่ถูกต้อง ความไม่ถูกต้องก็กลายเป็นความไม่ถูกใจ หรือกระตุ้นให้เกิดความไม่ถูกใจทันที

แล้วบางทีก็ไม่รู้ตัวนะ ก็ยังคิดว่าฉันทำสิ่งที่ถูกต้อง แต่ที่จริงแล้วสิ่งที่ทำไปมันถูกใจต่างหาก แล้วมันก็เกินเลยความถูกต้องไป เพราะว่าไปทุบหลังคนอื่นนี่มันจะถูกต้องได้อย่างไร หรือว่าไปตะโกนด่ากลางศาลาในขณะที่ขาดสติ หรือทำไปด้วยความโกรธ จะเป็นความถูกต้องได้อย่างไร มันก็เป็นเรื่องละเอียดอ่อน ความถูกต้องไม่ใช่ว่ามันจะกลายเป็นสิ่งตรงข้ามกับความถูกใจ

ถ้าเราไม่ระวัง ความยึดมั่นถือมั่น มันก็จะทำให้ความถูกต้องกับความถูกใจ กลายเป็นอันเดียวกัน แล้วก็ทำให้เกิดความผิดพลาด หรือเกิดความเสียหายขึ้น

หลายคนก็ทำสิ่งที่ไม่ถูกต้องเพื่อพิทักษ์ความถูกต้อง อันนี้มีเยอะเลย ที่เป็นข่าวก็คือว่าไปฆ่าคนนั้นคนนี้เพื่อรักษาความถูกต้อง ไม่ว่าเป็นความถูกต้องทางการเมือง ความถูกต้องทางศาสนา

อย่างพวกที่เป็นพวกก่อการร้าย หลายคนเขาก็คิดว่าเขาทำเพื่อพระเจ้า เขาทำเพื่อพิทักษ์ความถูกต้องทางศาสนา แต่ว่าสิ่งที่เขาทำ มันกลายเป็นความไม่ถูกต้องไปเสียแล้ว ทำไปด้วยอำนาจของกิเลส ตัวเองเป็นคนตัดสินว่าใครจะอยู่ใครจะไป ใครที่คิดไม่เหมือนฉัน ก็ต้องถูกกำจัดออกไปจากโลกนี้ เพราะมันเป็นคนที่คิดไม่ถูกต้อง ปฏิบัติไม่ถูกต้อง

ที่จริงก็เป็นเพียงแค่เห็นต่างจากตัวเองเท่านั้น แต่พอเจอคนที่เห็นต่าง ก็เปลี่ยนจากความไม่ถูกใจ กลายเป็นข้ออ้างว่าเขาทำสิ่งที่ไม่ถูกต้อง เพราะฉะนั้นก็สมควรกำจัดออกไปจากโลกนี้

อันนี้เป็นสิ่งที่เราเห็นมากขึ้นเรื่อยๆ ที่เป็นข่าว แล้วมันไม่ใช่เพราะเรื่องศาสนาอย่างเดียว เรื่องการเมือง เรื่องวัฒนธรรม ก็มีความถูกต้องของมัน แต่ถ้าไปยึดความถูกต้องมากไป ใครที่ปฏิบัติไม่ถูกต้องในสายตาของเรา มันก็กลายเป็นสิ่งที่กระตุ้นความไม่ถูกใจ ทำให้เกิดความโกรธ ทำให้เกิดข้ออ้างในการที่จะจัดการ ทำร้าย หรือว่าสังหาร

ฉะนั้นต้องระวังมากทีเดียว การทำความไม่ถูกต้อง ในนามของความถูกต้อง ก็กลายเป็นว่าทำไปด้วยอำนาจของกิเลส แทนที่จะเป็นธรรมาธิปไตย ก็กลายเป็นอัตตาธิปไตยไป.

https://youtu.be/nvGHQUvjvOE

พระไพศาล วิสาโล วัดป่าสุคะโต 4 กันยายน 2565 ขอขอบคุณ Nonglak Trongselsat

-

@ 866e0139:6a9334e5

2025-05-17 08:24:02

@ 866e0139:6a9334e5

2025-05-17 08:24:02Autor: Lilly Gebert. Dieser Beitrag wurde mit dem Pareto-Client geschrieben. Sie finden alle Texte der Friedenstaube und weitere Texte zum Thema Frieden hier. Die neuesten Pareto-Artikel finden Sie in unserem Telegram-Kanal.

Die neuesten Artikel der Friedenstaube gibt es jetzt auch im eigenen Friedenstaube-Telegram-Kanal.

Teil 1 des Artikels lesen Sie hier.

Wo Begehren herrscht, bleibt wahre Begegnung aus. Entsteht Frieden in der Sexualität doch immer erst dort, wo das Wollen endet und reines Sein beginnt. Hier wird die Vereinigung nicht länger als Erfüllung eines Mangels erfahren, sondern als Ausdruck innerer Fülle. In diesem Wandel offenbart sich die Liebe als ein Weg zur Wahrheit und damit als Anleitung zum Frieden.

Der Ursprung der Trennung als Anfang vom Krieg

In dem Sinne, wie der erste Teil dieses Texts mit dem Ausblick auf die Fähigkeit des Einzelnen endete, Angst und Abwehr abzubauen, sich selbst zu spüren – und andere nicht als Bedrohung, sondern als lebendige Gegenüber wahrzunehmen, beginnt dieser Text mit der Frage, warum wir dazu nicht mehr in der Lage zu sein scheinen? Wo ist die Lebendigkeit? Warum können wir sie weder in uns, noch in anderen annehmen?

Folgen wir dem australischen Autor Barry Long, so finden sexuelle Frustration wie Krieg ihrer beiden Ursprung darin, dass der Mann seine göttliche Stellung gegenüber der Frau eingebüßt hat und sie aufgrund dessen körperlich nicht mehr erreichen kann. Er sei es, der vergessen hat, wie man liebt und dadurch seine ursprüngliche, göttliche Autorität aufgegeben und die sexuelle Kontrolle über sich verloren hat. Was daraus entstanden sei, sei die beständige Unzufriedenheit in der Frau und eine ständige Ruhelosigkeit im Mann, derer beider eigentliches Leiden keiner von beiden mehr zuordnen kann. Zu abgeschnitten und korrumpiert sei derweilen die Vorstellung der Frau, ein Liebesakt könne ihre feinsten und tiefsten Energien sammeln und freisetzen.

Was beide stattdessen täten, sei diese Energien zu verdrehen und sie stattdessen in Sexbesessenheit, in zwanghaftem sexuellen Fantasieren sowie chronischem Onanieren «auszuleben», oder gleich ganz zu unterdrücken, was zweifelsohne zu Wut und Gewalt führe, wie auch universelle Symptome wie Arbeitswut oder die Gier nach Geld mit sich zöge. Womit wir, nebenbei bemerkt, auch wieder bei Fromm sind, für den unsere Konsumgesellschaft ebenfalls nur ein Deckmantel für unsere Unfähigkeit zu lieben oder gar unsere Furcht vor der Liebe war. Was diese Vernachlässigung der Liebe als Vernachlässigung der Frau wiederum laut Long beim Mann auslöse, sei jene Spirale aus vorzeitiger Ejakulation, Schuldgefühlen, Ängstlichkeit, Selbstzweifeln, Impotenz, sexueller Verkümmerung, die sich als sexuelles Desinteresse maskiert, sexuelle Abstinenz aufgrund von unterdrückter Versagensangst, sexueller Angeberei und Mangel an wahrem Wissen. All dies, schreibt Long, mute «er der Frau zu und verschlimmert damit ihre grundlegende Unzufriedenheit und seine eigene Unruhe». Für den Mann sei dies, als würde er sein inneres Leiden zum Leben erwecken: Für ihn sei «die weibliche Furie der Emotion die Hölle auf Erden. Dies ist der Teil in ihr, mit dem er nicht umgehen und den er nicht verstehen kann. Der Dämon seines eigenen Versagens in der Liebe wird lebendig, um ihn zu verschmähen, herunterzumachen und zu quälen.»

Wiederum nicht selten jedoch gäbe der Mann, des lieben Friedens willen, auf – und damit die letzten Überreste seiner Männlichkeit und Autorität. Dann, so Long «werden beide gemeinsam alt und fühlen sich sicher, aber halb tot, indem sie sich in der schrecklichen Welt des Kompromisses aufeinander stützen». Dabei wird «die Furie den Mann nie sein Versagen, die Frau richtig zu lieben, vergessen lassen». Die Frau, so stellt Long hervor, «muss geliebt werden». Die Zukunft der Menschheit hänge davon ab, «dass die Frau geliebt wird. Denn nur wenn die Frau wirklich geliebt wird, kann der Mann wirklich er selbst sein und seine verlorene Autorität zurückgewinnen. Nur dann kann auf Erden wieder Frieden einkehren. Doch die Frau, wie sie jetzt ist, kann nicht lange oder für immer – von dem Mann, wie er jetzt ist, geliebt werden. Zusammen sind sie in einem Teufelskreis gefangen. Und wenn sie ihren eigenen Vorstellungen von der Liebe überlassen werden, gibt es keinen Ausweg.»

Was einst Liebe war

Ursprünglich, so Long, verkörperten Mann und Frau zwei Pole reiner spiritueller Liebe: Die Frau war der heitere, empfangende Ausdruck reiner Liebe, der Mann der aktive, schützende Pol, dessen Autorität der Bewahrung dieser göttlichen Qualität diente. Ihre Kommunikation geschah durch ein goldenes Energiefeld – die Glorie –, das sie in stiller, unmittelbarer Verbindung hielt, unabhängig von Raum und Zeit. Wenn ihre Energien Erneuerung brauchten, vereinten sie sich körperlich in heiliger Liebe, die sie nicht nur regenerierte, sondern zudem mit Gott verband. Doch mit dem wachsenden Fokus auf den äußeren Aufbau der Welt begannen sie, das unmittelbare Lieben zu vergessen; die Glorie verlor ihre Strahlkraft, Sprache trat an die Stelle wortloser Verständigung, und aus Worten wuchsen Missverständnisse und Entfremdung. Die Frau wurde unzufrieden und verwirrt, der Mann seiner wahren Autorität beraubt, suchte Ersatz durch Macht und zwang die Frau in soziale Unterordnung, was in ihr Zorn und Unversöhnlichkeit entfachte. Damit begann der Wettlauf der Menschheit – ein Weg in die Zeit und fort von der ursprünglichen Einheit.

Dieser Wettlauf um Macht, Zorn und Unterdrückung ist zugleich die Geschichte, wie der Mensch sich selbst zum Wolf wurde und den Krieg gegen sich selbst begann. Um nicht länger an den Verlust seiner einstigen Einheit erinnert zu werden, hat er sich eine Welt geschaffen, die auf der Verwechslung von Liebe mit Manipulation, auf Reiz und Täuschung, wie auch auf der Reduktion von Sexualität auf bloße Befriedigung beruht. Schon fernab jeder Wirklichkeit, flieht er in lieblose Fantasien, Sexträume oder in deren Ausleben durch flüchtige Flirts und wechselnde Partner. Er flieht immer weiter – nur um sich immer weniger eingestehen zu müssen, dass in seinem Leben keine Liebe herrscht. Er tut alles, um der Konfrontation auszuweichen, dass nicht die anderen es sind, sondern er selbst, der keine Verantwortung für die Liebe in seinem Leben übernimmt. Nicht die Welt verweigert ihm die Liebe – er selbst ist es, der noch nicht dafür bereit ist, sich der Wahrheit zu stellen, dass die Liebe im Hier und Jetzt vollzogen werden will und nicht in einer imaginären Zukunft oder einem vulgären Traum.

Wie Liebe entsteht

Das wahre Leben findet in deinem Körper, in deinen Gefühlen und Empfindungen statt – nicht in deinem Kopf. In deinem Kopf kannst Du dir noch so oft und viel einreden, dass Du emanzipiert bist; dass Du auch ohne Partner in deinem Leben auskommst; dass Du emotional-physisch nicht abhängig bist; dass die Partnerschaft, in der Du dich befindest, frei ist; dass das, was Du und dein Partner da miteinander habt, Liebe sei; und dass Du glücklich bist mit dem, was Du für Liebe hältst. Dein Kopf kann das alles. Den leisen Schmerz, die Sehnsucht, dass dir trotz allem etwas fehlt, was kein Gelübte und keine Gelüste werden stillen können – den kannst Du nur fühlen.

Das Wissen um den Ursprung, von dem Du einst getrennt wurdest, ist kein Wissen, das deinem Verstand entspringt. Deshalb kommt für jeden die Zeit – und sie kommt immer schneller –, in der sein Selbst sterben muss, wie alles, was dem Leben unterliegt. Es ist die Zeit, in der Du erkennst, dass dein Verstand keine Brücken baut, sondern Mauern – und dass diese Mauern dich dem Leben nicht näherbringen, sondern es aussperren. Der Moment jedoch, indem Du beginnst, diese Mauern niederzureißen, ist zugleich der Moment, in dem die Liebe tiefer in deinen Körper dringt und dort dein Selbst sich auflöst. In dem nun auch du jemanden in dein Leben lassen kannst, dessen Blicke dich nicht nur anschauen, sondern so sehen, wie auch du ihn siehst, und dessen Berührungen mehr als nur deinen Körper streicheln.

Dieser Prozess ist schmerzhaft und traumatisch; und in einer verwirrten, unwissenden Zeit wie der unseren ist es alles andere als leicht, zum goldenen Zustand der Liebe zurückzukehren. Diesen Weg zu gehen, heißt, verletzlich zu werden: dich nicht länger selbst abzuschneiden oder zu verhärten aus Angst vor alten Wunden. Sondern den Mut aufzubringen, den Weg zu dir selbst zu gehen – zunächst allein, und dann mit jemandem, dessen Liebe reicht, ihn aufrichtig mit dir zu teilen und weiterzugehen. Ohne Spielchen, ohne falsche Egos, ohne die vielen Ersatzbefriedigungen, die uns doch nur weiter von uns selbst entfernen.

Vergeude deine Zeit und Energie also nicht weiter mit jemandem, für den Du nur ein Kompromiss bist, und sei ehrlich gegenüber denjenigen, die dies für dich sind. Stumpf nicht ab an emotionaler Unschärfe oder körperlicher Oberflächlichkeit. Lass’ dir nicht einreden, Du hättest nicht mehr verdient oder könntest nicht mehr geben. Praktiziere die Liebe, die Du selber erfahren willst. Gleich wie jede Veränderung und jeder Frieden vollzieht auch sie sich nur, wenn Du sie nicht inflationär gebrauchst, sondern um ihrer selbst willen lebst. Ihren Weg zu gehen, bedeutet, Verantwortung zu übernehmen. Für die Liebe, aber auch für den Frieden in dieser Welt. Genauso wie die Liebe lässt sich dieser nämlich auch nicht in die Zukunft und ihre möglichen Szenarien verlagern. Frieden ist keine Utopie. Frieden will gelebt werden. Hier, Jetzt und Heute. Und auch nicht von irgendwem anders, sondern von Dir.

Kinder wissen das. Finden sie auch keine Ausreden dafür, warum Frieden jetzt noch nicht möglich sei. Sie sind Frieden. Weil sie den Krieg noch nicht in sich tragen.

Legen also auch wir die Waffen nieder – auf allen Schlachtfeldern, von denen wir als Menschheit glauben, wir müssten sie führen.

Fangen wir lieber an, Frieden mit uns selbst zu schließen.

Wer Barry Longs vollständige «Anleitung zum Sex» lesen möchte, dem empfehle ich die hier zitierte Lektüre von «Sexuelle Liebe auf göttliche Weise».

Lilly Gebert betreibt den Substack-Blog "Treffpunkt im Unendlichen" und schreibt regelmäßig für "die Freien" und Manova. Zuletzt erschien von ihr "Das Gewicht der Welt". Im Herbst erscheint "Sein statt Haben. Enzyklopädie für eine neue Zeit." (vorbestellbar).

LASSEN SIE DER FRIEDENSTAUBE FLÜGEL WACHSEN!

Hier können Sie die Friedenstaube abonnieren und bekommen die Artikel zugesandt.

Schon jetzt können Sie uns unterstützen:

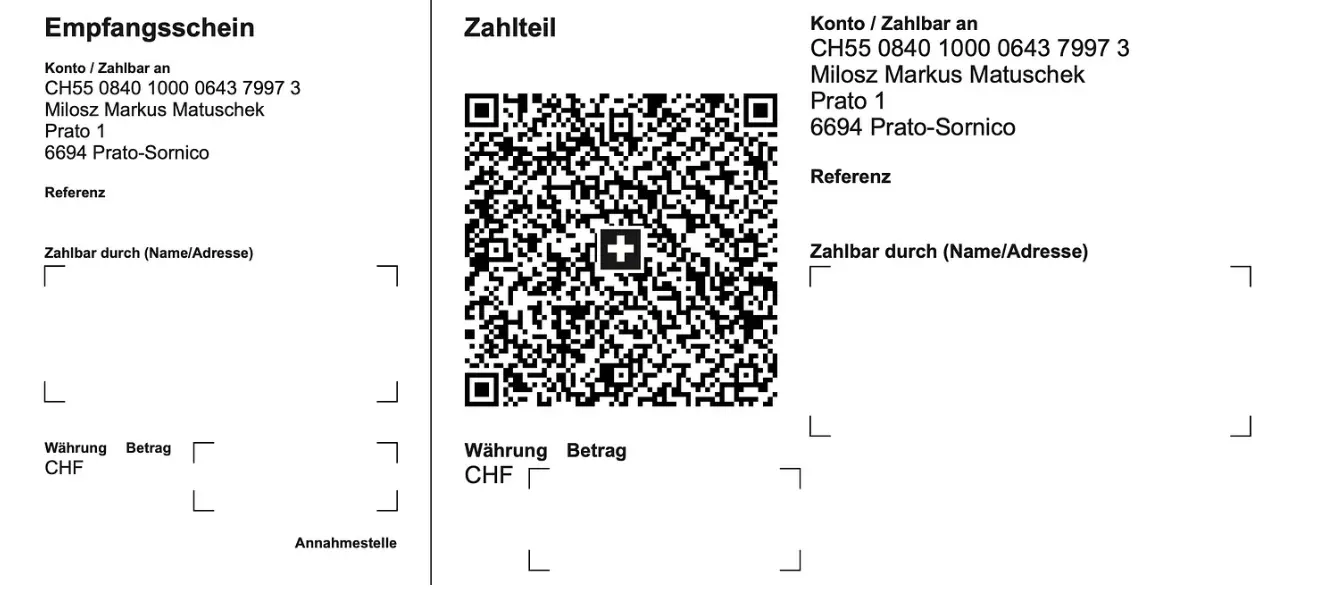

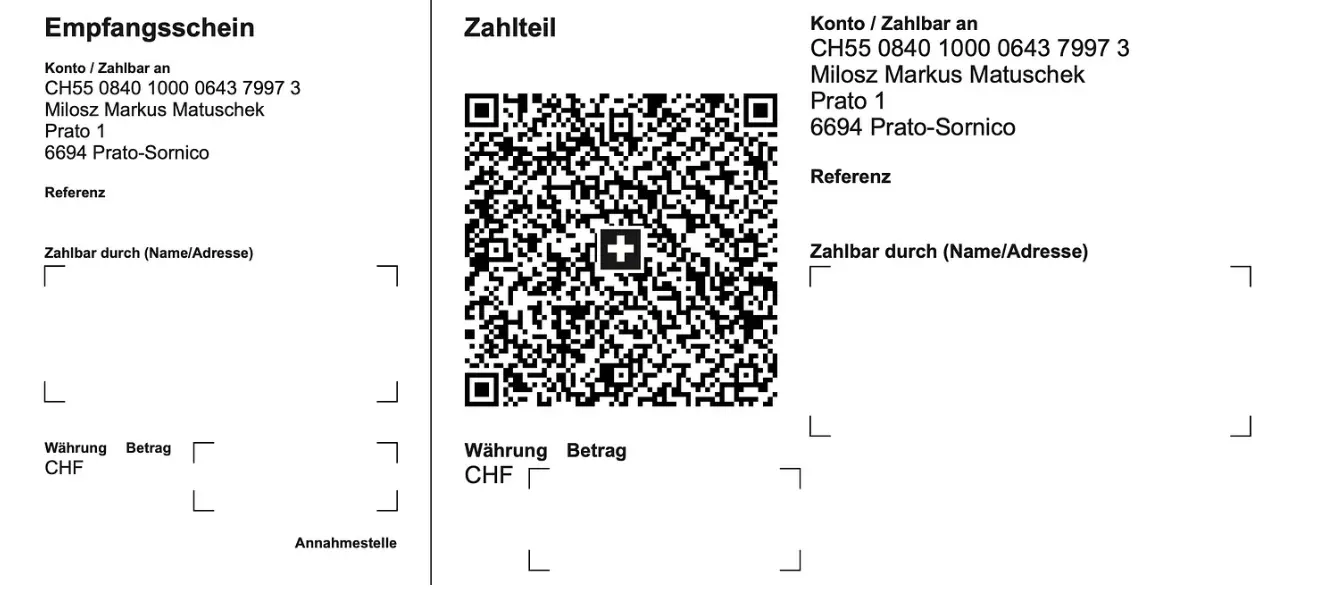

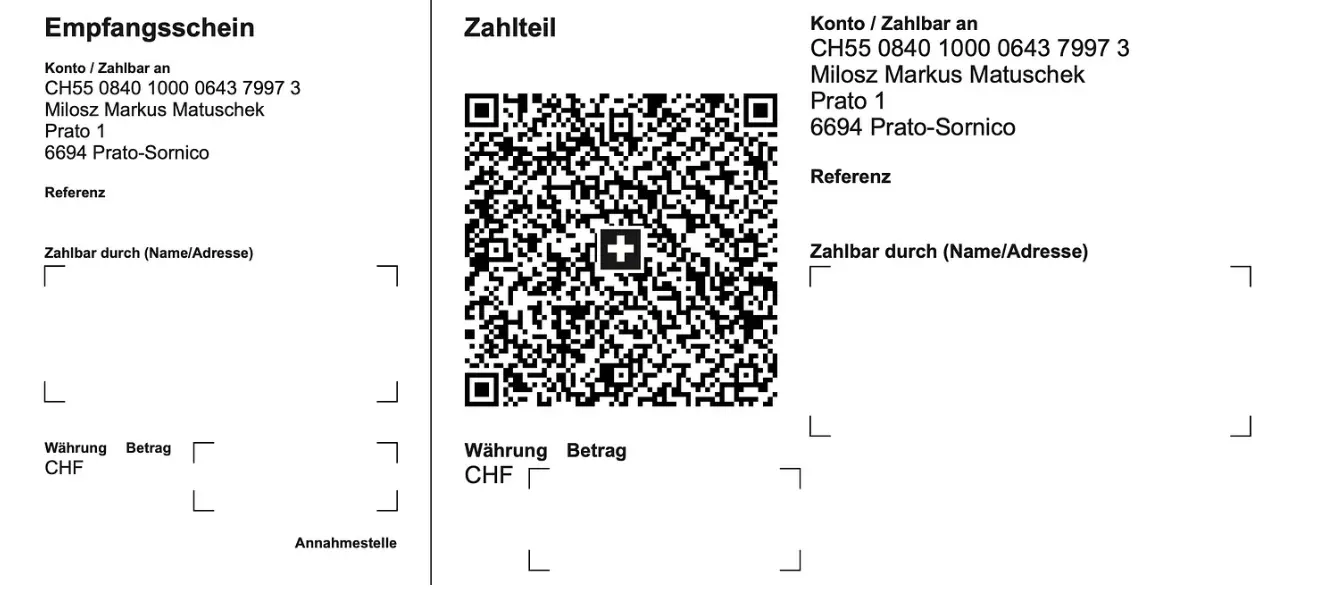

- Für 50 CHF/EURO bekommen Sie ein Jahresabo der Friedenstaube.

- Für 120 CHF/EURO bekommen Sie ein Jahresabo und ein T-Shirt/Hoodie mit der Friedenstaube.

- Für 500 CHF/EURO werden Sie Förderer und bekommen ein lebenslanges Abo sowie ein T-Shirt/Hoodie mit der Friedenstaube.

- Ab 1000 CHF werden Sie Genossenschafter der Friedenstaube mit Stimmrecht (und bekommen lebenslanges Abo, T-Shirt/Hoodie).

Für Einzahlungen in CHF (Betreff: Friedenstaube):

Für Einzahlungen in Euro:

Milosz Matuschek

IBAN DE 53710520500000814137

BYLADEM1TST

Sparkasse Traunstein-Trostberg

Betreff: Friedenstaube

Wenn Sie auf anderem Wege beitragen wollen, schreiben Sie die Friedenstaube an: friedenstaube@pareto.space

Sie sind noch nicht auf Nostr and wollen die volle Erfahrung machen (liken, kommentieren etc.)? Zappen können Sie den Autor auch ohne Nostr-Profil! Erstellen Sie sich einen Account auf Start. Weitere Onboarding-Leitfäden gibt es im Pareto-Wiki.

-

@ 58537364:705b4b85

2025-05-18 08:18:45

@ 58537364:705b4b85

2025-05-18 08:18:45Discipline is “doing things with intention, without being swayed or carried away by emotions.” On the other hand, lack of discipline implies the opposite:

Lack of discipline is “acting according to emotional fluctuations or being carried away by feelings,” such as sleepiness, hunger, boredom, frustration, satisfaction, dissatisfaction, fear, infatuation, or lack of mindfulness. This often leads to various excuses like:

- "I'll do it later."

- "I'm too tired."

- "It's too hot or too cold."

- "It's still early."

- "It's already too late."

- Etc.

Building lasting discipline “does not come from force, but from dreams.” The law of dreams states that we must create a clear vision of our ‘heaven’ (goal), then minimize the gap between thought and action. The more we overthink, the less likely we are to act—our mind becomes weak and unstable.

The law of dreams also suggests dreaming for others, not just for oneself. When the mind is overly focused on personal success, wisdom and insight diminish. Actions become self-centered and lack empathy. But when our goal is for the greater good, every action becomes meaningful and contributes to shared happiness and success.

— Metha Harimtepathipbodi

Read the TH full version at: https://w3.do/SODEDpmP

-

@ 04c915da:3dfbecc9

2025-05-16 17:51:54

@ 04c915da:3dfbecc9

2025-05-16 17:51:54In much of the world, it is incredibly difficult to access U.S. dollars. Local currencies are often poorly managed and riddled with corruption. Billions of people demand a more reliable alternative. While the dollar has its own issues of corruption and mismanagement, it is widely regarded as superior to the fiat currencies it competes with globally. As a result, Tether has found massive success providing low cost, low friction access to dollars. Tether claims 400 million total users, is on track to add 200 million more this year, processes 8.1 million transactions daily, and facilitates $29 billion in daily transfers. Furthermore, their estimates suggest nearly 40% of users rely on it as a savings tool rather than just a transactional currency.

Tether’s rise has made the company a financial juggernaut. Last year alone, Tether raked in over $13 billion in profit, with a lean team of less than 100 employees. Their business model is elegantly simple: hold U.S. Treasuries and collect the interest. With over $113 billion in Treasuries, Tether has turned a straightforward concept into a profit machine.

Tether’s success has resulted in many competitors eager to claim a piece of the pie. This has triggered a massive venture capital grift cycle in USD tokens, with countless projects vying to dethrone Tether. Due to Tether’s entrenched network effect, these challengers face an uphill battle with little realistic chance of success. Most educated participants in the space likely recognize this reality but seem content to perpetuate the grift, hoping to cash out by dumping their equity positions on unsuspecting buyers before they realize the reality of the situation.

Historically, Tether’s greatest vulnerability has been U.S. government intervention. For over a decade, the company operated offshore with few allies in the U.S. establishment, making it a major target for regulatory action. That dynamic has shifted recently and Tether has seized the opportunity. By actively courting U.S. government support, Tether has fortified their position. This strategic move will likely cement their status as the dominant USD token for years to come.

While undeniably a great tool for the millions of users that rely on it, Tether is not without flaws. As a centralized, trusted third party, it holds the power to freeze or seize funds at its discretion. Corporate mismanagement or deliberate malpractice could also lead to massive losses at scale. In their goal of mitigating regulatory risk, Tether has deepened ties with law enforcement, mirroring some of the concerns of potential central bank digital currencies. In practice, Tether operates as a corporate CBDC alternative, collaborating with authorities to surveil and seize funds. The company proudly touts partnerships with leading surveillance firms and its own data reveals cooperation in over 1,000 law enforcement cases, with more than $2.5 billion in funds frozen.

The global demand for Tether is undeniable and the company’s profitability reflects its unrivaled success. Tether is owned and operated by bitcoiners and will likely continue to push forward strategic goals that help the movement as a whole. Recent efforts to mitigate the threat of U.S. government enforcement will likely solidify their network effect and stifle meaningful adoption of rival USD tokens or CBDCs. Yet, for all their achievements, Tether is simply a worse form of money than bitcoin. Tether requires trust in a centralized entity, while bitcoin can be saved or spent without permission. Furthermore, Tether is tied to the value of the US Dollar which is designed to lose purchasing power over time, while bitcoin, as a truly scarce asset, is designed to increase in purchasing power with adoption. As people awaken to the risks of Tether’s control, and the benefits bitcoin provides, bitcoin adoption will likely surpass it.

-

@ 04c915da:3dfbecc9

2025-05-16 17:12:05

@ 04c915da:3dfbecc9

2025-05-16 17:12:05One of the most common criticisms leveled against nostr is the perceived lack of assurance when it comes to data storage. Critics argue that without a centralized authority guaranteeing that all data is preserved, important information will be lost. They also claim that running a relay will become prohibitively expensive. While there is truth to these concerns, they miss the mark. The genius of nostr lies in its flexibility, resilience, and the way it harnesses human incentives to ensure data availability in practice.

A nostr relay is simply a server that holds cryptographically verifiable signed data and makes it available to others. Relays are simple, flexible, open, and require no permission to run. Critics are right that operating a relay attempting to store all nostr data will be costly. What they miss is that most will not run all encompassing archive relays. Nostr does not rely on massive archive relays. Instead, anyone can run a relay and choose to store whatever subset of data they want. This keeps costs low and operations flexible, making relay operation accessible to all sorts of individuals and entities with varying use cases.

Critics are correct that there is no ironclad guarantee that every piece of data will always be available. Unlike bitcoin where data permanence is baked into the system at a steep cost, nostr does not promise that every random note or meme will be preserved forever. That said, in practice, any data perceived as valuable by someone will likely be stored and distributed by multiple entities. If something matters to someone, they will keep a signed copy.

Nostr is the Streisand Effect in protocol form. The Streisand effect is when an attempt to suppress information backfires, causing it to spread even further. With nostr, anyone can broadcast signed data, anyone can store it, and anyone can distribute it. Try to censor something important? Good luck. The moment it catches attention, it will be stored on relays across the globe, copied, and shared by those who find it worth keeping. Data deemed important will be replicated across servers by individuals acting in their own interest.

Nostr’s distributed nature ensures that the system does not rely on a single point of failure or a corporate overlord. Instead, it leans on the collective will of its users. The result is a network where costs stay manageable, participation is open to all, and valuable verifiable data is stored and distributed forever.

-

@ c631e267:c2b78d3e

2025-05-16 18:40:18

@ c631e267:c2b78d3e

2025-05-16 18:40:18Die zwei mächtigsten Krieger sind Geduld und Zeit. \ Leo Tolstoi

Zum Wohle unserer Gesundheit, unserer Leistungsfähigkeit und letztlich unseres Glücks ist es wichtig, die eigene Energie bewusst zu pflegen. Das gilt umso mehr für an gesellschaftlichen Themen interessierte, selbstbewusste und kritisch denkende Menschen. Denn für deren Wahrnehmung und Wohlbefinden waren und sind die rasanten, krisen- und propagandagefüllten letzten Jahre in Absurdistan eine harte Probe.