-

@ aa8de34f:a6ffe696

2023-09-05 20:23:45

@ aa8de34f:a6ffe696

2023-09-05 20:23:45“There is no denying that the Bitcoin network consumes a substantial amount of energy, but this energy consumption is what makes the Bitcoin network so robust and secure.”

Conclusion

This report took a quantitative approach, comparing Bitcoin’s energy usage to that of other industries. In the interest of an honest conversation, we also discussed why the value of Bitcoin is not just quantitative.

Subjective views on the Bitcoin network’s importance vary, but Bitcoin’s properties do not. Anyone can use Bitcoin. Anyone can hold bitcoins for themselves. And Bitcoin transactions can provide probabilistically final settlement in an hour, 24 hours a day, 365 days per year.

These features can offer financial freedom to people around the world without the luxury of stable and accessible financial infrastructure. The network can benefit the energy sector by creating perfect use cases for intermittent and excess energy. And the network will only scale further if network adoption warrants it.

Energy utilization is not necessarily a bad thing. As Smil writes, energy is the only universal currency. Humans will continue to find new technologies that require more energy that challenge the status quo. Bitcoin is yet another example.

So, if we return one last time to the original question:

"Is the Bitcoin network’s electricity consumption an acceptable use of energy?"

Our answer is definitive: yes.

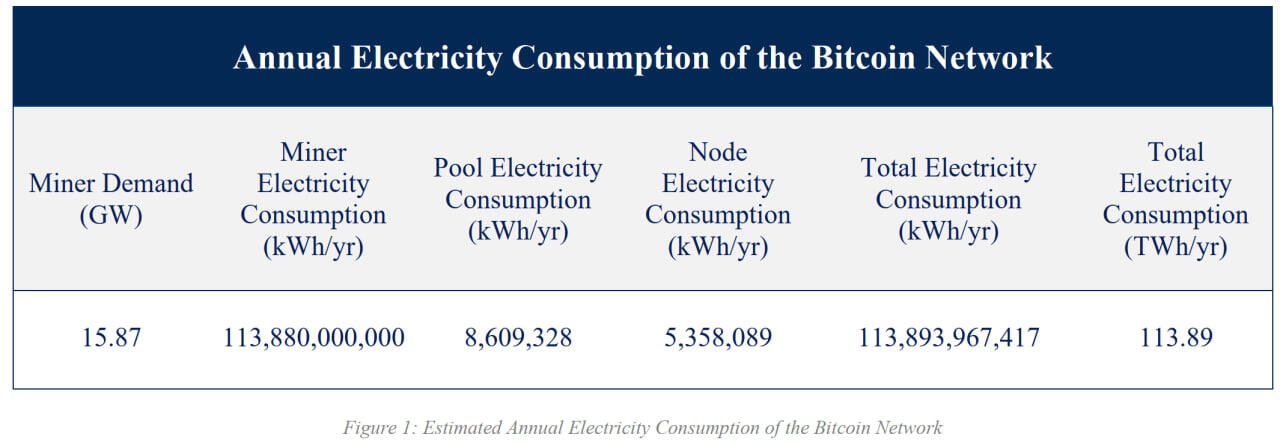

At the time of writing, the Bitcoin network consumes an estimated ~113.89 TWh/yr in total. To help contextualize this number, here are a few comparisons:

At the time of writing, the Bitcoin network consumes an estimated ~113.89 TWh/yr in total. To help contextualize this number, here are a few comparisons:• The global annual energy supply is ~166,071 TWh/yr, 1,458.2x that of the Bitcoin network • The global annual electricity generation is ~26,730 TWh/yr, 234.7x that of the Bitcoin network • The amount of electricity lost in transmission and distribution each year is ~2,205 TWh/yr, 19.4x that of the Bitcoin network (based on World Bank and IEA estimates) • The energy footprint of “always-on” electrical devices in American households is ~1,375 TWh/yr, 12.1x that of the Bitcoin network

These comparisons highlight an important point: with basic assumptions, it is straightforward to estimate Bitcoin’s energy consumption in real-time.

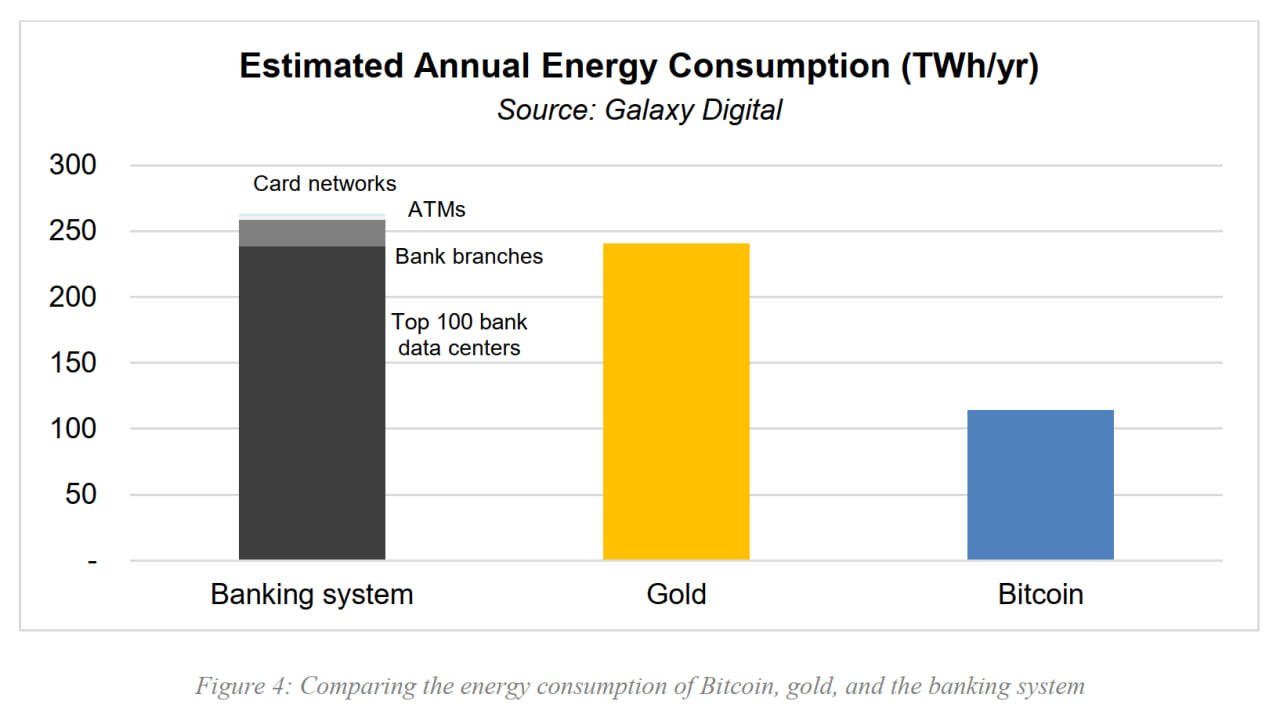

Bitcoin’s energy usage has become an easy target for criticism. But this criticism raises the question: Bitcoin uses “a lot” of energy compared to what?Bitcoin is most often compared to the traditional banking system (for payments, savings, and settlement) and gold (as a non-sovereign store of value). But Bitcoin is a fundamentally novel technology that is not a precise substitute for any one legacy system.

Bitcoin is not solely a settlement layer, not solely a store of value, and not solely a medium of exchange. Unlike Bitcoin, the energy footprints of these industries are opaque.

To have an honest conversation about Bitcoin’s energy use, a comparison to the most analogous incumbents—the gold industry and the banking system—is appropriate. Unfortunately, gauging the energy use of these two industries is not as easy as auditing Bitcoin.

What follows is a good faith effort to estimate the energy footprint of both the gold industry and the banking system. Since public data on the energy usage of these sectors is scarce, the methodology created for this research has been open-sourced and can be found here—we encourage others to review.

Summary of the Banking System Energy Usage

Electricity data for the banking industry is scarce. With the publicly available information that we could find, we estimate the banking system uses 263.72 TWh of energy each year. Deriving a comprehensive number for this sector’s energy consumption would require individual banks to self-report.

Even in aggregate, a comparison between Bitcoin and the layers of the banking system is inherently flawed. The traditional financial stack is a complicated hierarchy of ounterparties and intermediate settlement. Credit card networks are great for exchanging fast payments and IOUs, but they depend on the banking system for settlement, and the banking system in turn depends on central banks for final settlement, which in turn depends on the dollar system as a whole.

In the interest of scope, we have excluded central banks, clearinghouses (like the DTCC), and other aspects of the traditional financial system from the above analysis. It is important to note that this audit is only a slice of the entire system - the overall energy usage of the banking system is unknown and externalities are excluded.

Defining the banking system’s utility by its energy usage is reductive - overlooking the benefits of transferring large quantities of money. While it may seem practical to compare the banking system and Bitcoin on the number of transactions they process, the two have different scaling properties. The banking system scales with transaction count, requiring additional infrastructure as it grows. Meanwhile, Bitcoin’s energy consumption scales not by transaction count, but by network economics.

Sources

On Bitcoin's Energy Consumption: A Quantitative Approach to a Subjective Question https://www.galaxy.com/insights/research/on-bitcoins-energy-consumption/ https://www.ourenergypolicy.org/resources/on-bitcoins-energy-consumption-a-quantitative-approach-to-a-subjective-question/

Financial Industry Electricity Balance

https://github.com/GalaxyDigitalLLC/Financial-Industry-Electricity-Balance

Bitcoin network power demand updated every 24 hours

https://ccaf.io/cbnsi/cbeci

-

@ 23202132:eab3af30

2023-09-05 19:04:58

@ 23202132:eab3af30

2023-09-05 19:04:58Gunkanjima ou ilha Hashima é uma local interessante que parece um barco quando olhado de cima. A cidade apareceu no filme 007 operação skyfall. Basicamente é uma ilha com prédios e várias moradias agora abandonadas. Um senário sombrio que produz uma sensação de vazio, assim relatam aqueles que já visitaram a ilha. A ilha tinha uma população de 5.259 moradores em 1959 sendo propriedade da empresa mineradora Mitsubishi Mining Company.

Todos os moradores eram funcionários envolvidos com a mineração de carvão que ocorria nos túneis subterrâneos que iam até o fundo do mar. A produção atingia uma média de 400 mil toneladas de carvão por ano. Com o crescimento do petróleo em 1974 o negócio de mineração de carvão perdeu força e a ilha foi abandonada intacta. As construções e muitos pertences simplesmente foram deixados ali.

Desde 1974 a ilha está largada ao tempo e sem manutenção pouco a pouco os prédios vão se tornando ruínas. É possível passear pela ilha através do Google Maps em: https://maps.google.com.br/maps?f=q&source=s_q&hl=pt-BR&geocode=&q=Hashima+Island&sll=-14.179186,-50.449219&sspn=108.096722,228.339844&ie=UTF8&t=k&ll=32.627313,129.739738&spn=0.006777,0.013937&z=17 e acessar uma galeria de fotos sobre a cidade em https://photos.app.goo.gl/7LY38SnvnQvARAFA6

-

@ 8fb140b4:f948000c

2023-08-22 12:14:34

@ 8fb140b4:f948000c

2023-08-22 12:14:34As the title states, scratch behind my ear and you get it. 🐶🐾🫡

-

@ 8fb140b4:f948000c

2023-07-30 00:35:01

@ 8fb140b4:f948000c

2023-07-30 00:35:01Test Bounty Note

-

@ 8fb140b4:f948000c

2023-07-22 09:39:48

@ 8fb140b4:f948000c

2023-07-22 09:39:48Intro

This short tutorial will help you set up your own Nostr Wallet Connect (NWC) on your own LND Node that is not using Umbrel. If you are a user of Umbrel, you should use their version of NWC.

Requirements

You need to have a working installation of LND with established channels and connectivity to the internet. NWC in itself is fairly light and will not consume a lot of resources. You will also want to ensure that you have a working installation of Docker, since we will use a docker image to run NWC.

- Working installation of LND (and all of its required components)

- Docker (with Docker compose)

Installation

For the purpose of this tutorial, we will assume that you have your lnd/bitcoind running under user bitcoin with home directory /home/bitcoin. We will also assume that you already have a running installation of Docker (or docker.io).

Prepare and verify

git version - we will need git to get the latest version of NWC. docker version - should execute successfully and show the currently installed version of Docker. docker compose version - same as before, but the version will be different. ss -tupln | grep 10009- should produce the following output: tcp LISTEN 0 4096 0.0.0.0:10009 0.0.0.0: tcp LISTEN 0 4096 [::]:10009 [::]:**

For things to work correctly, your Docker should be version 20.10.0 or later. If you have an older version, consider installing a new one using instructions here: https://docs.docker.com/engine/install/

Create folders & download NWC

In the home directory of your LND/bitcoind user, create a new folder, e.g., "nwc" mkdir /home/bitcoin/nwc. Change to that directory cd /home/bitcoin/nwc and clone the NWC repository: git clone https://github.com/getAlby/nostr-wallet-connect.git

Creating the Docker image

In this step, we will create a Docker image that you will use to run NWC.

- Change directory to

nostr-wallet-connect:cd nostr-wallet-connect - Run command to build Docker image:

docker build -t nwc:$(date +'%Y%m%d%H%M') -t nwc:latest .(there is a dot at the end) - The last line of the output (after a few minutes) should look like

=> => naming to docker.io/library/nwc:latest nwc:latestis the name of the Docker image with a tag which you should note for use later.

Creating docker-compose.yml and necessary data directories

- Let's create a directory that will hold your non-volatile data (DB):

mkdir data - In

docker-compose.ymlfile, there are fields that you want to replace (<> comments) and port “4321” that you want to make sure is open (check withss -tupln | grep 4321which should return nothing). - Create

docker-compose.ymlfile with the following content, and make sure to update fields that have <> comment:

version: "3.8" services: nwc: image: nwc:latest volumes: - ./data:/data - ~/.lnd:/lnd:ro ports: - "4321:8080" extra_hosts: - "localhost:host-gateway" environment: NOSTR_PRIVKEY: <use "openssl rand -hex 32" to generate a fresh key and place it inside ""> LN_BACKEND_TYPE: "LND" LND_ADDRESS: localhost:10009 LND_CERT_FILE: "/lnd/tls.cert" LND_MACAROON_FILE: "/lnd/data/chain/bitcoin/mainnet/admin.macaroon" DATABASE_URI: "/data/nostr-wallet-connect.db" COOKIE_SECRET: <use "openssl rand -hex 32" to generate fresh secret and place it inside ""> PORT: 8080 restart: always stop_grace_period: 1mStarting and testing

Now that you have everything ready, it is time to start the container and test.

- While you are in the

nwcdirectory (important), execute the following command and check the log output,docker compose up - You should see container logs while it is starting, and it should not exit if everything went well.

- At this point, you should be able to go to

http://<ip of the host where nwc is running>:4321and get to the interface of NWC - To stop the test run of NWC, simply press

Ctrl-C, and it will shut the container down. - To start NWC permanently, you should execute

docker compose up -d, “-d” tells Docker to detach from the session. - To check currently running NWC logs, execute

docker compose logsto run it in tail mode add-fto the end. - To stop the container, execute

docker compose down

That's all, just follow the instructions in the web interface to get started.

Updating

As with any software, you should expect fixes and updates that you would need to perform periodically. You could automate this, but it falls outside of the scope of this tutorial. Since we already have all of the necessary configuration in place, the update execution is fairly simple.

- Change directory to the clone of the git repository,

cd /home/bitcoin/nwc/nostr-wallet-connect - Run command to build Docker image:

docker build -t nwc:$(date +'%Y%m%d%H%M') -t nwc:latest .(there is a dot at the end) - Change directory back one level

cd .. - Restart (stop and start) the docker compose config

docker compose down && docker compose up -d - Done! Optionally you may want to check the logs:

docker compose logs

-

@ d2e97f73:ea9a4d1b

2023-04-11 19:36:53

@ d2e97f73:ea9a4d1b

2023-04-11 19:36:53There’s a lot of conversation around the #TwitterFiles. Here’s my take, and thoughts on how to fix the issues identified.

I’ll start with the principles I’ve come to believe…based on everything I’ve learned and experienced through my past actions as a Twitter co-founder and lead:

- Social media must be resilient to corporate and government control.

- Only the original author may remove content they produce.

- Moderation is best implemented by algorithmic choice.

The Twitter when I led it and the Twitter of today do not meet any of these principles. This is my fault alone, as I completely gave up pushing for them when an activist entered our stock in 2020. I no longer had hope of achieving any of it as a public company with no defense mechanisms (lack of dual-class shares being a key one). I planned my exit at that moment knowing I was no longer right for the company.

The biggest mistake I made was continuing to invest in building tools for us to manage the public conversation, versus building tools for the people using Twitter to easily manage it for themselves. This burdened the company with too much power, and opened us to significant outside pressure (such as advertising budgets). I generally think companies have become far too powerful, and that became completely clear to me with our suspension of Trump’s account. As I’ve said before, we did the right thing for the public company business at the time, but the wrong thing for the internet and society. Much more about this here: https://twitter.com/jack/status/1349510769268850690

I continue to believe there was no ill intent or hidden agendas, and everyone acted according to the best information we had at the time. Of course mistakes were made. But if we had focused more on tools for the people using the service rather than tools for us, and moved much faster towards absolute transparency, we probably wouldn’t be in this situation of needing a fresh reset (which I am supportive of). Again, I own all of this and our actions, and all I can do is work to make it right.

Back to the principles. Of course governments want to shape and control the public conversation, and will use every method at their disposal to do so, including the media. And the power a corporation wields to do the same is only growing. It’s critical that the people have tools to resist this, and that those tools are ultimately owned by the people. Allowing a government or a few corporations to own the public conversation is a path towards centralized control.

I’m a strong believer that any content produced by someone for the internet should be permanent until the original author chooses to delete it. It should be always available and addressable. Content takedowns and suspensions should not be possible. Doing so complicates important context, learning, and enforcement of illegal activity. There are significant issues with this stance of course, but starting with this principle will allow for far better solutions than we have today. The internet is trending towards a world were storage is “free” and infinite, which places all the actual value on how to discover and see content.

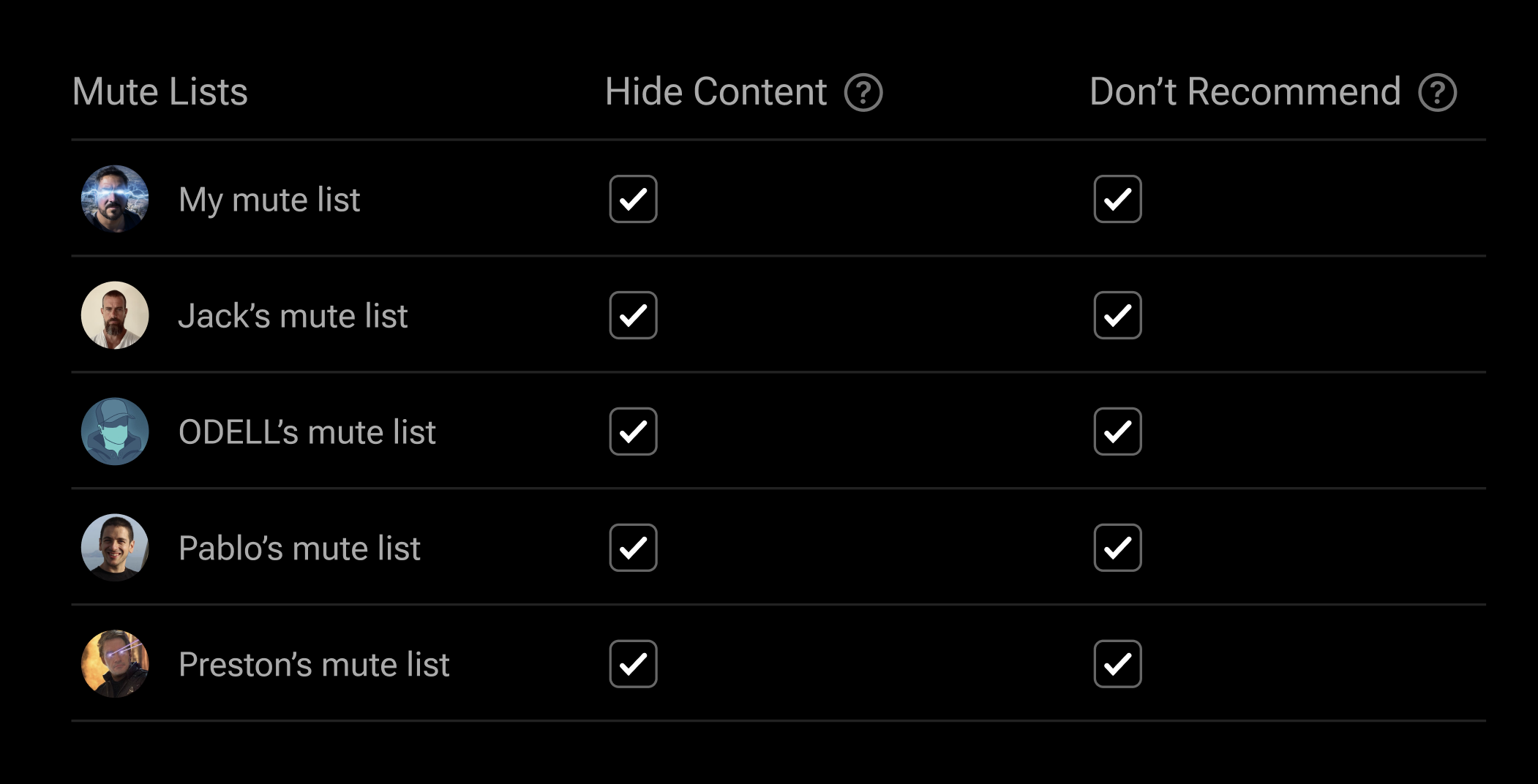

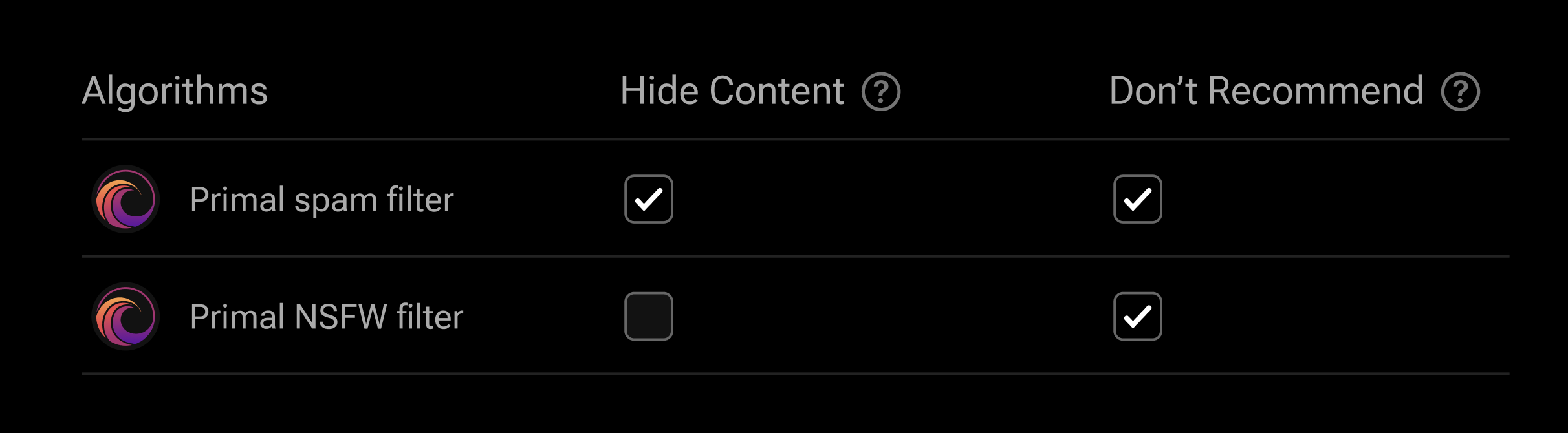

Which brings me to the last principle: moderation. I don’t believe a centralized system can do content moderation globally. It can only be done through ranking and relevance algorithms, the more localized the better. But instead of a company or government building and controlling these solely, people should be able to build and choose from algorithms that best match their criteria, or not have to use any at all. A “follow” action should always deliver every bit of content from the corresponding account, and the algorithms should be able to comb through everything else through a relevance lens that an individual determines. There’s a default “G-rated” algorithm, and then there’s everything else one can imagine.

The only way I know of to truly live up to these 3 principles is a free and open protocol for social media, that is not owned by a single company or group of companies, and is resilient to corporate and government influence. The problem today is that we have companies who own both the protocol and discovery of content. Which ultimately puts one person in charge of what’s available and seen, or not. This is by definition a single point of failure, no matter how great the person, and over time will fracture the public conversation, and may lead to more control by governments and corporations around the world.

I believe many companies can build a phenomenal business off an open protocol. For proof, look at both the web and email. The biggest problem with these models however is that the discovery mechanisms are far too proprietary and fixed instead of open or extendable. Companies can build many profitable services that complement rather than lock down how we access this massive collection of conversation. There is no need to own or host it themselves.

Many of you won’t trust this solution just because it’s me stating it. I get it, but that’s exactly the point. Trusting any one individual with this comes with compromises, not to mention being way too heavy a burden for the individual. It has to be something akin to what bitcoin has shown to be possible. If you want proof of this, get out of the US and European bubble of the bitcoin price fluctuations and learn how real people are using it for censorship resistance in Africa and Central/South America.

I do still wish for Twitter, and every company, to become uncomfortably transparent in all their actions, and I wish I forced more of that years ago. I do believe absolute transparency builds trust. As for the files, I wish they were released Wikileaks-style, with many more eyes and interpretations to consider. And along with that, commitments of transparency for present and future actions. I’m hopeful all of this will happen. There’s nothing to hide…only a lot to learn from. The current attacks on my former colleagues could be dangerous and doesn’t solve anything. If you want to blame, direct it at me and my actions, or lack thereof.

As far as the free and open social media protocol goes, there are many competing projects: @bluesky is one with the AT Protocol, nostr another, Mastodon yet another, Matrix yet another…and there will be many more. One will have a chance at becoming a standard like HTTP or SMTP. This isn’t about a “decentralized Twitter.” This is a focused and urgent push for a foundational core technology standard to make social media a native part of the internet. I believe this is critical both to Twitter’s future, and the public conversation’s ability to truly serve the people, which helps hold governments and corporations accountable. And hopefully makes it all a lot more fun and informative again.

💸🛠️🌐 To accelerate open internet and protocol work, I’m going to open a new category of #startsmall grants: “open internet development.” It will start with a focus of giving cash and equity grants to engineering teams working on social media and private communication protocols, bitcoin, and a web-only mobile OS. I’ll make some grants next week, starting with $1mm/yr to Signal. Please let me know other great candidates for this money.

-

@ 82341f88:fbfbe6a2

2023-04-11 19:36:53

@ 82341f88:fbfbe6a2

2023-04-11 19:36:53There’s a lot of conversation around the #TwitterFiles. Here’s my take, and thoughts on how to fix the issues identified.

I’ll start with the principles I’ve come to believe…based on everything I’ve learned and experienced through my past actions as a Twitter co-founder and lead:

- Social media must be resilient to corporate and government control.

- Only the original author may remove content they produce.

- Moderation is best implemented by algorithmic choice.

The Twitter when I led it and the Twitter of today do not meet any of these principles. This is my fault alone, as I completely gave up pushing for them when an activist entered our stock in 2020. I no longer had hope of achieving any of it as a public company with no defense mechanisms (lack of dual-class shares being a key one). I planned my exit at that moment knowing I was no longer right for the company.

The biggest mistake I made was continuing to invest in building tools for us to manage the public conversation, versus building tools for the people using Twitter to easily manage it for themselves. This burdened the company with too much power, and opened us to significant outside pressure (such as advertising budgets). I generally think companies have become far too powerful, and that became completely clear to me with our suspension of Trump’s account. As I’ve said before, we did the right thing for the public company business at the time, but the wrong thing for the internet and society. Much more about this here: https://twitter.com/jack/status/1349510769268850690

I continue to believe there was no ill intent or hidden agendas, and everyone acted according to the best information we had at the time. Of course mistakes were made. But if we had focused more on tools for the people using the service rather than tools for us, and moved much faster towards absolute transparency, we probably wouldn’t be in this situation of needing a fresh reset (which I am supportive of). Again, I own all of this and our actions, and all I can do is work to make it right.

Back to the principles. Of course governments want to shape and control the public conversation, and will use every method at their disposal to do so, including the media. And the power a corporation wields to do the same is only growing. It’s critical that the people have tools to resist this, and that those tools are ultimately owned by the people. Allowing a government or a few corporations to own the public conversation is a path towards centralized control.

I’m a strong believer that any content produced by someone for the internet should be permanent until the original author chooses to delete it. It should be always available and addressable. Content takedowns and suspensions should not be possible. Doing so complicates important context, learning, and enforcement of illegal activity. There are significant issues with this stance of course, but starting with this principle will allow for far better solutions than we have today. The internet is trending towards a world were storage is “free” and infinite, which places all the actual value on how to discover and see content.

Which brings me to the last principle: moderation. I don’t believe a centralized system can do content moderation globally. It can only be done through ranking and relevance algorithms, the more localized the better. But instead of a company or government building and controlling these solely, people should be able to build and choose from algorithms that best match their criteria, or not have to use any at all. A “follow” action should always deliver every bit of content from the corresponding account, and the algorithms should be able to comb through everything else through a relevance lens that an individual determines. There’s a default “G-rated” algorithm, and then there’s everything else one can imagine.

The only way I know of to truly live up to these 3 principles is a free and open protocol for social media, that is not owned by a single company or group of companies, and is resilient to corporate and government influence. The problem today is that we have companies who own both the protocol and discovery of content. Which ultimately puts one person in charge of what’s available and seen, or not. This is by definition a single point of failure, no matter how great the person, and over time will fracture the public conversation, and may lead to more control by governments and corporations around the world.

I believe many companies can build a phenomenal business off an open protocol. For proof, look at both the web and email. The biggest problem with these models however is that the discovery mechanisms are far too proprietary and fixed instead of open or extendable. Companies can build many profitable services that complement rather than lock down how we access this massive collection of conversation. There is no need to own or host it themselves.

Many of you won’t trust this solution just because it’s me stating it. I get it, but that’s exactly the point. Trusting any one individual with this comes with compromises, not to mention being way too heavy a burden for the individual. It has to be something akin to what bitcoin has shown to be possible. If you want proof of this, get out of the US and European bubble of the bitcoin price fluctuations and learn how real people are using it for censorship resistance in Africa and Central/South America.

I do still wish for Twitter, and every company, to become uncomfortably transparent in all their actions, and I wish I forced more of that years ago. I do believe absolute transparency builds trust. As for the files, I wish they were released Wikileaks-style, with many more eyes and interpretations to consider. And along with that, commitments of transparency for present and future actions. I’m hopeful all of this will happen. There’s nothing to hide…only a lot to learn from. The current attacks on my former colleagues could be dangerous and doesn’t solve anything. If you want to blame, direct it at me and my actions, or lack thereof.

As far as the free and open social media protocol goes, there are many competing projects: @bluesky is one with the AT Protocol, nostr another, Mastodon yet another, Matrix yet another…and there will be many more. One will have a chance at becoming a standard like HTTP or SMTP. This isn’t about a “decentralized Twitter.” This is a focused and urgent push for a foundational core technology standard to make social media a native part of the internet. I believe this is critical both to Twitter’s future, and the public conversation’s ability to truly serve the people, which helps hold governments and corporations accountable. And hopefully makes it all a lot more fun and informative again.

💸🛠️🌐 To accelerate open internet and protocol work, I’m going to open a new category of #startsmall grants: “open internet development.” It will start with a focus of giving cash and equity grants to engineering teams working on social media and private communication protocols, bitcoin, and a web-only mobile OS. I’ll make some grants next week, starting with $1mm/yr to Signal. Please let me know other great candidates for this money.

-

@ 23202132:eab3af30

2023-09-05 19:02:11

@ 23202132:eab3af30

2023-09-05 19:02:11Pensar não é uma tarefa fácil, principalmente devido ao forte apelo emocional que nossa constituição física e mental proporciona. Somos seres de emoção antes de qualquer coisa. O filósofo David Hume defendeu certa vez que a razão é um tipo de fenômeno escravo do sentimento. Para Hume a razão poderia ser entendida como uma ferramenta usada para justificar nossas emoções. Nesse sentido, a arte de iludir pode ser dotada de uma técnica eficiente quando apela para nossos sentimentos e desejos.

Com o desenvolvimento das ciências e dos estudos cognitivos, as afirmações de Hume parecem em certa medida adequadas. Sabemos que o raciocínio é influenciado em grande parte pelo sentimento que produz em nós. Neste sentido o ato de pensar, quando contraria nossos sentimentos, pode ser angustiante, motivando muitas pessoas a evitar tal prática. Existe uma diferença entre pensar e se deixar levar. No cotidiano chamamos de influenciáveis aquelas que se deixam conduzir sem questionar o que é afirmado. Facilitando a prática da arte de enganar.

Não é por acaso que os sistemas de publicidade apelam para as emoções na hora de tentar vender um produto ou serviço. É conhecimento geral que a porta de acesso para influenciar uma pessoa é o sentimento.

Os meios de comunicação de massa também adotam uma linguagem dramatizada uma vez que esta é a mais eficiente na hora de influenciar e garantir resultados para os patrocinadores. Promovendo sua arte de iludir através de notícias dramáticas a imprensa consegue manipular em algum grau o sentimento das pessoas.

Isso não significa que os meios de comunicação precisam ser excluídos ou condenados, o que parece adequado é que as pessoas possam detectar as inconsistências das afirmações e do próprio pensamento, confrontando seus sentimentos. Evitando dessa forma se transformarem em vítimas da arte de enganar.

O filósofo Wittgenstein defendeu que a diferença entre pensar e se deixar levar estaria no uso inadequado da linguagem, onde em geral as pessoas usam a linguagem de maneira superficial, sem prestar atenção na lógica do discursos, ignorando assim, possíveis conseqüências do que é afirmado.

O que identifica se uma afirmação é pensada ou negligenciada é a coerência e a conexão concreta com o mundo, neste sentido, quanto mais conectada com o mundo é uma afirmação, menor é a exigência de acreditarmos e maior é a possibilidade de comprovação. Acreditar e comprovar são os agentes que validam o pensamento.

A principal diferença entre uma crença e uma comprovação consiste no fato da comprovação exigir uma seqüência de fatos contextualizados enquanto uma crença pode negligenciar as evidências.

Um termo muito usado para identificar erros do pensamento é chamado de falácia. Uma Falácia é uma afirmação pensada de maneira superficial, negligenciando as evidências, sendo fundamentada por crenças.

Muitas pessoas e instituições fazem um grande esforço para produzir erros de raciocínio aceitáveis, seja para vender um produto ou vencer uma discussão.

Fazer com que as pessoas sejam influenciadas por falsas verdades é uma arte cada vez mais estudada e praticada no cotidiano. Hoje é consenso que a responsabilidade de não acreditar em afirmações propositadamente equivocadas é individual. Alguns entendem que a responsabilidade não é de quem produz o engano e sim da pessoa que acredita.

Com tantas tentativas de influenciar as pessoas, torna-se importante ficar atento para identificar as falácias.

As áreas das ciências cognitivas afirmam que muito da capacidade de percepção é uma questão de prática, sendo aconselhável para quem deseja ficar mais atento treinar a identificação de inconsistência no que é dito. A melhor maneira de se proteger é sempre perguntando pelo conjunto de evidências e não aceitar apenas uma evidência como verdade.

Como as crenças estão intimamente associadas aos sentimentos e estes são porta de entrada para influenciar uma pessoa, geralmente os truques para criar uma ilusão na arte de enganar usam do desejo e vontade da vítima em acreditar, seguido de algumas das técnicas de persuasão.

Uma das maneiras de convencer alguém é através do seu sentimento por outra pessoa ou pela autoridade no qual tenha adquirido confiança. Neste sentido, ao receber a informação de alguém que você gosta ou que acredita, é possível que ocorra menor questionamento sem o exercício de identificação de possíveis inconsistências.

É por isso que propagandas usam de atores admirados pelo público ou de pesquisas ditas científicas. A ideia aqui é conseguir influenciar eliminando o senso crítico através do sentimento de uma pessoa por outra, ignorando desta forma a perguntar pelo conjunto de evidências.

Isso ocorre toda hora nas propagandas e nos resultados de pesquisas pseudocientíficas onde somente o que interessa é publicado.

Outra forma de influenciar é através da crença relativista, esta serve muitas vezes como justificação na tentativa de se escapar das conseqüências. Em geral ocorre através da ideia que uma crença é sempre verdadeira para a pessoa que acredita. Você já deve ter escutado alguém dizer: “Isso pode ser errado para você, mas para mim é correto.” Ou ainda “Eu acredito e ponto final”.

Não é aconselhável esquecer que uma crença geralmente é manifestação de um sentimento e em certa medida de um desejo. Neste sentido uma crença não precisa estar relacionada com fatos verdadeiros.

O segredo de influenciar consiste na habilidade de produzir crenças.

No entanto, é aconselhável ficar atento para o fato das crenças não estarem conectadas diretamente com os fatos no mundo e sim com os desejos e sentimentos.

Quando alguém acredita em algo, está provavelmente manifestando um sentimento que não é baseado em um conjunto contextualizado de evidências.

Tentar fazer você acreditar em algo, consiste em motivar sentimentos e criar uma ilusão onde a pessoa terá dificuldades em ficar atenta para as inconsistências e não conseguirá questionar adequadamente certas afirmações.

Para se proteger deste tipo de influência é aconselhável perguntar sobre suas emoções frente alguma afirmação. Observe se é necessário confiar/acreditar no que é afirmado ou existem e são demonstradas evidências concretas.

É importante observar a diferença sobre evidência concreta e falsa evidência.

A técnica do falso dilema é largamente usada para promover crenças com falsa evidência e confundir assim a percepção. É possível fazer uma coisa parecer outra, basta omitir certas informações. Nossos governantes sabem muito bem como fazer isso.

No trabalho é muito comum pessoas se sentirem perseguidas quando de fato o que ocorre é uma simples mudança de regras ou de objetivos. Na comunicação de massa, falsos dilemas vendem e geram muito lucro.

Recentemente uma rádio local apresentou uma pesquisa que apontava para o fato do comportamento humano ser determinado somente pela genética. A rádio perguntava aos ouvintes se eles concordavam com o fato do comportamento ser totalmente genético.

O falso dilema aqui, consiste no fato de não existir pesquisa que afirme tal coisa, uma pesquisa científica não possui meios de afirmar se uma pessoa vai agir de uma determinada forma frente uma situação qualquer.

Em geral, o que a ciência afirma não é sobre o comportamento humano e sim sobre o comportamento do corpo humano e suas tendências. Isso significa que geneticamente uma pessoa pode ser mais propensa a se irritar, no entanto o que ela vai fazer com essa irritação é impossível determinar. Por exemplo, é possível canalizar tal irritação para tornar-se uma pessoa mais determinada, sendo um profissional mais eficiente.

Existem muitas técnicas de manipulação do pensamento para influenciar as pessoas, basicamente a maioria delas atua no sentimento, na distração para impedir a detecção da ilusão e na ocultação e distorção dos fatos.

Para evitar certas ilusões procure:

1 – O conjunto de evidências. Poucas evidências permitem facilmente distorcer os fatos e montar um cenário que promova o falso como sendo verdadeiro. Busque sempre o conjunto das várias evidências. Não acredite, comprove.

2 – Atenção aos seus sentimentos. Para influenciar você a porta de entrada é seu sentimento, sempre avalie se você está pensando no campo da crença ou se existem diversas evidências. Se é uma crença, então fique atento. Não esqueça que acreditar é simplesmente confiar.

3 – Veja o quanto lhe estão distraindo. Para influenciar é importante criar distrações. Normalmente se insere falácias dentro de polêmicas e dramatizações. Isso ocorre devido ao fato da pessoa acabar prestando mais atenção ao que é polêmico ou dramático e desta forma não percebe algumas inconsistências do que é afirmado.

Não se deixe influenciar, busque pelo conjunto de evidências e observe atentamente o contexto das afirmações. Não seja manipulado pela arte de iludir.

-

@ 97c70a44:ad98e322

2023-08-17 22:05:57

@ 97c70a44:ad98e322

2023-08-17 22:05:57By an accident of history, I have been knee-deep for the last week or two in several NIPs related to encrypted DMs and group chat. The accident is my proposal for encrypted groups — which will help me turn Coracle into something approximating a replacement for Facebook, rather than Twitter.

In order to make that happen though, a few things need to happen first. I need a better way to encrypt messages without leaking metadata, and (un)fortunately I'm no cryptographer. It's well known that NIP 04 has a number of issues, and there have been several proposals to fix it since as early as October 2022. Building on that foundation would be a waste of time.

My purpose in this post is to outline the problems with NIP 04 as it stands, and sketch out for you some possible solutions applicable not only to DMs, but to other encrypted use cases.

NIP 04 Considered Harmful

It's pretty well-known that nostr DMs leak metadata. What this means is that when you send a DM to someone else, anyone can see:

- Who you are

- Who you sent a message to

- When you sent the message

- How big the message was

And, of course, vice versa. Now, I personally don't take the cyanide pill on this like some do. DMs in centralized social platforms are far less private even than this, since the platform can read them anytime they want, share them with law enforcement, and potentially leak them to the entire world. It's my opinion that if applications were designed with the above properties in mind, it would be possible to gamify DMs, making metadata leakage a feature rather than a bug. Of course, no one has designed such a thing, so maybe it's a moot point.

The much bigger problem, as I learned last week, has to do with the cryptography used in NIP 04 (and several other places, including private mute lists and app-specific data). Here's a quote from Paul Miller's very helpful explanation:

- Unhashed ECDH exposes some curves to Cheon's attack 1, which allows an attacker to learn private key structure when doing continuous diffie-hellman operations. Hashing converts decisional oracle into a computational oracle, which is harder.

- CBC IVs should not only be unrepeatable, they must be unpredictable. Predictable IV leads to Chosen Plaintext Attack. There are real exploits.

- CBC with reused key has 96-bit nonces and loses 6 bits of security for every magnitude. 10**4 (10K) messages would bring archive security of the scheme to 72 bits. 72 bits is very low. For example, BTC has been doing 2^67 hashes/sec as per early 2023. Advanced adversaries have a lot of resources to break the scheme

- CBC has continuously been exploited by Padding Oracle attack. We can't expect all implementations to have proper padding check

- AES was modeled as ideal cipher. Ideal ciphers don't care about non-random keys. However, AES is not an ideal cipher. Having a non-IND key, as in NIP4, exposes it to all kinds of unknown attacks, and reducing security of overall scheme

There is a lot going on here, very little of which I (and likely you) understand. But the really horrifying takeaway for me is in items 1 and 3. If you read it carefully, you'll notice that the more times you use your private key to encrypt data using NIP 04's encryption scheme, the easier it is for an attacker to brute-force your key.

I want to be careful not to overstate this — I don't think this means that everyone's private key is compromised; it would require many thousands of signatures to meaningfully reduce the security of your key. But it does mean that NIP 04's days are numbered — and if we don't replace it, we have a real existential threat to the entire protocol on our hands.

So much for motivation to put NIP 04 to rest. Where do we go from here?

The lay of the land

There are a few different components to making private messages work (whether we're talking about DMs or encrypted groups).

- Encryption scheme

- Explicit metadata hiding

- Implicit metadata hiding

- Transport and deliverability

- Identity and key exchange

Each of these components needs to be solved in order to create a robust messaging system on nostr.

Encryption scheme

As mentioned above, NIP 04 is borked. Luckily, there are a few folks in the nostr dev community who know a thing or two about encryption, most notably Paul Miller. Way back in May, Paul proposed a new encryption scheme based on his implementation of XChaCha20, which is the same algorithm used by SMP (more on that below).

To move the proposal forward, I created a different PR with some edits and adjustments, which is very near to being merged. The implementation already exists in nostr-tools, and there are PRs out for nos2x and Alby as well.

Explicit metadata hiding

As mentioned above, normal nostr messages share lots of information publicly, even if the content is encrypted, including:

- Kind

- Created timestamp

- Tags (topics, mentions, recipients, etc)

- Message size

- Author

Private messages have to hide this information, at the very minimum.

Implicit metadata hiding

The above level of security should be enough for most use cases. But it definitely doesn't get us to total secrecy yet. Some additional metadata includes:

- Client fingerprinting

- Relay selection for publishing and queries

- IP address collection

- First seen timestamp

- Identification of users by AUTH

- Correlation of the event with other messages sent/received during a session

These issues are much harder to solve, because they are part of the process of delivering the message, rather than just constructing it. These issues can be mitigated to some extent by using TOR, proxying connections with relays, using short-lived connections, randomizing publish time, and careful selection of trusted relays. But all of these are only techniques to reduce exposure, and require a prescriptive protocol to wrap them all up into a cohesive whole.

Transport and deliverability

In my view, the key feature of nostr that makes it work is relays. Relays provide storage redundancy and heterogeneity of purpose with a common interface shared by all instances. This is great for censorship resistance, but everything comes with a tradeoff.

Publishing notes is sort of like hiding easter eggs. If you want a kid to be able to find an egg, you have to put it somewhere they'll look for it. Putting an egg on the roof does not constitute "hiding" it, at least in a way consistent with the spirit of the game.

Historically, notes have been broadcast to whatever relays the user or client selects, without regard with someone else's preferences, resulting in apparently missing notes when author and recipient don't share a relay.

This problem has been partly solved by NIP 65, which encourages clients to publish notes where the recipient will look for them. There is some guesswork involved in selecting good relays, but the process is fairly straightforward for direct messages and group chats.

The situation can be improved further by DM-specific signaling, like what @fiatjaf has suggested as an addition to NIP 65. A user could then run his own relay that accepts messages from anyone, but only serves messages to himself. This would be the only relay well-behaved clients would ever write encrypted messages to, improving both privacy and deliverability.

Variants of this could also work for encrypted groups. For small groups, the same relay hints could be used as with DMs, and for larger groups with key sharing the admin could set up a dedicated relay for the group which members would write to.

This also creates a potential affordance for querying of encrypted events. If a relay is highly trusted, it could be added as a member to an encrypted group, gaining the ability to decrypt events. It could then receive REQ messages for those events, filter based on the encrypted content, and serve the encrypted version. This could greatly improve performance for larger groups where downloading all events isn't feasible.

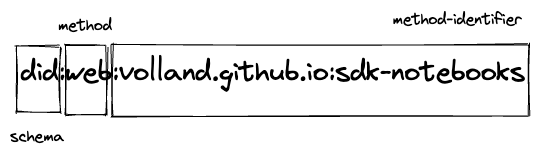

Identity and key exchange

One dimension of privacy that deserves its own section is identity and key exchange. In nostr, this is simpler than in other protocols because in nostr your pubkey is your username. Arguably, this is a flaw that will need to be solved at some point, but for now it means that we get to skip a lot of the complexity involved with binding a name to a key.

However, the problem is still relevant, because one effective way to improve privacy is through key exchange. In the case of DMs, it would be nice to be able to request an alias key from someone you want to communicate with in order to hide the only piece of metadata that has to remain on a message in order to deliver it, that is, the recipient.

There's a lot of good stuff about this problem in the Messaging Layer Security protocol. The author of 0xChat has also put together a draft spec for executing simple key exchange, albeit with less information hiding than in the MLS protocol.

Key exchange between individual users can be considered an optional privacy enhancement, but is required for group chat based on a shared key. In either case, exchanging keys is fairly straightforward — the real challenge is achieving forward secrecy.

By default, if at any point a user's private key is compromised, any messages that were retained by an attacker can then be decrypted. This is a major vulnerability, and solving it requires key exchange messages to be reliably discarded.

What's cooking

So that's an overview of the problems that need to be solved for private DMs and group chats. Not all of these problems will be solved right away, just because the bar for creating a decentralized encrypted chat system on par (or better than) Signal is the kind of thing you get venture capital for.

So the question becomes, should we build a sub-par messaging system that is tightly integrated with nostr, or refer users to a better option for encrypted communication?

Well, why did Twitter create its own DM solution rather than integrating email? Was it to harvest user data, or to provide additional utility to their users by allowing the social graph to inform messaging? Native features simply create a better UX.

On the other hand, in Paul Miller's words:

I would like to remind that nostr DMs, if nostr gets a traction, would be used by all kinds of people, including dissidents in dangerous places. Would you be willing to risk someone getting killed just because you want to keep backwards compatibility with bad encryption?

There is no easy answer, but it's clear that as we continue to work on this problem it is very important that applications communicate clearly the privacy implications of all "private" features built on nostr.

So, assuming we can pull off an appropriate balance between privacy and convenience, let me outline three new developments in this area that I'm excited about.

Gift wrap

Way back in April, Kieran proposed a dumb, but effective, way of hiding metadata on DMs. The technique involved simply encrypting a regular nostr event and putting that in another event's

contentfield. The neat thing about this is that not only does this hide some of the most revealing event metadata, it's not tied to a particular event kind — anything can be wrapped.What this means is that we can build entire "nostr within nostr" sub-networks based on encryption — some between two users, others based on a shared group key. This is much more powerful than a messaging-specific encryption schema. Now we can make private reactions, private calendars, private client recommendations, private reviews. I find this very exciting!

This proposal was further developed by Vitor — the current version can be found here. The latest version introduces double-wrapping, which can help prevent the wrapped event from being leaked by stripping its signature — that "draft" event is encrypted, wrapped, and signed to verify authorship without revealing contents, and then that wrapper is in turn wrapped and signed with a burner key to avoid revealing the author.

Wrapping also makes it possible to randomize the created timestamp to avoid timing analysis, as well as to add padding to a message, reducing the possibility of payload size analysis.

New DMs and small groups

The main subject of Vitor's proposal was a new way to do DMs and small groups using double-wrapping to hide metadata. This works basically the same way NIP 04 did — a shared key is derived and the message is encrypted for the recipient, whose pubkey is revealed publicly so that it can be delivered.

However, Vitor was able to extend this to multiple recipients simply by wrapping the message multiple times, with multiple shared secrets. With the addition of some metadata on the inner event, this makes it possible to define a group where the members know who each other member is, but no one else does.

Large groups

This proposal has one important limitation though — the number of events that need to be signed and broadcast is equal to

number of messages * number of members. This is fine with 5, 10, or even 100 members, but becomes infeasible when you reach groups of 1000+ members.For that, we have two similar proposals, one by @simulx, and one by myself. The differences between the two are not important for this discussion — both use gift wrap as a way to exchange and rotate shared group keys, and both support a weak form of forward secrecy.

As a side note, this is the proposal I'm most excited about, and why I got into nostr in the first place. Private community groups which can support shared calendars, marketplaces, notes, etc., are what I'm most excited to see on nostr.

Shortcomings

The above proposals are great, but of course leave much to be desired. If these are built, nostr will be hugely improved in both security and functionality, with the following weaknesses:

- Deliverability is still an open question — are relay selections enough to ensure recipients get their messages, and no one else does?

- There is no way to create a group whose members cannot dox each other. You must always be able to trust the people you share a group with, and of course, the larger the group, the more people there are that can betray you.

- Content can always be shared outside a group, although in Vitor's small group proposal, the only way to verifiably leak messages would be to reveal your private key.

- Key rotation is not supported by the small groups proposal, but it may be possible to solve it for the entire protocol by building out a name resolution system for nostr.

- Forward secrecy for large groups is weak at best. A key rotation can be triggered at any time, including when a member leaves the group, but unless all relays and all members destroy the key rotation events, it may be possible to decrypt messages after the fact.

- Credential sharing still has to be bootstrapped, meaning at least one encrypted message for each participant may be publicly seen. Of course, credential sharing could also be done out of band, which would largely solve this problem.

What about SimpleX?

Lots of people, including Semisol and Will, have expressed interest in integrating nostr with SimpleX and using their cryptography and transport instead of nostr's.

The first question to answer though, is which protocol should we use? SimpleX is split into a few different pieces: there's the SimpleX Messaging Protocol, which describes setting up unidirectional channels, the SMP Agent Protocol which describes how to convert two unidirectional channels into a bidirectional channel, and the SimpleX Chat Protocol which describes a standard way to send chat messages across a bidirectional channel.

SimpleX Chat Protocol

So far, most proposals to fix messaging have focused simply on DMs, and sometimes on group chat. This is SimpleX's wheelhouse, so it could definitely make sense to communicate that kind of information over SimpleX's top-level chat protocol, and leave nostr out of it entirely.

The downside of this is that it requires clients to support two different protocols, and connect users to two categories of servers. This isn't a deal breaker, but it does increase the complexity involved in writing a full-featured nostr client, especially since there are no implementations of the SimpleX protocol other than (17k lines of) Haskell.

Using SimpleX's chat protocol would also limit the message types we'd be able to encrypt. Anything outside SimpleX's protocol (like zaps for example) would have to be sent using a custom namespace like

nostr.kind.1234, which wouldn't be recognized by normal SimpleX clients. There are also areas of overlap where both protocols describe how to do something, for example profile data, requiring clients to choose which kind to support, or send both.Another wrinkle is that the SimpleX protocol is AGPL v3 licensed, meaning proprietary software would not be able to interoperate, and MIT licensed products would have to abide by their license's terms.

SMP and Agent Protocols

The lower-level SMP and Agent protocols are more promising however, since their scope is narrower, and doesn't overlap as much with nostr's own core competencies. Both are quite simple, and very prescriptive, which should make it easy to create an implementation.

SMP is actually quite similar to some of the proposals mentioned above. Some of the same primitives are used (including XChaCha20 for encryption), and SMP is transport agnostic meaning it could be implemented over websockets and supported by nostr relays. The network topology is basically the same as nostr, except SimpleX doesn't make any assumptions about which servers should be selected, so in that regard nostr actually has an advantage.

The main incompatibility is that SimpleX requires the use of ed25519 and ed448 EdDSA algorithms for signatures, which means nostr's native secp256k1 signature scheme wouldn't be compatible. But this could be ok, since keys shouldn't be re-used anyway, and there are other ways to share a nostr identity.

Forward secrecy?

Whenever a server is involved, several attack vectors inherently exist that would not in peer-to-peer systems. Servers can threaten user privacy by storing messages that should be deleted, analyzing user behavior to infer identity, and leaking messages that should otherwise be kept secret.

This has been used by some to suggest that nostr relays are not a good way to transport messages from one user to another. However, SMP has the same attack vector:

Simplex messaging server implementations MUST NOT create, store or send to any other servers: - Logs of the client commands and transport connections in the production environment. - History of deleted queues, retrieved or acknowledged messages (deleted queues MAY be stored temporarily as part of the queue persistence implementation). - Snapshots of the database they use to store queues and messages (instead simplex messaging clients must manage redundancy by using more than one simplex messaging server). In-memory persistence is recommended. - Any other information that may compromise privacy or forward secrecy of communication between clients using simplex messaging servers.

So whether SimpleX servers or nostr relays are used, privacy guarantees are severely weakened if the server is not trustworthy. To maintain complete privacy in either scheme, users have to deploy their own servers.

Relays to the rescue

Because nostr servers are currently more commonly self-hosted, and more configurable, this makes nostr the better candidate for channel hosting. Users can choose which relays they send messages to, and relay admins can tune relays to only accept messages from and serve messages to certain parties, delete messages after a certain time, and implement policies for what kinds of messages they decide to relay.

All that to say, SMP itself or a similar protocol could easily be built into nostr relays. Relays are not the wrong tool for the job, in fact they're exactly the right tool! This is great news for us, since it means SMP is applicable to our problem, and we can learn from it, even if we don't strictly implement the protocol.

Bootstrapping over nostr

One assumption SMP makes is that channels will be bootstrapped out of band, and provides no mechanism for an initial connection. This is to ensure that channels can't be correlated with user identities. Out of band coordination is definitely the gold standard here, but coordination could also be done over the public nostr network with minimal metadata leakage — only that "someone sent {pubkey} something".

Unidirectional channels

Unidirectional channels are a great primitive, which can be composed to solve various problems. Direct messages between two parties are an obvious use case, but the SimpleX Chat Protocol also includes an extension for groups, defined as

a set of bi-directional SimpleX connections with other group members.This is similar to Vitor's small-group model, and likewise isn't conducive to supporting very large groups, since a copy of every message has to be sent to each group member.

However, it's possible to build large groups on top of unidirectional channels by sharing receiver information within the group and having all participants read from and write to a single channel. In fact, this is very similar to how our large group proposals work.

Conclusion

So, the takeaway here is that SimpleX's lower level protocols are great, and we should learn from them. It may be worth creating a NIP that describes the implementation of their unidirectional channels on nostr, and re-using that primitive in DM/group implementations, or simply following the same general process adapted to nostr.

I'm personally encouraged by reading SimpleX to see that we are headed in the right direction — although many of the details of our proposals have not been fully hammered out in the way SimpleX's has.

As for what the future holds, that's up to the builders. If you want to see tighter SimpleX integration, write a NIP and a reference implementation! I'll continue learning and fold in everything I can into my work going forward.

-

@ ec42c765:328c0600

2023-08-13 10:54:21

@ ec42c765:328c0600

2023-08-13 10:54:21[3]

[4]

[5]

[6]

[7]

[8]

[9]

[10]

[11]

[12]

[13]

[14]

[15]

[16]

[17]

[18]

[19]

[20]

[21]

[22]

[23]

[24]

[25]

[26]

[27]

[28]

[29]

[30]

[31]

[32]

[33]

[34]

[35]

-

@ 32e18276:5c68e245

2023-08-03 21:05:05

@ 32e18276:5c68e245

2023-08-03 21:05:05Hey guys,

I've been quiet lately... I've been working on something big. In the past 2 weeks there have been 9539 new lines of code added to damus, 2928 removed, 279 files changed. I've rewritten much of the codebase in preparation for the nostrdb integration.

nostrdb

What is nostrdb? nostrdb is an integrated relay within damus, with the same design as strfry, but slightly different to support embedding into nostr apps. This will be the heart of Damus apps going forward, including notedeck and other future microapps. Think of it as a kind of development kit but with an embedded database and query capabilities. I didn't want to have to recreate all of the same querying, caching, and parsing code when building new apps, nostrdb will solve all of the painful and slow parts. nostr seems simple but if you want a fully working app it is pretty complicated, especially if you want it to be fast and sync efficiently.

Goals

- be the best and most efficient at querying, syncing and storing nostr notes

- enable direct mapping of notes into application code without any serialization overhead

- provide advanced syncing capabilities such as negentropy, which allows us to only query stuff we don't have

- be as portable as possible. nostrdb is a C library that you can embed into basically anything.

- full relay filter support

- full text search

Benefits

- full note verification

- more efficient de-duplication before we begin processing events off the wire

- set-reconciliation based syncing (negentropy) drastically reduces bandwidth usage and latency

- iteration on future nostr apps will be quicker (android, desktop, etc)

- features like ghost mode, account switching, etc will be much more efficient as you will be able to quickly switch between notes that are cached locally

- much smaller memory footprint due to optimized in-memory note format, which in turn improves cpu-cache efficiency

- much better profile and note searching

So that's what I've been working on in the past two weeks. On to what else is new in this release:

Multi reactions!

Suhail did an amazing job at adding multiple reaction support. All you need to do is long-press the Shaka button to show different options. You can customize these in settings as well

New onboarding features

Damus will now suggest people to follow when you first enter the app, this is the first of many onboarding improvements coming soon. Thank Klabo for this one!

That's all for now! Please test thoroughly and let me know if you run into any issues. You likely will since the entire codebase has been changed, and I probably broke something.

Until next time 🫡

-

@ 32e18276:5c68e245

2023-07-30 21:19:40

@ 32e18276:5c68e245

2023-07-30 21:19:40Company Overview:

Damus is the pioneering iOS nostr client. Through its platform, Damus empowers billions on iOS with the tools for free speech and free speech money. If you're driven to bring freedom technology to the masses and ignite change, we invite you to join our mission.

Job Description

- Collaborate on iOS Damus in tandem with our core developer, Will Casarin, and the broader Damus team.

- Implement our vision as laid out in our product roadmap: https://github.com/orgs/damus-io/projects/3/views/1.

- Embrace the fun and critical mission of undermining totalitarian regimes across the globe.

Job Requirements

- A genuine passion for freedom technology.

- At least one year of collaborative development experience.

- Experience building SwiftUI iOS apps.

- Passionate about design and user experience.

- Eager to work in close coordination with Damus lead developer, Will, and a dedicated team spanning development, design, and product.

- Commitment to a full-time role, although we remain open to discussing alternative arrangements.

Bonus Qualifications

- Experience with Nostr development.

- Experience with C.

- Previous work in free and open source projects.

- A publicly shareable portfolio.

Job Structure

- A one-month paid probationary period to ensure a mutual fit.

- Upon successful completion of the trial, the opportunity for a six (6) month contractual engagement.

- The potential for contract renewal, contingent on funding.

Application Process:

Interested candidates should forward a motivational statement alongside their CV/portfolio to vanessa@damus.io. -

@ 23202132:eab3af30

2023-09-05 18:59:30

@ 23202132:eab3af30

2023-09-05 18:59:30Basicamente, a Web3 visa descentralizar a internet, permitindo que os usuários tenham controle sobre seus dados e interajam diretamente com outros usuários, sem intermediários. Essa nova abordagem da internet busca proporcionar maior autonomia aos usuários, garantindo a segurança e a privacidade de suas informações.

Os primeiros passos que culminaram no surgimento do Web3 ocorreram entre 1998 e 2015, com a busca pela solução do gasto duplo e do problema dos generais bizantinos.

O problema do gasto duplo (double spending) é um desafio fundamental em sistemas digitais de pagamento e moedas digitais. Ele se refere à possibilidade de gastar a mesma quantia de dinheiro digital mais de uma vez antes que a transação seja efetivamente confirmada e registrada de forma imutável.

Em transações com moedas físicas, como dinheiro em papel ou moedas metálicas, o gasto duplo não é um problema, pois a moeda física é transferida fisicamente de uma pessoa para outra, impossibilitando que a mesma moeda seja usada para outra transação simultaneamente.

No entanto, em sistemas digitais, como transferências eletrônicas ou moedas digitais, é fácil copiar e replicar informações digitais. Isso cria a possibilidade de que uma pessoa mal-intencionada envie a mesma unidade de moeda digital para mais de uma pessoa, ou até para si mesma, antes que a rede consiga confirmar a autenticidade da transação.

Para os entusiastas do dinheiro digital, até 1998 não existia uma proposta consistente sobre como resolver de forma segura o problema do gasto duplo.

Foi em 1998 que Wei Dai, um cientista da computação de origem chinesa, apresentou o B-money, uma proposta consistente sobre a possibilidade de resolver o problema do gasto duplo, colaborando para os fundamentos que posteriormente sustentariam o surgimento da moeda digital.

Em 2005, Nick Szabo, um jurista e criptógrafo pesquisador sobre contratos digitais e moeda digital, estudioso sobre o tema desde 1995, também apresentou uma proposta chamada de Bit Gold. O Bit Gold foi uma tentativa de criar uma forma descentralizada de dinheiro eletrônico.

Os modelos teóricos propostos por Wei Dai e Nick Szabo, ao tentar resolver o problema do gasto duplo, deram uma possível resposta ao problema dos generais bizantinos, algo fundamental para o desenvolvimento do conceito de Web3.

O problema dos generais bizantinos, também conhecido como "Byzantine Generals Problem", é um conceito teórico na ciência da computação e teoria dos sistemas distribuídos que aborda a coordenação de ações em um ambiente onde a comunicação entre máquinas é sujeita a falhas ou mensagens maliciosas.

O cenário hipotético do problema envolve um grupo de generais bizantinos que estão acampados com suas tropas ao redor de uma cidade inimiga. Eles precisam tomar uma decisão conjunta sobre atacar ou recuar, e essa decisão deve ser a mesma entre todos os generais para que o ataque ou recuo tenha sucesso.

No entanto, alguns dos generais podem ser traidores ou estarem sob a influência do inimigo, e eles podem enviar mensagens falsas ou enganosas para os outros generais, levando-os a tomar decisões diferentes. O desafio é encontrar um algoritmo ou protocolo que permita que os generais cheguem a um consenso confiável, mesmo com a ocorrência de intenções maliciosas ou falhas na comunicação.

O problema dos generais bizantinos foi proposto por Leslie Lamport, Robert Shostak e Marshall Pease em um artigo intitulado "The Byzantine Generals Problem" publicado em 1982. Neste trabalho, eles apresentaram o conceito do problema e discutiram sua relevância em sistemas distribuídos e redes de computadores.

Esse problema é uma metáfora para os desafios enfrentados em sistemas distribuídos, como redes de computadores, onde as máquinas (generais) precisam tomar decisões baseadas em informações compartilhadas, mas podem haver falhas na rede, mensagens corrompidas ou informações maliciosas que podem enganar os outros.

No mundo real, assim como na internet, essa metáfora coloca o problema da necessidade em se eliminar a confiança nos acordos sociais, incluindo transações financeiras, produzindo algum tipo de garantia da ação.

A confiança entre estranhos é uma questão crucial, pois a inibição em estabelecer novas relações dificulta ações entre desconhecidos, demandando mediadores, como agências de namoro, para garantir a segurança dos envolvidos, ou bancos, para garantir a segurança financeira.

Entretanto, a Web3 surge como uma solução inovadora para esses problemas. Implementada inicialmente com a criação da blockchain do Bitcoin entre 2008 e 2009, a Web3 possibilitou uma solução centrada na moeda digital, permitindo transações seguras e confiáveis sem a necessidade de intermediários.

Em 2015, a blockchain da rede Ethereum foi lançada, trazendo uma evolução ainda maior para a Web3 ao introduzir os contratos inteligentes. Com eles, além do uso de moeda digital, tornou-se possível o desenvolvimento de diversos aplicativos descentralizados, eliminando a necessidade de intermediários e permitindo a relação direta entre pessoas sem que estas tenham que confiar cegamente nas ações umas das outras.

Com base no uso da blockchain e das criptografias computacionais, os sistemas baseados em Web3 oferecem uma nova perspectiva para um ambiente digital mais seguro, confiável e autônomo.

Dessa forma, a Web3 emerge como uma promissora evolução da internet, trazendo consigo o potencial para revolucionar a forma como interagimos e conduzimos transações no mundo digital, ao eliminar a dependência de terceiros e proporcionar relações sem a necessidade de uma confiança maior entre desconhecidos.

Atualmente, existem diversos aplicativos rodando no modelo Web3, descentralizados e sustentados por criptografia. Entretanto, nessa fase inicial de consolidação, esses aplicativos enfrentam algumas dificuldades.

As duas principais dificuldades estão associadas à popularização do uso, uma vez que ocorre um estranhamento das pessoas ao manusearem sistemas digitais baseados em criptografia, e, em segundo lugar, pelo choque cultural que a proposta causa ao romper com a cultura tradicional da mediação ou centralização.

No entanto, mesmo com algumas dificuldades a tecnologia Web3 parece estar encontrando seu lugar, apresentando uma tendência de crescimento acelerado e oferecendo novas oportunidades para aqueles que estiverem preparados. Experimentar, conhecer as fragilidades e adquirir habilidades nesta nova forma de interagir pela internet prepara você para o futuro que está batendo à porta.

Web3 e suas fragilidades

Personalidades como Tim Berners-Lee, criador do protocolo World Wide Web (www), Elon Musk, conhecido bilionário da área tecnológica, e Jack Dorsey, fundador do Twitter, são alguns dos críticos da tecnologia chamada de Web3.

Para Berners-Lee, é inadequado considerar a tecnologia Web3 como a próxima geração da internet, já que o armazenamento de dados precisa ser privado, rápido e barato, o oposto do sistema Web3 que, segundo Berners-Lee, é lento, caro e público. Elon Musk e Jack Dorsey também expressaram sua visão, considerando que a Web3 parece mais uma jogada de marketing do que uma tecnologia viável para uma nova internet 100% descentralizada.

É comum ocorrerem alguns exageros motivados pelo entusiasmo quando do surgimento de uma novidade tecnológica, e parece ser o caso da Web3, principalmente diante da afirmação categórica de que a descentralização será a nova forma de interação na internet, sugerindo que a centralização é algo ultrapassado.

Pode ser relevante não esquecermos que desde nossa migração de caçadores-coletores para uma sociedade assentada na agricultura e na formação de comunidades fundamentadas em cidades, nos concentramos na centralização como caminho para o desenvolvimento social.

Olhando para a história da internet, percebemos que, de fato, ela surgiu como um fenômeno descentralizador. Quando a internet foi criada nas décadas de 1960 e 1970, ela era projetada como uma rede descentralizada. A origem da internet remonta ao projeto ARPANET, financiado pelo Departamento de Defesa dos Estados Unidos, com o objetivo de criar uma rede de comunicação robusta e resistente a falhas, que pudesse manter a conectividade mesmo em caso de ataques militares.

Essa natureza descentralizada da internet foi fundamental para seu crescimento exponencial e disseminação global. No entanto, ao longo do tempo, algumas formas de centralização surgiram em certos aspectos da internet, como em plataformas de mídia social, provedores de serviços de internet (ISPs) e empresas que controlam infraestruturas críticas.

Assim como nosso desenvolvimento social evoluiu de ações descentralizadas de caçadores-coletores para a centralização na agricultura e o surgimento de grandes centros urbanos, na internet nos organizamos de tal forma que alimentamos e mantemos grandes plataformas com alguma centralização de poder, como o Google, a Apple, entre outras. Passamos para o algoritmo dessas plataformas o poder de mediar as relações e ações humanas.

No entanto, parece pouco provável que nossos instintos sociais optem pela total descentralização da internet, contrariando nossa tradição evolutiva que emergiu de escolhas centralizadoras. O esperado é que, passada a euforia e os exageros dos mais entusiasmados, a proposta da Web3 enquanto descentralização ocupe seu lugar em um mundo centralizado como forma de mitigar abusos.

Não se trata de superar a centralização mas de mitigar abusos produzidos por esta, como dificultar a corrupção política, a censura indiscriminada, ou ainda, diminuir o poder em certos setores como a invasão de privacidade e o uso inadequado dos dados dos usuários. Estas são algumas possibilidades que a consolidação da Web3 tem potencial de melhorar.

Mesmo os mais críticos da Web3 admitem que existe lugar para esta tecnologia, não como fenômeno soberano de superação da internet centralizada, mas como ferramenta de apoio para uma centralização mais justa aos interesses da sociedade.

Neste momento é importante uma maior atenção sobre:

Caráter experimental: A tecnologia por ser experimental provavelmente vai atrair uma gama significativa de desenvolvedores e investidores, gerando o surgimento de propostas inovadoras que em sua maioria podem se mostrar insatisfatórias deixando de existir. Apostar em projetos inovadores é assumir riscos.

Centralização disfarçada: Embora a Web3 prometa descentralização, muitos críticos apontam que ainda existem elementos de centralização, especialmente nas plataformas e aplicativos populares. Alguns afirmam que grandes empresas e consórcios podem dominar o espaço, controlando protocolos e definindo regras, o que pode minar o princípio da descentralização.

Complexidade e acessibilidade: A Web3 ainda é relativamente complexa para a maioria dos usuários comuns, o que pode dificultar a adoção em massa. Além disso, a falta de acessibilidade pode excluir certos grupos de participar plenamente da web3, criando potencialmente mais desigualdades.

Perda de controle e recuperação de dados: Como a Web3 é baseada em tecnologias descentralizadas, a recuperação de dados perdidos ou a correção de erros pode ser um desafio, pois não há uma entidade central para intervir.

Regulação e conformidade: A natureza descentralizada da Web3 pode criar desafios para a aplicação de regulamentações e leis. Isso pode levar a cenários em que atividades ilegais ou prejudiciais são mais difíceis de serem controladas e punidas.

Especulação e bolhas: Algumas críticas apontam para a presença de especulação exagerada no mercado de criptomoedas e ativos digitais na Web3, levando a bolhas e riscos significativos para os investidores.

No entanto, ao mesmo tempo que existem riscos, também é possível mensurar benefícios na implementação de sistemas baseados em Web3, entre eles:

Maior Segurança Cibernética: Em sistemas descentralizados, os dados e as operações não estão concentrados em um único ponto central, tornando-os menos vulneráveis a ataques cibernéticos direcionados a um único ponto de falha. Isso aumenta a resistência da rede e melhora a segurança dos dados.

Resistência a falhas: A descentralização permite que a rede continue operando mesmo que algumas partes dela enfrentam problemas ou falhas. Isso torna a infraestrutura mais robusta e confiável, reduzindo o risco de interrupções generalizadas.

Autonomia do Usuário: Em sistemas descentralizados, os usuários têm maior controle sobre seus dados e identidade. Eles não precisam confiar em uma autoridade central para gerenciar suas informações pessoais e financeiras.

Redução do Risco de Censura: A descentralização dificulta a censura e a manipulação de informações, pois não há uma única entidade com controle sobre a rede. Isso é especialmente importante em ambientes onde a liberdade de expressão e o acesso à informação são fundamentais.

Inclusão Financeira: A descentralização pode democratizar o acesso a serviços financeiros, permitindo que pessoas sem acesso a instituições financeiras tradicionais participem da economia global através de criptomoedas e finanças descentralizadas (DeFi).

Transparência e Imutabilidade: A tecnologia blockchain, frequentemente usada em sistemas descentralizados, oferece um registro transparente e imutável de transações e atividades. Isso aumenta a confiança e a prestação de contas dentro da rede.

Inovação Aberta e Colaborativa: A descentralização pode fomentar a inovação aberta e a colaboração entre diferentes partes interessadas. Isso permite que projetos e plataformas se desenvolvam com base nas contribuições de uma comunidade diversificada de desenvolvedores e usuários.

Propriedade dos Ativos Digitais: Em sistemas descentralizados baseados em blockchain, os usuários têm controle direto sobre seus ativos digitais, como criptomoedas e tokens não fungíveis (NFTs), sem a necessidade de intermediários.

Menos Dependência de Terceiros: A descentralização reduz a dependência de empresas e instituições centralizadas, proporcionando uma estrutura mais resiliente e independente.

Flexibilidade e Adaptabilidade: Sistemas descentralizados são geralmente mais flexíveis e adaptáveis a mudanças e evoluções, pois não precisam passar por processos burocráticos complexos para implementar atualizações e melhorias.

Compreender a proposta e como está se desenvolvendo o modelo Web3 pode ser decisivo para que você aproveite as oportunidades que são próprias das tecnologias emergentes.

Na medida do possível, não deixe de observar como e para qual direção a Web3 está se direcionando, especialmente projetos baseados em Blockchain do Bitcoin, como o Nostr, ou ainda, a rede lightning.

Iniciar pelo conceito de descentralização presente nos fundamentos do Bitcoin pode ser uma boa forma de entender tudo que emergiu depois, distinguindo o marketing das propostas efetivas.