-

@ 4c96d763:80c3ee30

2025-06-17 20:20:24

@ 4c96d763:80c3ee30

2025-06-17 20:20:24Changes

Fernando López Guevara (2):

- fix: skip blurring for user's own images

- fix(search): make input background gray in light mode

William Casarin (24):

- clippy: fix large enum.

- clippy: fix large enum.

- scroll: simple fix

- note: cleanup wide/standard implementation

- android: hover post button when narrow

- fix note response regression

- nix: emulator

- log: less verbose unknown id logging

- chrome: collapsible side panel

- dave: small cleanup

- dave: add chrome toggle button

- chrome: extract method to function

- chrome: extract more non-methods

- Initial tab bar

- chrome: hook up toolbar actions

- toolbar: process actions

- nix: add $ANDROID_JAR helper to shell

- add input context menu helper

- thread: enable selectable text in threads

- universe: add full tabs

- android: fix build

- dave: initial android fixes

- android: arboard clipboard support

- android: add initial ci

alltheseas (1):

- Update README.md with deepwiki badge (#875)

kernelkind (1):

- bugfix: txn failed

pushed to notedeck:refs/heads/master

-

@ afe67e17:51316efb

2025-06-17 20:08:48

@ afe67e17:51316efb

2025-06-17 20:08:48La lingvo kaj ĝia potenco

La nuna lingvo de diplomatio ne devas esti la lingvo de agresema predanto kiel Usono de Usono nek iu ajn alia neŭtrala nacio.

Ĝis hodiaŭ ne estas neŭtralaj nacioj en la planedo kaj tial ne unu sola denaska lingvo ni ideala por diplomatio.

Esperanto estas la plej bona disponebla eblo, moderna kaj riĉa.

Batalu reen por unueco kaj libereco.

Kiel?

Facila, rigardu, kiel ili dividas vin

*1. Per Lingvo:*

Faru al Esperanto vian universalan lingvon, ne donu potencon al la lingvo de unu nacio, kiu donas potencon al tiu nacio kaj al iliaj aliancanoj kaj dividas vin.

*2. De Religio:*

Foriru de iu ajn religia ekstremisma linio kaj laboru por unuigi ilin ĉiujn en unu, labori forte pri ĝi, ĉi tio prenos almenaŭ du generaciojn kaj ĝi komenciĝas per edukado kaj jura reformo forigante la rajton al ĉiuj religiaj organizoj, ili ne devas ekzisti, la fido ne bezonas kompanion senpage kun amasaj financoj krom se ĝi celas manipuli kaj kontroli, malfermi viajn okulojn.

*3 -a per tero:*

Tio daŭros vin pli kaj estas la lasta paŝo, sed post kiam vi sukcesos solvi la unuajn du, vi povas komenci la malrapidan procezon de homa reunuiĝo forigante limojn kaj krei teran nacion.

Kiom da tempo ĝi daŭros?

Nekonata, vi estas tiel juna, eble malmultaj jarcentoj, sed la semoj estas tie, nutras ilin!

-

@ ae8ef557:3633e453

2025-06-17 20:05:43

@ ae8ef557:3633e453

2025-06-17 20:05:43The boy left the piano and ran toward his parents. "Shall we play another song?" In one of those surprisingly magical moments, the three of them were playing together, pretending to be a band: the father with the trumpet, playing distractedly while checking messages on his phone; the mother with the guitar, smiling and listening attentively; the son with the piano, happy. Stumbles in the notes, laughter, joy. "Tomorrow is Monday," she remembered. They stopped and put away the instruments—they could do it another time. There was time. There's always more time, right?

That night, like any other on a typical week, they fulfilled the ritual of dinner at eight, a shower before bed, getting the uniform and backpack ready. Afterward, the quick hug to the father and the long kiss to the mother. In turn, the parents continued with their own routine: checking emails, reading for a while. He went to sleep while she logged on to her computer to teach an online class. The nocturnal silence took over the house, interrupted only by the occasional comment from her lesson.

The scream startled her. Was it coming from a neighbor's house? No, it couldn't be. That slight sensation in her chest, that anguish... She decided to go see how her only son was doing. When she was about to reach the second floor, she heard some moaning. She ran to the room. Her boy, curled up in a ball, and beside the bed, vomit. The forehead first—it was burning—then the abdomen. Another scream tore through her. The father woke up and approached to ask what was happening. "I don't know. Go to sleep, I'll handle it." How many other times had she said that? Without thinking, without considering the weight of the tacit agreement between them, of the comfortable distance he called space.

She lifted her son in her arms, covered him with a blanket, and took him to the emergency room. The bright lights of triage, the familiar waiting, then nurse, and finally, doctor. She knew the procedure by heart. She was always the one who handled these emergencies, who knew the nurses, who knew his medical history —allergies, previous injuries. "The experience of having an athlete son," she used to say. During the examination, the boy remained curled up. "It looks like acute appendicitis," the doctor said. "We need an urgent ultrasound and blood work."

The mother grew impatient between her child's suffering and the staff's slowness. She demanded faster attention, called the nurses over and over. "The CT scan shows perforation with fluid in the abdomen," she heard afterward. "He needs surgery now." When they came rushing and took him, while she waited for the results... it had been because of her demands, surely. She never thought she wouldn't see him again. How could she imagine that emptiness that would take over her chest, to the point of not being able to breathe?

They called the father. He arrived disoriented, like someone arriving in unknown territory, and somewhat worried, not much, because he was used to her taking care of things. The father listened to the doctor's explanation with a distorted face. "I'm very sorry. There were complications. The perforation caused severe sepsis." The man let out a scream that echoed throughout the entire hallway: "He died alone, my God, he died alone." It was the first time in years that he expressed something so profound, and it came too late. A postponed fatherhood concentrated in an instant.

Hadn't the mother been with her son until they took him away? Or the doctor and staff in the operating room? He didn't ask about her, didn't look for her. She wanted to speak, but the words wouldn't come out. If she hadn't been at the hospital, perhaps no one would have comforted her in that terrible moment. She moved because she had to, responded because they asked her. From that night she would only remember her son's face and small hands when she let them go for the last time. Afterward, only the reconstruction of events through the eyes of others: her sister and her parents.

Who thinks about when it will be the last time for anything? The last chess game with the father, the last dinner out with the mother, the last birthday of the favorite aunt. The last frightened squeeze of a small child's hand. They hadn't paid attention. Why would they? You always think there's more time.

The days that followed blurred into a hazy sequence of impossible decisions. Arrangements had to be made. At first, everything seemed suspended, even sadness. A family eclipse where darkness takes everything. You know it's temporary, but you can't glimpse the light. The family gropes around like blind people, and slowly grief sprouts. Decisions are made that will be forgotten: how to tell others, who will speak and who won't. An endless series of unimportant actions in the face of pain invading everything, little by little, to then explode like a volcano. The siblings of both parents and the grandparents crying. The parents in black silence.

The funeral passed. The weeks passed. For the mother, everything was now subordinated to the memory of an ancient life. The habit of picking him up after school or some activity outside, seeing him walk toward the car, seeing him walk away. His voice. His smell. He still smelled like a child—he was still a few months away from his eleventh birthday. He was still her little one. She could take his hand to cross the street, give him a long hug just because, plant a kiss on his cheek. He didn't impose that distance that comes when children start becoming men. Her boy, the storyteller of the childhood world... had departed.

As the months passed, the father withdrew more and more. He came home later and later, hardly spoke. He avoided talking to her. Sometimes, she found him crying in the boy's room. The fragility became evident and the limited kindnesses from one to the other disappeared. The one who was barely there was no longer there. The bridge between two solitudes had disappeared. The family had also died, and so, simply, one afternoon, he didn't return. Without words, without farewell.

-

@ d9a329af:bef580d7

2025-06-17 19:05:21

@ d9a329af:bef580d7

2025-06-17 19:05:21Shabbat Shalom, y'all.

At the time of writing and releasing this, it happened to be a Lunar Shabbat, which is actually Torah (much to the chagrin of those who practice Shabbat on a Saturday or Sunday exclusively). The Shabbat is always on the 8th, 15th, 22nd, and 29th days of a Hebrew Calendar month, which almost nobody follows anymore. I started doing this a few months ago, and it's made me see the Torah for what it really is.

To the topic at hand, though. A lot of people on Nostr don't seem to understand the historical narrative of the book of Revelation, which saddens me, as we're in the end times Ekklesia (Assembly) era of Laodecia.

Deception of Bible Translations

First off, the reason why most people trust their pastors and/or read differently to what I do in Nazaritic circles is because of translations of the Scriptures that are evil, wretched and Catholic. The best way to combat this is to make some recommendations of which versions you'll want to use that aren't Catholic-infested.

These are the ONLY recommended versions to read. Anythine else is bupkus, evil and garbage, and will teach you futrism or preterism, both of which are Jesuit-penned deceptions.

The recommended versions are as follows:

-

1560/1590 Geneva (GNV)

-

Young's Literal Translation (YLT)

These are versions I've read, and determined are evil, wretched and garbage:

-

New International Version (NIV) [Fun fact: The publisher of the NIV, Zondervan, has a sister publisher that is behind the Satanic Bible's publishing]

-

New Living Translation (NLT)

-

English Standard Version (ESV)

-

ISR The Scriptures 2009 Third Edition with Minor Revisions [2016] (ISR2009)

-

New American Standard Bible (NASB)

-

New King James Version (NKJV)

-

KJV 1611 (Apparently, it was made for control)

What is the Laodecia Era for the Ekklesia?

As a refresher, this time sees people saying they're rich in truth and that they have need of nothing, but this shows that they're wretched, miserable, naked and wicked. Why is this? The need of nothing points to not needing another explanation other than the false futuristic viewpoint, whereas being rich is connected to already knowing the truth about the historical fulfillment of Revelation, which many people don't know at all. I seriously grieve their loss, for they know not what they do.

I'm also new into this viewpoint, and most of what I'll be talking about is proven by historicist prophet David Nikao Wilcoxson on YouTube and Facebook (I don't use Facebook). This single Nostr article, I pray, is the starting point for understanding why I call out what I call out, and the patterns I see pointing to the Roman Catholic Church (the Tares) and the Jesuit Order (the current rulers of our world, the Earth Beast of Rev. 13) being the harlots that will be plucked out before Messiah's return.

The 70th Week of Daniel

Let us start first with the 70th Week of Daniel, which futurists believe is pointed towards a 7 year period where a one-man antichrist makes a peace deal for Israel.

This was proven to be untrue, as this is a deception that many people have fallen for, thus obeying the Pope (the Mark of the Beast on the right hand). What Daniel was talking about was not the end times, but rather, two-fold. The first is that he was asking about when Yevah would free the Jews from slavery (since they were in the Babylonian Beast Kingdom at this time). The second is when Messiah would come in the flesh and start a 7 year period from 27-34 AD, which is the final 7 year period of this 490 year cycle. King Artaxerxes I would go ahead and call for the rebuilding of Jerusalem in 476 BC (as is seen in Ezra), which would be the first 7 weeks (the first 7 Shemita [Shabbat year] cycles). Afterwords, we would see another 62 weeks (this period is a slient period), and then another period of 1 week. This week points to Messiah's ministry and death.

3 1/2 years into this 70th week (in 31 AD) is when Messiah would be nailed to the cross on March 13 of 31 AD (I'm still debating if the cross is a symbol of Tammuz or not). This was Passover in the Hebrew calendar year of 3790. He was 33 years of age when he was nailed, and then rose again 3 days later (on the 17th of Nisan in 3790). That Passover fell on a Monday (when the Romans were using the 8-day calendar instead of the 7-day calendar we've essentially been forced to use).

To prove the above, Wilcoxson had produced a series of videos regarding the 70th Week of Daniel (that being the 70th Week of Daniel Decoded series), which I would recommend you watch. You'll also want to find an audiobook version of Seventy Weeks: The Historical Alternative produced by Tearing Down Idols. These are the two pieces of proof I have to show this. Speaking of Wilcoxson, he had already produced books on these matters, as understanding the hostorical narrative of the Scriptures is the key to making war with the Roman Catholic Church and the Jesuit Order, especially now that we're in Laodecia.

The Olivet Discourse

The second part of this trifecta has to do with the Olivet Discourse of Matthew 23, which points to the destruction of Jarusalem by Rome for Israel's unfaithfulness to Yevah's instructions. Now, there are connections to parables that basically talk about the Yewish (Yew as in Yewtree worship) leaders (particulaly the Pharisees and Saducees) practicing the Tradition of the Elders (which are the Babylonian Talmud and the Egyptian Kabbalah of today), and for not understanding that this was Messiah, they were destroyed for their iniquities. I don't care to research the futurist narrative on this, as I know it is full of twisted words and word salad sorcery.

Wilcoxson proves what I've said in the Olivet Discourse Decoded series of videos, so that's where I'll point you to when you have an open heart, open eyes and open ears. Many futurists won't, because they are exactly what Messiah described in the Ekklesia era of Laodecia.

Revelation and Its Prophecies

Finally, there's Revelation (what used to be called Apocalypse). When looking into this book, you realize that it's really a 4-layered war manual for how to fight this war against the Roman Catholic leadership and the Jesuit Order. This also shows how you can harvest souls (the harvest points to a mass exodus of Roman Catholicism membership). This I will go in depth on, and will even have passages to back this up.

Layer 1: The Roman Beast Kingdom

The first layer of this 4-layered manual shows the phases of the Roman Empire, which never really disappeared. Rev. 12 described the Roman Empire, which was used to wipe out the early Ekklesia (the woman), murdering millions of Nazarites. The Seals point to the incline (for the Four Horsemen of the Apocalypse) and decline of the Roman Empire (the other three Seals), while the Trumpets point to the official Roman Empire's downfall. This would be split into 10 separate kingdoms in Europe, which would be countered by the creation of Christianity, which is really any of the 44k+ forks of Roman Catholicism. This was done to destroy the Ekklesia, as the Roman Catholic Church is the Tare field that Messiah had talked about in the parable of the Wheat and the Tares.

Staying in this layer, the Sea Beast is the next phase. This is the 1,260-year reign of the Pope (538-1798), as he was the one who plucked out 3 kingdoms who didn't bow to his authority (the Heruli, the Huns and the Ostrigoths). Keep in mind that this started after the removal of the restrainer in 476 (pointing to the removal of the final Western Roman Emperor), and healed the deadly head wound (pointing to the Pope rising to power out of a sea of people). During this reign, he took the title of Pontifex Maximus, as he had civic and ecclesiastical power over everyone. This would be the healing of the deadly head wound, as shown earlier in this beast. He would pretend to be the leader of the Ekklesia, thus sitting in the Temple of Yevah, though he's the son of perdition, as he proclaims to be Yevah, forgive sins and provide salvation through works alone, which is blasephemous to begin with. The persecution of the Nazarites also prove them to be anti-Moshiach (Messiah). They also have the title of Vicar of Christ, which in the Latin is Vicarus Filii Dei, which is equal to 666 when calculated using a form of gematria I have no idea about. He would ultimately be removed from power by the Earth Beast in 1798, after he basically limited the power of the Jesuit Superior General and his minions. As stated before, the Mark of the Beast is reverence (forehead) and obeisance (right hand) to the Pope.

Finally, the Earth Beast of Revelation 13 points to the Jesuit Superior Geneal rising out of the earth (which is the land) of the Antichrist Beast Pope, the Vatican. These two horns pretend to serve Messiah (lamb) but are really Lucifarians (the dragon), serving Lucifer. The Black Pope, as the Jesuit Superior General is called, used his power to gether the world under him. That's why he uses Washington D.C. (the District of the Roman goddess, Columbia), his war machine (Military Indurstial Complex), to overthrow leaders who won't bow to his authority and those who won't set up a Rothschild central bank; much less obey the Khazars, who he also controls (I happened to be a partial German Khazar who escaped the grasp of the Black Pope as best as I know thus far).

Layer 2: The Ekklesia Eras

Now comes the eras of the Ekklesia. There are seven of them, though I've already explained the era of Laodecia. How about I give a quick explanation of the first six eras, like so?

Ephesus would spread the gospel in the Roman Empire, with their love growing cold when Messiah didn't return.

Smyrna had 10 years of persecutions from 303-312, which is what the 5th seal points to.

Pergamos would fall away (2 Thess. 2) from the Scriptures when compromising with Rome (Mark of the Beast as I had explained)

Thyatira means ruled by a woman. This means, the Roman Catholic Church would do this, as the Popes sought to eliminate the two witnesses, which are the Nazarites and the printed Scriptures (the little book or Rev. 10). This was why they killed the Nazarites and bured the printed Scriptures ruthlessly enough, that they were classified as "dead" in 1514. The Popes would hold great feasts to celebrate the removal of the two witnesses after they got all of Christendom under their control.

Sardis means escaping one, which points to Messiah calling them dead after 3 1/2 years from the Pope's classification of the death of the two witnesses. Luther's 95 Thesis sparked the Protestant Reformation, which would lead to the resurrection of the two witnesses (the Nazarites and the printed Scriptures).

Philidelphia had nothing bad that Messiah said about them... at all. They led worldwide missions, and also led Bible Societies to spread the word and/or the gospel to save millions of people from the clutches of the Jesuit Superior General (and the Roman Catholic Church as a whole).

As a refresher for Laodecia (the era we're in right now), the Nazarites here believe that they are rich in truth, and that we have need of nothing. This is false, as we are in dire need of something, which is an alternative explanation that's not the false futuristic or preteristic explanations of the book of Revelation. We are blinded by the Jesuits, as they have decieved us (we let them do this, by the way) with false prophecy explanations among other deceptions.

Layer 3: Seals, Trumpets and Bowls

The Seals, Trumpets and Bowls are the judgements against the Roman Beast Kingdom. To keep things short, every single Seal was fulfilled, 6 of the Trumpets were fulfilled, and 5 of the Bowls were fulfilled. We're in the 6th Bowl, waiting for a global economic collapse and WW III. Once these occur, then do we go into the 7th Bowl judgement against the Roman Catholic Church and the Jesuit Order (the New World Order).

One quick thing I'll mention is that when I talk about the two witnesses here, one of them is the little book of Rev. 10. This points to the printed Bible, which was brought back to life thanks to the printing press. Martin Luther would measure the temple and find that the Papal Church is the apostate harlot. Rev. 14 points to the Bowls and the harvest. This harvest points to millions coming out of the Roman Catholic Church, though there are 1.3 billion Catholics... and we have a long way to go in getting them out of her, My people.

Remember when I talked about the Khazars earlier in this article? They are the Kings of the East that Yeshua pointed to in the 6th Bowl. The Ottoman Empire is the Euphrates River here, and it's dried up in 1922, only with Turkey remaining. Gog is already dead, as that's Lord Rothschild. Magog points to the Kings of the East. 2 of the 3 spirits have already been fulfilled (these are World Wars I and II).

Now, let me quickly point out the fact we're in the kingdom of Iron and Clay. The Iron points to the Roman Bishops, and the Clay is Islam. However, furutists will tell me I'm an idiot, and that the Iron and Clay mixture is transhumanism. This was proven to be false, as the 5th Trumpet was the rise of the Clay (Islam). The Catholics, however, wrote the Qur'an and proped up Mohhamed as their prophet. ISIS and Al Qaeda are controlled by the Jesuit Order, which is why they do what they do as terrorists... for they are Wahhabi Muslims (in other words, Mizrahi Khazars who are also Jesuits, claiming to be Arabs, when they're not).

Islam is designed to prevent Arabs from having a relationship with Messiah, which makes me really sad. Muslims will be used to kill Christians and Jews in WW III and force us into the New World Order, which will backfire on the Jesuits and Roman Bishops.

Layer 4: The Harlot Church

Rev 17:10 talks about 7 forms of government. Five had fallen by the time Revelation was written, the 6th (the Roman Emperors) fell in 476, and the 7th lead for a short space until 538.

The 8th head is the Pope, who rose to power out of the Roman Empire. Look up what the priests in the Catholic Church wear, and what they use. Does that sound familiar when you read Revelation? If it does, that's exactly the description of the Sea Beast, and how his priests dress and do their rituals.

Then comes the Black Pope. He empowers and enriches the kings of the earth, as they were used by Lucifer to carry out the Bowl judgements, and will carry out the New World Order, caugins themselves and the Roman Cathoic Church to be judged big time. This we are waiting for.

Conclusion

Hopefully this long read helps you see where I'm coming from, and I pray it helps you to start testing the scriptures against what I've said, and what Wilcoxson had said. If it is proven in your heart that you were fooled, you're on the right path in my opnion. I may be wrong, but this is where I stand.

-

-

@ dfa02707:41ca50e3

2025-06-17 19:01:50

@ dfa02707:41ca50e3

2025-06-17 19:01:50Contribute to keep No Bullshit Bitcoin news going.

-

Version 1.3 of Bitcoin Safe introduces a redesigned interactive chart, quick receive feature, updated icons, a mempool preview window, support for Child Pays For Parent (CPFP) and testnet4, preconfigured testnet demo wallets, as well as various bug fixes and improvements.

-

Upcoming updates for Bitcoin Safe include Compact Block Filters.

"Compact Block Filters increase the network privacy dramatically, since you're not asking an electrum server to give you your transactions. They are a little slower than electrum servers. For a savings wallet like Bitcoin Safe this should be OK," writes the project's developer Andreas Griffin.

- Learn more about the current and upcoming features of Bitcoin Safe wallet here.

What's new in v1.3

- Redesign of Chart, Quick Receive, Icons, and Mempool Preview (by @design-rrr).

- Interactive chart. Clicking on it now jumps to transaction, and selected transactions are now highlighted.

- Speed up transactions with Child Pays For Parent (CPFP).

- BDK 1.2 (upgraded from 0.32).

- Testnet4 support.

- Preconfigured Testnet demo wallets.

- Cluster unconfirmed transactions so that parents/children are next to each other.

- Customizable columns for all tables (optional view: Txid, Address index, and more)

- Bug fixes and other improvements.

Announcement / Archive

Blog Post / Archive

GitHub Repo

Website -

-

@ 9ca447d2:fbf5a36d

2025-06-17 19:01:30

@ 9ca447d2:fbf5a36d

2025-06-17 19:01:30Bluebird Mining Ventures Ltd., a UK-listed gold exploration company, has made headlines after announcing it will convert future revenues into bitcoin. This is the first time a UK mining company has committed to having a bitcoin treasury.

Bluebird Mining on X

The news sent Bluebird’s stock flying, rising 63% to £0.6 in 48 hours.

Bluebird which has gold projects in South Korea and the Philippines says this is part of a broader plan to modernize how it manages its finances.

“By adopting a ‘gold plus a digital gold’ strategy, it offers the Company an opportunity to turn the page and look to the future and seek to attract a new type of shareholder,” said Aidan Bishop, Interim CEO and Executive Director.

The company’s management believes bitcoin’s rise as a financial asset reflects growing dissatisfaction with traditional stores of value like gold.

Gold has been a reliable hedge against inflation for centuries, but bitcoin is now being seen as a digital alternative – thanks to its limited supply and independence from central bank policies.

Related: Gold at Historic Low Against Bitcoin | A Paradigm Shift?

“Gold’s position as a store of value has been under threat due to the rising global adoption of bitcoin, which some commentators have described as ‘digital gold’,” Bluebird said in a statement.

The plan is simple. Revenue from Bluebird’s gold mining projects will be used to buy bitcoin. The company says this will allow it to preserve capital and have growth potential through exposure to the digital asset market.

The digital asset will be held on the company’s balance sheet as a long-term reserve asset, just like some companies hold gold or cash. Bluebird sees this as proactive, especially in today’s volatile world of inflation, high debt, and global geopolitical tensions. Bishop said:

“I am convinced that we are witnessing a tectonic shift in global markets and that Bitcoin will reshape the landscape of financial markets on every level.”

Bluebird Mining Ventures is a small but big-thinking company.

With 7 employees and operations across Asia, it’s focused on reopening high-grade gold mines that have been closed. Its main projects are the Gubong and Kochang mines in South Korea and the Batangas Gold Project in the Philippines.

In May 2025, the company renewed its mining permit in the Philippines and is finalizing a deal with its local partner to have a “free carry” — meaning it will hold a share of the future profits without putting in any more money.

At the same time, Bluebird is preparing legal action in South Korea to protect its existing assets there, so while it loves Bitcoin, it hasn’t forgotten its mining roots.

To lead this transformation, Bluebird is currently looking for a new CEO with Bitcoin experience. The company says the right leadership will be key to navigating this hybrid financial model that combines traditional resource extraction with modern financials.

-

@ a88f35c7:7b121d83

2025-06-17 18:31:38

@ a88f35c7:7b121d83

2025-06-17 18:31:38Como si de resolver un crimen se tratase, en este artículo he querido reflexionar sobre el futuro de los pagos en un mundo cada vez más digital, centrándome en la más que probable desaparición del dinero efectivo, con las monedas digitales de bancos centrales (CBDCs) actuando como arma homicida y los bancos centrales como los verdaderos 'asesinos' de este tipo de dinero. Como veis, sería un pésimo novelista, ya que en el primer párrafo ya he revelado toda la trama.

Introducción.

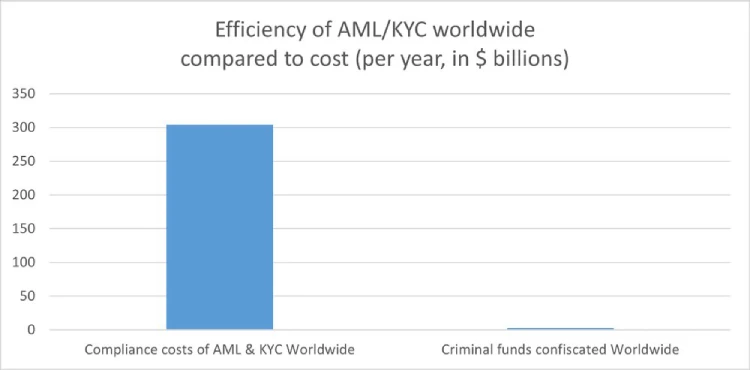

La mayoría de las transacciones realizadas a diario ya son electrónicas y están gestionadas por bancos o empresas tecnológicas, ya sea a través de ventas de comercio electrónico, pagos presenciales con terminales EMV, tarjetas sin contacto o aplicaciones móviles. Estos pagos son fácilmente rastreables, susceptibles de confiscación y sujetos a censura. A pesar de ello, durante las últimas tres décadas se ha intentado desacreditar al otro tipo de dinero que aún se utiliza hoy en día: el efectivo. Gobiernos de todo el mundo han defendido que eliminar el efectivo es necesario para combatir el lavado de dinero, reducir la evasión fiscal y asegurar una mayor estabilidad de la economía.

¿Cuál puede ser la motivación detrás de todo esto? ¿Es posible que, al analizar al candidato destinado a sustituir al efectivo, encontremos una respuesta?

En este artículo me propongo explorar cuál será el formato del dinero del futuro y si las monedas digitales de bancos centrales (CBDC), cuya implementación está siendo investigada e impulsada actualmente por muchos gobiernos, podrían ser las que acaben definitivamente con el efectivo.

Soy consciente de que hay mucho material e información disponible pero para realizar este artículo me he basado en los siguientes papers:

-

The technology of retail central bank digital currency de Raphael Auer y Rainer Boehme

-

Financial Freedom and Privacy in the Post-Cash World de Alex Gladstein

El crímen a resolver.

La víctima.

El dinero en efectivo (la víctima de este crimen) es el medio de pago físico que utilizamos para realizar transacciones, como billetes y monedas. Es emitido y respaldado por un banco central (en Europa, el BCE, y en Estados Unidos, la Fed), lo que le otorga valor y aceptación general en una economía. Además, representa una deuda del banco central con quien lo posee: al tener un billete, esencialmente el banco central te debe ese valor, comprometiéndose a respaldarlo.

Tener “una deuda del banco central” en el bolsillo ha permitido, durante décadas, realizar transacciones diarias en todo el mundo sin que el comprador deba revelar información al vendedor. Esto es posible porque el sistema se basa en la confianza de que el vendedor podrá intercambiar ese dinero por bienes y servicios en el futuro (confianza mutua en su aceptación futura). Al entregar efectivo, la transacción se liquida al instante, sin intermediarios, verificaciones adicionales ni exposición de datos sensibles como nombres, direcciones o información financiera, lo que facilita el comercio incluso entre desconocidos.

Como en cualquier serie de asesinatos, el detective debe conocer todos los detalles posibles de la víctima para elaborar el perfil del asesino y determinar el móvil del crimen. Siguiendo esta lógica, a continuación presento un conjunto de características del dinero en efectivo que podrían haberle generado "enemigos":

-

Resistente a la censura: El efectivo se intercambia directamente entre dos partes sin necesidad de intermediarios (bancos, plataformas digitales o gobiernos). Esto significa que ninguna entidad puede bloquear o revertir una transacción hecha en persona.

-

Difícilmente rastreable: Las transacciones en efectivo son anónimas, ya que no requieren identificación ni dejan un rastro digital.

-

Difícilmente confiscable: El efectivo, al ser un activo físico, solo puede ser confiscado mediante posesión física directa.

-

Permite cierto nivel de privacidad: El uso de efectivo preserva la privacidad de las personas, ya que no expone datos personales ni patrones de gasto.

-

Independencia de infraestructuras tecnológicas: El efectivo no depende de redes de comunicación, electricidad, internet o sistemas bancarios. En escenarios de apagones, desastres naturales o fallos tecnológicos, el efectivo sigue siendo funcional.

-

Aceptación universal sin intermediarios: El efectivo es aceptado prácticamente en cualquier lugar, sin necesidad de cuentas, dispositivos o aplicaciones.

El arma.

En las series de asesinatos o crímenes en general, hay 3 aspectos clave para resolver un caso y estos son el móvil (es la razón detrás del crimen), la oportunidad(posibilidad real que tuvo el sospechoso para cometer el crimen) y los medios disponibles (capacidad física, técnica o arma para llevar a cabo el crimen). En el crimen a resolver en este artículo he creído conveniente empezar por este último y por tanto como buen amante de los avances tecnológicos, he pedido a chatpgt que me defina una CBDC. Su respuesta debajo:

Una CBDC (Central Bank Digital Currency) o Moneda Digital de Banco Central es una forma de dinero digital emitida y respaldada directamente por el banco central de un país (o países). Es similar al dinero en efectivo (como los billetes y monedas) pero existe únicamente en formato digital.

En resumen, una CBDC es dinero digital seguro, accesible y regulado, diseñado para modernizar los sistemas financieros y facilitar los pagos digitales en la economía. 😊💸

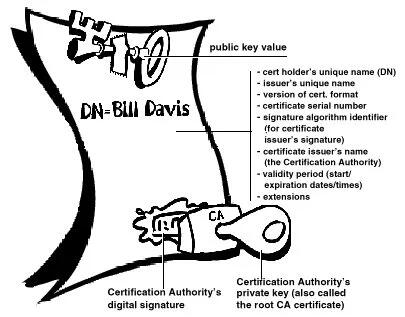

Sin embargo, y muy a mi pesar..., hay un par de puntos que no me han convencido (imagino que sabréis cuáles pero por si acaso, los he marcado en negrita). Por ello, he decidido buscarme las habichuelas por mi cuenta y he encontrado este paper, que creo que puede ser de ayuda: “Central Bank Digital Currencies” del Committee on Payments and Market Infrastructures del Bank for International Settlements. Según se indica en dicho paper;

Establecer una definición precisa de la Central Bank Digital Currency (CBDC) resulta complejo, ya que el concepto abarca diversas ideas y posibilidades. No obstante, su característica esencial es que se trata de una forma de dinero digital emitida directamente por el banco central (una obligación del banco central, denominada en una unidad de cuenta existente) que funciona como medio de intercambio y depósito de valor, y está destinada al público general. Esta característica la distingue del dinero digital utilizado por los bancos comerciales, como las reservas o cuentas de liquidación mantenidas en el banco central.

Llegados aquí, he vuelto a preguntar a chatgpt cuál podría ser el motivo u objetivopara que los bancos centrales estén tan interesados por las CBDCs. Su respuesta, como en el caso anterior, tampoco me ha acabado de convencer:

El Banco Central Europeo busca crear una CBDC, conocida como Euro Digital, con varios objetivos clave; en primer lugar, busca aumentar la inclusión financiera al ofrecer una forma de dinero digital segura y gratuita, accesible para toda la población. Otro objetivo es reforzar la estabilidad financiera, proporcionando una alternativa segura al dinero depositado en bancos privados. Por último, el BCE aspira a promover la innovación en servicios financieros y facilitar pagos transfronterizos más rápidos y eficientes. En conjunto, el Euro Digital busca modernizar la economía europea, proteger su sistema financiero y mantener el liderazgo europeo en la era digital.

Así que, una vez más, me toca aplicar el conocido dicho DYOR (Do Your Own Research). A continuación, mi enfoque:

-

Partiendo de la premisa de que muchos objetos utilizados en crímenes no fueron diseñados originalmente para causar daño, sino que tienen múltiples usos, es evidente que ciertos objetos resultan más propensos a ser utilizados con fines dañinos debido a su diseño. Por ejemplo, un cuchillo de caza, con su hoja afilada y puntiaguda, tiene una capacidad de hacer daño superior a la de un cuchillo de punta redonda.

-

De forma análoga, al analizar las diferentes alternativas de diseño de una CBDC, podríamos identificar aquellos elementos que, intencionadamente o no, facilitan ciertos usos indebidos o riesgos asociados y por ende podríamos intuir también las motivaciones de su creador.

Diseñando una CBDC.

En el artículo titulado “The Technology of Retail Central Bank Digital Currency” de Raphael Auer y Rainer Böhme, los autores analizan el desarrollo de una CBDC mediante un enfoque que parte de las necesidades de los consumidores para fundamentar las decisiones de diseño. Para ilustrar este enfoque, introducen la “CBDC Pyramid”, un modelo que organiza jerárquicamente los aspectos clave del diseño de una moneda digital emitida por un banco central:

En el lado izquierdo de la pirámide exponen las necesidades de los consumidores y seis características asociadas que harían útil a una CBDC:

-

Similar al efectivo con funcionalidad peer-to-peer.

-

Pagos en tiempo real.

-

Operaciones resilientes y robustas.

-

Privacidad.

-

Amplia accesibilidad.

-

Capacidad para pagos transfronterizos.

Y en el lado derecho de la pirámide se describen las decisiones de diseño asociadas a cada una de estas características:

-

Reclamaciones indirectas o directas, y ¿qué papel operativo tendrá el banco central?

-

El modelo de centralización (centralizado o descentralizado).

-

Basado en tokens o en balances.

-

Permitir la integración con otras CBDCs.

La tesis sobre la que se construye el paper de Raphael y Rainer se basa en considerar que la principal necesidad del consumidor debe ser poder contar con una CBDC que represente un derecho similar al efectivo y que idealmente sea fácilmente transferible en entornos de transacciones P2P.

A continuación el paper analiza, para cada una de las capas de la pirámide las elecciones disponibles para determinar cuál de ellas es la que acercaría más a una CBDC a las características del cash:

Nivel 1. CBDC directa o indirecta.

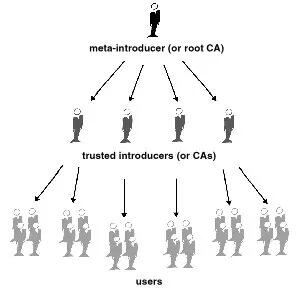

A bajo del todo de la pirámide Raphael Auer y Rainer Böhme sitúan la elección de la arquitectura operacional y como se atenderá la demanda del consumidor final. ¿El consumidor "hablará" directamente con el Banco Central y será este quien centralice todo el proceso? ¿o lo hará a través de intermediarios (banca privada)? En cualquiera de los casos, en el paper se asume que solo el banco central podrá emitir la CBCD.

Las principales diferencias en la elección en la base de la pirámide radican en la estructura de los reclamos legales y en los registros mantenidos por el banco central. En el modelo de “CBDC indirecta”, el consumidor tiene un reclamo sobre un intermediario, mientras que el banco central solo lleva un registro de las cuentas mayoristas. En el modelo de “CBDC directa”, la CBDC representa un reclamo directo sobre el banco central, que mantiene un registro de todos los saldos y los actualiza con cada transacción.

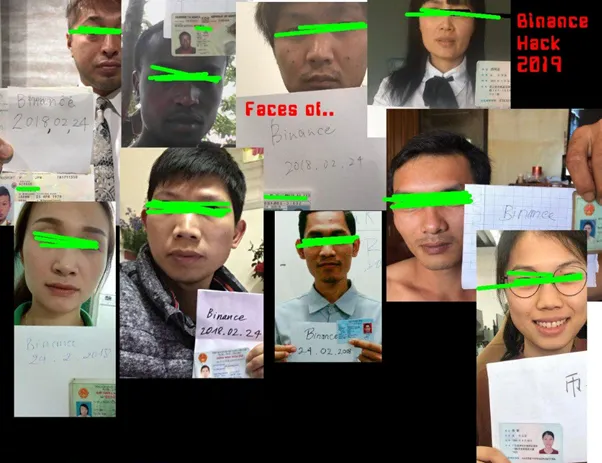

Es importante tener en cuenta que los pagos electrónicos deben afrontar interrupciones de conectividad o pagos sin conexión, lo que implica asumir riesgos por parte de los intermediarios y la relación con el cliente, basada en los procesos de Know Your Customer (KYC), permite al intermediario asumir dichos riesgos. Por lo tanto, a menos que un banco central asumiera la responsabilidad del KYC y la debida diligencia del cliente (lo que requeriría una expansión masiva de sus operaciones, muy por encima de sus mandatos actuales), le resultaría difícil asumir un modelo de "CBDC directa".

Nivel 2. Base de datos centralizada o descentralizada.

En el segundo nivel de la pirámide se encuentra la elección de tener un libro mayor centralizado o distribuido.

En un modelo de CBCD directa con base de datos centralizada, las capacidades tecnológicas del banco central deberían ser enormes ya que sería él solo quien procesaría todas las transacciones de todos los ciudadanos (lo que dificulta enormemente su implementación). Además, la principal vulnerabilidad de una arquitectura con un libro mayor centralizado de esta envergadura es la falla del nodo principal.

Por otro lado, actualmente disponer de un libro mayor distribuido (DLT) implica un rendimiento de transacciones menor que las arquitecturas convencionales debido a las dificultades para ejecutar un mecanismo de consenso eficiente y seguro ya que cada actualización del libro mayor debe armonizarse entre los nodos de todas las entidades. Estos modelos podrían ser válidos para jurisdicciones muy pequeñas pero complicado en jurisdicciones más grandes debido al alto número de transacciones que deberían procesar.

Por otro lado, en un modelo de CBCD indirecta ambos enfoques podrían ser factibles.

Nivel 3. Basado en tokens o en balances.

Una vez que se haya elegido la arquitectura y la infraestructura de la CBDC, surge la cuestión de quién tiene la custodia de los fondos y de cómo y a quién se debe otorgar acceso a dichos fondos.

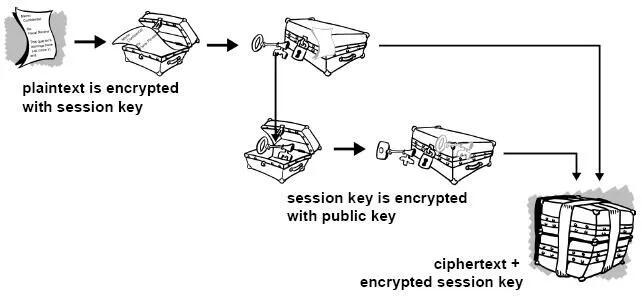

Los activos en moneda digital son fungibles (bienes o activos que pueden intercambiarse entre sí sin que haya una diferencia en su valor o utilidad), por lo que, en principio, pueden tomar la forma de saldos (“acceso basado en cuentas”) o de tokens (“acceso basado en tokens”).

En un sistema de moneda digital basado en saldos (account based access), se debe registrar en algún lugar un número que represente el tamaño de un conjunto de activos, y las transacciones sucesivas deben resultar en cambios en ese número. En este tipo de sistemas, el propietario de los activos debe proporcionar una identificación (derecho basado en la identidad) para acceder al saldo y realizar una transacción, de ahí entre otras, la necesidad del proceso de KYC.

Por el contrario, con los tokens, todo lo que se necesita para realizar una transacción es el conocimiento de las claves criptográficas que los desbloquean. En este tipo de sistemas, los fondos son de quien es capaz de desbloquearlos y las transacciones realizadas no tienen porque estar directamente asociadas a una identidad por lo que es un sistema mucho más parecido al efectivo.

Nivel 4. Integración entre CBDCs.

¿Será posible utilizar la CBDC emitida por el banco central exclusivamente en territorio nacional o también en el extranjero? ¿Estarán dispuestos los bancos centrales a coordinar esfuerzos en el diseño de estas monedas digitales para permitir que los consumidores gestionen múltiples divisas en una sola wallet? De ser así, se facilitaría un comercio internacional más ágil y se eliminaría el vínculo actual entre un pago en el extranjero y la necesidad de realizar una transacción de cambio de divisas (junto con las comisiones asociadas).

En el sistema actual, primero se adquiere moneda nacional, que luego debe ser cambiada por la divisa extranjera, lo que implica costos y demoras. El modelo con pagos transfronterizos integrados permitiría a los consumidores comprar directamente la CBDC del país extranjero antes de realizar sus compras, eliminando así ese paso innecesario e ineficiente y reduciendo los costos asociados al tipo de cambio.

El diseño previsible (mi apuesta personal).

Aquí perdonadme pero voy a ir al grano con mi predicción:

- Creo que la implementación final será el de una CBDC indirecta ofrecida por intermediarios (los bancos privados) con libro mayor centralizado, basada en cuentas en lugar de tokens y con ciertas restricciones en la interoperabilidad entre CBDCs de distintos países.

¿Por qué pienso esto? En primer lugar, como se mencionó anteriormente, una CBDC directa implicaría un cambio significativo en el sistema financiero al transferir gran parte de las responsabilidades de los bancos privados al banco central. En el sistema actual, los bancos privados desempeñan un papel clave en la creación de dinero a través del proceso de concesión de préstamos y la gestión de depósitos. Sin embargo, con una CBDC directa, el banco central sería responsable de emitir dinero digital directamente a los ciudadanos, lo que reduciría drásticamente la necesidad de que los bancos privados gestionen depósitos minoristas.

Esto no solo limitaría su capacidad de crear dinero a través del crédito, sino que también afectaría su modelo de negocio, ya que se reducirían sus fuentes tradicionales de ingresos. Además, podría disminuir su relevancia en el sistema financiero, dejándolos casi fuera de la ecuación en cuanto a la emisión de dinero.

Por otro lado, considero que el modelo con libro mayor centralizado se impondrá principalmente por dos razones: las limitaciones actuales en cuanto a la capacidad de procesamiento de los sistemas distribuidos (DLT) por las reglas de consenso y el interés de los estados en mantener sus capacidades de monitoreo financiero.

En cuanto a la elección entre un sistema basado en tokens o en balances, es importante destacar que, dado que las transacciones en un sistema basado en tokens no están directamente vinculadas a una identidad, resulta más complejo utilizar una CBDC como herramienta de vigilancia o perfilado por parte del banco central o los intermediarios financieros. Este enfoque preserva en mayor medida la privacidad de los usuarios, alineándose con principios similares a los del efectivo digital.

Por tanto, es altamente probable que tanto el Banco Central Europeo como la Reserva Federal opten por un sistema vinculado a una identidad, ya que, además de facilitar el cumplimiento normativo en materia de prevención de delitos financieros, guarda mayor similitud con el modelo de cuentas corrientes tradicional. De hecho, diversos informes, han señalado que la identificación de los usuarios en una CBDC es un factor clave para garantizar la trazabilidad y evitar el anonimato absoluto, lo que refuerza la posibilidad de que el sistema basado en balances sea el elegido.

Finalmente, pienso que facilitar el acceso sencillo a monedas de otros países que se perciben como más seguras podría llevar a una fuga de capitales hacia estas divisas y la ley de Gresham está a mi favor:

La ley de Gresham establece que, cuando en un mercado circulan simultáneamente dos tipos de dinero con el mismo valor nominal pero diferente valor percibido o estabilidad, la “moneda mala” desplaza a la “moneda buena”: los consumidores prefieren conservar la moneda con mayor valor intrínseco como reserva de valor, utilizándola menos en transacciones diarias, lo que eventualmente lleva a su retirada del mercado como medio de pago.

Básicamente esto quiere decir que en el escenario planteado, si los ciudadanos tuvieran acceso directo y fácil a CBDCs de países con economías más estables o con menor inflación, podrían optar por ahorrar en estas monedas más fuertes mientras usan la moneda local para pagos diarios. Esto no solo reduciría la demanda de la moneda nacional, sino que también podría debilitar su estabilidad y aumentar la fuga de capitales.

El móvil.

¿Podrán las personas poseer y controlar su propio dinero y decidir qué hacer con él, o estarán todas sus opciones de pago sujetas a la supervisión y el permiso de intermediarios?

Para ser capaz de contestar a esta pregunta me he basado en el artículo “Retail Central Bank Digital Currency: Motivations, Opportunities, and Mistakes” de Geoffrey Goodell, Hazem Danny Al Nakib y Tomaso Aste que sugiere que los gobiernos buscaran mantener el control sobre su sistema financiero y facilitar la supervisión y regulación de las transacciones a través de las CBDCs y de ahí el diseño con el que las están desarrollando. Dicho esto y aunque en el apartado anterior ya se han podido vislumbrar algunas posibles motivaciones, estas las voy a resumir a continuación:

-

Soberanía monetaria y financiera: Uno de los principales motores detrás de la exploración de las CBDCs son las preocupaciones institucionales sobre los riesgos emergentes para la soberanía monetaria y financiera. Esto es particularmente relevante para los bancos centrales y los gobiernos, que observan cómo el panorama de los pagos evoluciona rápidamente debido a innovaciones tecnológicas y cambios en las preferencias de los consumidores. Además, la creciente facilidad para acceder a divisas extranjeras, especialmente aquellas consideradas más estables o fuertes, está disminuyendo el uso de la moneda local en algunos países. Esto representa un riesgo directo para la soberanía monetaria, ya que reduce la efectividad de las políticas monetarias nacionales.

-

Control total sobre los estímulos económicos: Un sistema de CBDC plenamente operativo podría otorgar a los bancos centrales un control detallado sobre el estímulo fiscal, permitiéndoles distribuir fondos de manera segmentada con solo presionar un botón. En un escenario donde el efectivo físico desapareciera, las CBDC podrían facilitar la aplicación de tasas de interés negativas, obligando a los ciudadanos a pagar una tarifa por mantener ahorros en sus cuentas. Además, este tipo de moneda digital podría proporcionar a los gobiernos la capacidad de confiscar fondos con mayor facilidad, sancionar a disidentes políticos o incluso automatizar multas por infracciones menores, lo que ha suscitado preocupaciones sobre el potencial abuso de estas herramientas. Finalmente, y por si esto fuera poco, existen estudios que exploran la posibilidad de que las CBDCs puedan utilizarse para rastrear y potencialmente restringir o desincentivar ciertas compras con una alta huella de carbono, integrándolas en un sistema de créditos de carbono personales. Un posible escenario podría ser el siguiente:

-

Al intentar comprar gasolina o diésel, la CBDC verifica la huella de carbono acumulada del usuario.

-

Si el usuario ha superado su límite mensual de emisiones, la transacción podría ser rechazada automáticamente o estar sujeta a un recargo adicional por exceder su cuota.

-

Como alternativa, el usuario podría adquirir créditos de carbono de otros ciudadanos que hayan consumido menos, creando así un mercado de intercambio de emisiones a nivel individual.

Esto no debe sorprender a nadie considerando que el sistema Cap and Trade ya se encuentra implementado en la actualidad. Bajo este esquema, empresas con altas emisiones de CO₂ (como aerolíneas, fábricas e industrias de transporte) deben comprar créditos de carbono cuando superan su límite permitido de emisiones. Por tanto el sistema sería el mismo pero aplicado directamente a los ciudadanos.

-

Oportunidades para el sector privado: Lo primero que hay que tener en cuenta es que hoy en día, las compras diarias realizadas a través de aplicaciones móviles o tarjetas de crédito tienen poca semejanza con las compras hechas en efectivo y los usuarios de plataformas como Visa, Apple Pay, WeChat o PayPal intercambian su libertad y privacidad por conveniencia o "usabilidad". En este tipo de transacciones se exige y se comparte información personal en lugar de protegerla. Todo esto nos ha de hacer reflexionar sobre la gran oportunidad que se presenta para el sector privado y en concreto para las "Big Tech" si consiguen monetizar toda la información del consumidor que una moneda tipo CBDC podría proporcionar. No es de extrañar entonces que empresas como Google, Amazon, Stripe o Mastercard sean partners de proyectos de investigación de este tipo de monedas digitales. Como "Data harvesters" experimentados son conscientes del tremendo valor en la creación de perfiles de usuarios.

-

Crimen y evasión fiscal: Como comentamos anteriormente, algunos gobiernos intentan asociar el uso del efectivo con el lavado de dinero y la corrupción, lo que les permite justificar la implementación de las CBDCs como una estrategia para combatir estos problemas. Un ejemplo es el Banco Central de Bangladesh, que busca digitalizar todas las transacciones minoristas para 2027, argumentando que esto mejorará la eficiencia, promoverá la inclusión financiera y reducirá la criminalidad. En Nigeria, el e-Naira fue introducido con el objetivo de facilitar el rastreo de fondos, pero la población respondió con protestas y una baja adopción de la moneda digital.

Conclusiones.

Desde mi punto de vista, es poco probable que las democracias aprendan pronto a diseñar CBDCs que garanticen la privacidad, y aún menos que tengan el incentivo de ofrecerlas a sus ciudadanos. Al fin y al cabo, muchas de las características que atraen tanto a políticos como a banqueros centrales son incompatibles con el dinero anónimo. Por ello, creo que la única alternativa viable para preservar la privacidad financiera que ofrece el efectivo es desarrollar herramientas monetarias resistentes al abuso gubernamental.

Pocas veces se ha expresado este problema con tanta claridad como lo hizo Wei Dai en un correo electrónico enviado en febrero de 1995 a la lista de correo de Cypherpunks donde Dai escribió:

"Nunca ha existido un gobierno que, tarde o temprano, no haya intentado reducir la libertad de sus ciudadanos y obtener más control sobre ellos, y probablemente nunca existirá uno.

Por lo tanto, en lugar de tratar de convencer a nuestro gobierno actual de que no lo intente, desarrollaremos la tecnología que hará imposible que el gobierno tenga éxito.

Los esfuerzos para influir en el gobierno (por ejemplo, a través del lobby y la propaganda) son importantes solo en la medida en que retrasen lo suficiente su intento de represión como para que la tecnología madure y se adopte ampliamente.”

-

-

@ 31a4605e:cf043959

2025-06-17 17:29:01

@ 31a4605e:cf043959

2025-06-17 17:29:01Desde a sua criação, Bitcoin tem sido associado à ideia de liberdade financeira e individual. Diferente do dinheiro tradicional, controlado por governos e bancos centrais, Bitcoin permite que qualquer pessoa no mundo transacione e armazene valor sem depender de intermediários. Essa característica torna-se especialmente relevante em contextos de instabilidade económica, censura financeira e falta de acesso ao sistema bancário.

Bitcoin como ferramenta de autonomia financeira

A principal promessa de Bitcoin é devolver às pessoas o controlo sobre o seu próprio dinheiro. No sistema financeiro tradicional, os bancos e governos têm o poder de congelar contas, restringir transações e desvalorizar moedas através da impressão excessiva de dinheiro. Com Bitcoin, cada utilizador tem total posse dos seus fundos, desde que armazene as suas chaves privadas de forma segura. Isso significa que ninguém pode confiscar ou bloquear o acesso ao seu dinheiro.

Além disso, Bitcoin permite transações internacionais rápidas e baratas, sem depender de bancos ou plataformas de pagamento centralizadas. Em países onde as transferências internacionais são burocráticas e caras, Bitcoin representa uma alternativa eficiente e acessível.

Proteção contra a censura e o controlo estatal

Governos e instituições financeiras podem restringir o acesso ao dinheiro por motivos políticos ou económicos. Em regimes autoritários, dissidentes e jornalistas frequentemente enfrentam bloqueios financeiros como forma de repressão. Bitcoin oferece uma solução para esse problema, pois a sua rede descentralizada impede que qualquer entidade tenha controlo total sobre as transações.

Isto já foi demonstrado em diversos casos ao redor do mundo. Em momentos de crise, quando governos impõem restrições a saques bancários ou impõem limites às remessas de dinheiro, Bitcoin tem sido usado para contornar essas barreiras e garantir que as pessoas possam manter a sua liberdade financeira.

Desafios e responsabilidades da liberdade financeira

Embora Bitcoin ofereça mais liberdade individual, também exige maior responsabilidade por parte do utilizador. Diferente de uma conta bancária, onde um cliente pode recuperar o acesso à sua conta com um simples pedido, em Bitcoin a posse das chaves privadas é essencial. Se um utilizador perde as suas chaves, perde o acesso aos seus fundos para sempre.

Além disso, a volatilidade do preço de Bitcoin pode representar um desafio para quem pretende utilizá-lo como reserva de valor no curto prazo. No entanto, essa característica é compensada pelo seu modelo deflacionário, que protege a poupança a longo prazo contra a desvalorização causada pela inflação das moedas fiduciárias.

Resumindo, o Bitcoin representa uma revolução na forma como as pessoas gerem e protegem o seu dinheiro. Ao permitir transações livres de intermediários e resistir à censura financeira, Bitcoin fortalece a liberdade individual e oferece uma alternativa viável a sistemas financeiros centralizados e controlados por governos. No entanto, essa liberdade vem acompanhada da necessidade de maior responsabilidade, uma vez que cada utilizador é o único responsável pela segurança dos seus fundos. Para aqueles que valorizam a soberania financeira, Bitcoin é uma ferramenta poderosa que pode redefinir o conceito de dinheiro e autonomia pessoal no mundo moderno.

Muito obrigado por teres lido o texto até aqui, espero que esteja tudo bem contigo e um abraço enorme do teu madeirense bitcoiner maximalista favorito. Viva a liberdade!

-

@ 39cc53c9:27168656

2025-06-16 06:25:50

@ 39cc53c9:27168656

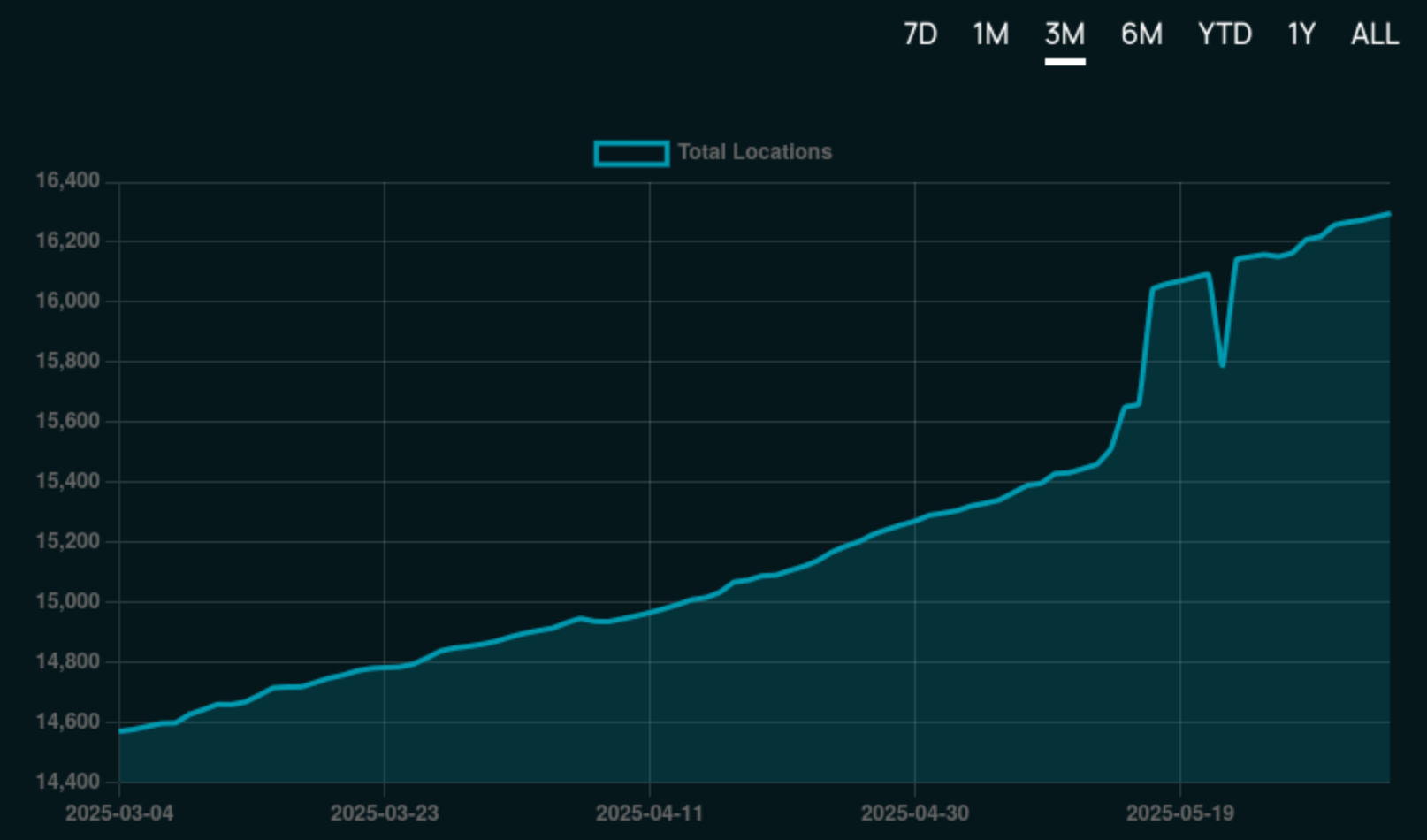

2025-06-16 06:25:50After almost 3 months of work, we've completed the redesign of kycnot.me. More modern and with many new features.

Privacy remains the foundation - everything still works with JavaScript disabled. If you enable JS, you will get some nice-to-have features like lazy loading and smoother page transitions, but nothing essential requires it.

User Accounts

We've introduced user accounts that require zero personal information:

- Secret user tokens - no email, no phone number, no personal data

- Randomly generated usernames for default privacy and fairness

- Karma system that rewards contributions and unlocks features: custom display names, profile pictures, and more.

Reviews and Community Discussions

On the previous sites, I was using third party open source tools for the comments and discussions. This time, I've built my own from scratch, fully integrated into the site, without JavaScript requirements.

Everyone can share their experiences and help others make informed decisions:

- Ratings: Comments can have a 1-5 star rating attached. You can have one rating per service and it will affect the overall user score.

- Discussions: These are normal comments, you can add them on any listed service.

Comment Moderation

I was strugling to keep up with moderation on the old site. For this, we've implemented an AI-powered moderation system that:

- Auto-approves legitimate comments instantly

- Flags suspicious content for human review

- Keeps discussions valuable by minimizing spam

The AI still can mark comments for human review, but most comments will get approved automatically by this system. The AI also makes summaries of the comments to help you understand the overall sentiment of the community.

Powerful Search & Filtering

Finding exactly what you need is now easier:

- Advanced filtering system with many parameters. You can even filter by attributes to pinpoint services with specific features.

The results are dynamic and shuffle services with identical scores for fairness.

See all listings

Listings are now added as 'Community Contributed' by default. This means that you can still find them in the search results, but they will be clearly marked as such.

Updated Scoring System

New dual-score approach provides more nuanced service evaluations:

- Privacy Score: Measures how well a service protects your personal information and data

-

Trust Score: Assesses reliability, security, and overall reputation

-

Combined into a weighted Overall Score for quick comparisons

- Completely transparent and open source calculation algorithm. No manual tweaking or hidden factors.

AI-Powered Terms of Service Analysis

Basically, a TLDR summary for Terms of Service:

- Automated system extracts the most important points from complex ToS documents

- Clear summaries

- Updated monthly to catch any changes

The ToS document is hashed and only will be updated if there are any changes.

Service Events and Timelines

Track the complete history of any service, on each service page you can see the timeline of events. There are two types of events:

- Automatic events: Created by the system whenever something about a service changes, like its description, supported currencies, attributes, verification status…

- Manual events: Added by admins when there’s important news, such as a service going offline, being hacked, acquired, shut down, or other major updates.

There is also a global timeline view available at /events

Notification System

Since we now have user accounts, we built a notifiaction system so you can stay informed about anything:

- Notifications for comment replies and status changes

- Watch any comment to get notified for new replies.

- Subscribe to services to monitor events and updates

- Notification customization.

Coming soon: Third-party privacy-preserving notifications integration with Telegram, Ntfy.sh, webhooks...

Service Suggestions

Anyone with an account can suggest a new service via the suggestion form. After submitting, you'll receive a tracking page where you can follow the status of your suggestion and communicate directly with admins.

All new suggestions start as "unlisted" — they won't appear in search results until reviewed. Our team checks each submission to ensure it's not spam or inappropriate. If similar services already exist, you'll be shown possible duplicates and can choose to submit your suggestion as an edit instead.

You can always check the progress of your suggestion, respond to moderator questions, and see when it goes live, everything will also be notified to your account. This process ensures high-quality listings and a collaborative approach to building the directory.

These are some of the main features we already have, but there are many more small changes and improvements that you will find when using the site.

What's Next?

This is just the beginning. We will be constantly working to improve KYCnot.me and add more features that help you preserve your privacy.

Remember: True financial freedom requires the right to privacy. Stay KYC-free!

-

@ 31a4605e:cf043959

2025-06-17 17:27:05

@ 31a4605e:cf043959

2025-06-17 17:27:05Desde a sua criação, Bitcoin tem sido visto tanto como uma inovação financeira quanto como uma ameaça ao controlo governamental sobre a economia. Como uma moeda descentralizada, Bitcoin opera fora do sistema financeiro tradicional, desafiando a autoridade dos bancos centrais e dos governos que regulam a emissão e circulação do dinheiro. Essa característica tem levado a diversos conflitos entre governos e a crescente adoção de Bitcoin por indivíduos e empresas.

Razões para a oposição governamental

Perda de controlo monetário: Os governos controlam a economia através da emissão de moeda fiduciária e da definição de políticas monetárias. Como Bitcoin tem uma oferta fixa e não pode ser manipulado, isso reduz a influência governamental sobre a economia.

Dificuldade na tributação e fiscalização: A natureza descentralizada de Bitcoin dificulta a cobrança de impostos e o rastreamento de transações, tornando mais difícil para os governos garantir a conformidade fiscal.

Concorrência com moedas digitais estatais (CBDCs): Muitos países estão a desenvolver moedas digitais de banco central (CBDCs), que oferecem maior controlo sobre as transações financeiras. Bitcoin representa uma alternativa descentralizada, o que pode ameaçar a adoção dessas moedas estatais.

Preocupações com crimes financeiros: Alguns governos argumentam que Bitcoin pode ser usado para lavagem de dinheiro e financiamento ilícito, apesar de ser mais rastreável do que o dinheiro físico devido à transparência da blockchain ou timechain.

Exemplos de conflitos entre governos e Bitcoin

El Salvador: Foi o primeiro país a tornar Bitcoin moeda legal em 2021. Essa decisão gerou reações negativas de instituições financeiras internacionais, como o FMI, que alertou para riscos económicos e tentou pressionar o país a reverter a sua decisão.

China: Em 2021, a China proibiu a mineração e o uso de Bitcoin, citando preocupações ambientais e riscos financeiros. Apesar da proibição, muitos utilizadores chineses continuam a usar Bitcoin de forma descentralizada.

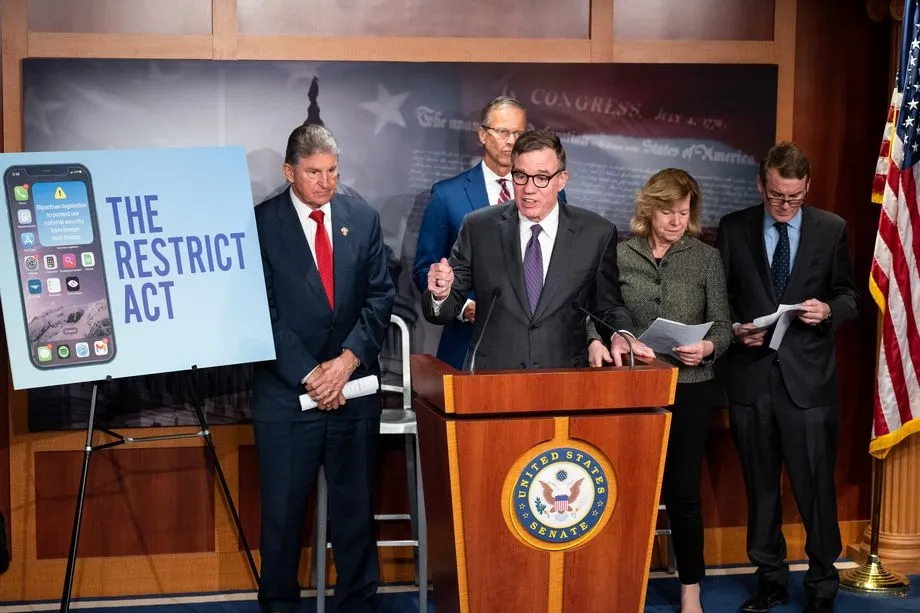

Estados Unidos: Embora Bitcoin seja legal nos EUA, o governo tem aumentado a regulamentação sobre exchanges e mineradores, tentando exercer maior controlo sobre a rede.

União Europeia: A UE tem imposto regulamentos rigorosos sobre Bitcoin, como exigências de identificação para transações, mas não proibiu a sua utilização.

O futuro da adoção do Bitcoin

Apesar da resistência de alguns governos, Bitcoin continua a ser adotado por indivíduos e empresas como uma alternativa financeira segura. Em países com economias instáveis, Bitcoin tem sido uma ferramenta essencial para proteger a riqueza contra a inflação e restrições bancárias.

A tentativa de controlo governamental pode dificultar a adoção de Bitcoin em algumas regiões, mas não impedirá o seu crescimento global. Como uma rede descentralizada, Bitcoin não pode ser banido completamente, e a sua utilidade como reserva de valor e meio de troca continuará a atrair utilizadores em todo o mundo.

Resumindo, os conflitos entre governos e a adoção de Bitcoin refletem o choque entre um sistema financeiro centralizado e uma tecnologia descentralizada que devolve o controlo do dinheiro aos indivíduos. Embora alguns governos tentem restringir o seu uso, Bitcoin continua a crescer e a provar a sua resistência, tornando-se cada vez mais uma opção viável para aqueles que procuram liberdade financeira.

Muito obrigado por teres lido o texto até aqui, espero que esteja tudo bem contigo e um abraço enorme do teu madeirense bitcoiner maximalista favorito. Viva a liberdade!

-

@ 39cc53c9:27168656

2025-06-15 14:46:35

@ 39cc53c9:27168656

2025-06-15 14:46:35The new website is finally live! I put in a lot of hard work over the past months on it. I'm proud to say that it's out now and it looks pretty cool, at least to me!

Why rewrite it all?

The old kycnot.me site was built using Python with Flask about two years ago. Since then, I've gained a lot more experience with Golang and coding in general. Trying to update that old codebase, which had a lot of design flaws, would have been a bad idea. It would have been like building on an unstable foundation.

That's why I made the decision to rewrite the entire application. Initially, I chose to use SvelteKit with JavaScript. I did manage to create a stable site that looked similar to the new one, but it required Jav aScript to work. As I kept coding, I started feeling like I was repeating "the Python mistake". I was writing the app in a language I wasn't very familiar with (just like when I was learning Python at that mom ent), and I wasn't happy with the code. It felt like spaghetti code all the time.

So, I made a complete U-turn and started over, this time using Golang. While I'm not as proficient in Golang as I am in Python now, I find it to be a very enjoyable language to code with. Most aof my recent pr ojects have been written in Golang, and I'm getting the hang of it. I tried to make the best decisions I could and structure the code as well as possible. Of course, there's still room for improvement, which I'll address in future updates.

Now I have a more maintainable website that can scale much better. It uses a real database instead of a JSON file like the old site, and I can add many more features. Since I chose to go with Golang, I mad e the "tradeoff" of not using JavaScript at all, so all the rendering load falls on the server. But I believe it's a tradeoff that's worth it.

What's new

- UI/UX - I've designed a new logo and color palette for kycnot.me. I think it looks pretty cool and cypherpunk. I am not a graphic designer, but I think I did a decent work and I put a lot of thinking on it to make it pleasant!

- Point system - The new point system provides more detailed information about the listings, and can be expanded to cover additional features across all services. Anyone can request a new point!

- ToS Scrapper: I've implemented a powerful automated terms-of-service scrapper that collects all the ToS pages from the listings. It saves you from the hassle of reading the ToS by listing the lines that are suspiciously related to KYC/AML practices. This is still in development and it will improve for sure, but it works pretty fine right now!

- Search bar - The new search bar allows you to easily filter services. It performs a full-text search on the Title, Description, Category, and Tags of all the services. Looking for VPN services? Just search for "vpn"!

- Transparency - To be more transparent, all discussions about services now take place publicly on GitLab. I won't be answering any e-mails (an auto-reply will prompt to write to the corresponding Gitlab issue). This ensures that all service-related matters are publicly accessible and recorded. Additionally, there's a real-time audits page that displays database changes.

- Listing Requests - I have upgraded the request system. The new form allows you to directly request services or points without any extra steps. In the future, I plan to enable requests for specific changes to parts of the website.

- Lightweight and fast - The new site is lighter and faster than its predecessor!

- Tor and I2P - At last! kycnot.me is now officially on Tor and I2P!

How?

This rewrite has been a labor of love, in the end, I've been working on this for more than 3 months now. I don't have a team, so I work by myself on my free time, but I find great joy in helping people on their private journey with cryptocurrencies. Making it easier for individuals to use cryptocurrencies without KYC is a goal I am proud of!

If you appreciate my work, you can support me through the methods listed here. Alternatively, feel free to send me an email with a kind message!

Technical details

All the code is written in Golang, the website makes use of the chi router for the routing part. I also make use of BigCache for caching database requests. There is 0 JavaScript, so all the rendering load falls on the server, this means it needed to be efficient enough to not drawn with a few users since the old site was reporting about 2M requests per month on average (note that this are not unique users).

The database is running with mariadb, using gorm as the ORM. This is more than enough for this project. I started working with an

sqlitedatabase, but I ended up migrating to mariadb since it works better with JSON.The scraper is using chromedp combined with a series of keywords, regex and other logic. It runs every 24h and scraps all the services. You can find the scraper code here.

The frontend is written using Golang Templates for the HTML, and TailwindCSS plus DaisyUI for the CSS classes framework. I also use some plain CSS, but it's minimal.

The requests forms is the only part of the project that requires JavaScript to be enabled. It is needed for parsing some from fields that are a bit complex and for the "captcha", which is a simple Proof of Work that runs on your browser, destinated to avoid spam. For this, I use mCaptcha.

-

@ a19caaa8:88985eaf

2025-05-05 02:55:57

@ a19caaa8:88985eaf

2025-05-05 02:55:57↓ジャック(twitter創業者)のツイート nostr:nevent1qvzqqqqqqypzpq35r7yzkm4te5460u00jz4djcw0qa90zku7739qn7wj4ralhe4zqy28wumn8ghj7un9d3shjtnyv9kh2uewd9hsqg9cdxf7s7kg8kj70a4v5j94urz8kmel03d5a47tr4v6lx9umu3c95072732

↓それに絡むたゃ nostr:note1hr4m0d2k2cvv0yg5xtmpuma0hsxfpgcs2lxe7vlyhz30mfq8hf8qp8xmau

↓たゃのひとりごと nostr:nevent1qqsdt9p9un2lhsa8n27y7gnr640qdjl5n2sg0dh4kmxpqget9qsufngsvfsln nostr:note14p9prp46utd3j6mpqwv46m3r7u7cz6tah2v7tffjgledg5m4uy9qzfc2zf

↓有識者様の助言 nostr:nevent1qvzqqqqqqypzpujqe8p9zrpuv0f4ykk3rmgnqa6p6r0lan0t8ewd0ksj89kqcz5xqqst8w0773wxnkl8sn94tvmd3razcvms0kxjwe00rvgazp9ljjlv0wq0krtvt nostr:nevent1qvzqqqqqqypzpujqe8p9zrpuv0f4ykk3rmgnqa6p6r0lan0t8ewd0ksj89kqcz5xqqsxchzm7s7vn8a82q40yss3a84583chvd9szl9qc3w5ud7pr9ugengcgt9qx

↓たゃ nostr:nevent1qqsp2rxvpax6ks45tuzhzlq94hq6qtm47w69z8p5wepgq9u4txaw88s554jkd

-

@ 8bad92c3:ca714aa5

2025-06-17 18:01:50

@ 8bad92c3:ca714aa5

2025-06-17 18:01:50MicroStrategy's Debt-Financed Bitcoin Strategy Will Force a Reckoning Within 18 Months - Jessy Gilger

Jessy Gilger from Unchained Capital warned about the sustainability of MicroStrategy's model and its derivatives like MSTY. He predicts that as more companies adopt Bitcoin treasury strategies, "the P&L will matter more as the balance sheet gets commoditized." Within the next 18 months, he expects the current arbitrage opportunities that MicroStrategy exploits will diminish as Bitcoin reaches higher liquidity levels and more competitors enter the space.

His most concerning prediction involves MSTY specifically, which currently offers distributions annualized at 120% - far exceeding the 16-22% he calculates as reasonable from covered call strategies. "If a whale wants out of MSTY in size... they could sell those derivative positions into an illiquid market where there's no bid," potentially causing a 95% collapse similar to what happened with gold mining ETFs during COVID. He advises investors to consider "private pools" for options strategies rather than pooled products where "you're in the pool with everyone else" and subject to forced liquidations.

Pensions Will Drive the Next Major Bitcoin Adoption Wave in 2026-2027 - Adam Back

Adam Back sees institutional adoption accelerating dramatically as pension funds begin allocating to Bitcoin. "The institutional cover of some of the bigger entities that people would reference... you don't get fired for following BlackRock's recommendation," he explained. With BlackRock now suggesting 2% portfolio allocations and the infrastructure finally in place through Blockstream's new Gannett Trust Company, the barriers for institutional adoption are falling rapidly.

Back predicts this will create a "snowball" effect as pension funds realize Bitcoin can help address their massive unfunded liabilities. He noted that financial institutions offering Bitcoin products are "slow movers" with "policies and training materials and guidance that they got to get through," but once activated, the scale will dwarf current retail and ETF flows. The combination of pension fund allocations, continued nation-state adoption, and the mathematical scarcity of Bitcoin leads him to view even $100,000 as "cheap" given where the market is headed.

Traditional Bond Markets Will Collapse as Bitcoin Becomes the Escape Hatch - Sean Bill

Sean Bill sees a massive shift coming as bond markets deteriorate globally. "You peel back the onion. So who benefits from financial repression, right. And inflating your way out of assets," he explained. With Japanese bond yields blowing out and U.S. 30-year yields jumping 10 basis points in a single day, Bill predicts we're witnessing the early stages of a sovereign debt crisis that will drive unprecedented flows into Bitcoin.

He pointed to Japan's MetaPlanet as a preview of what's coming: "The whole bond market of Japan just flowed into a hotel company." As pension funds and institutions realize they can't meet obligations through traditional fixed income, Bitcoin will become the only viable alternative. Bill believes this transition will accelerate once fiduciaries understand Bitcoin's role as "pristine collateral" that can help them "chip away at those unfunded liabilities." His experience getting Santa Clara County's pension into Bitcoin in 2021 showed him firsthand how a 1-3% allocation at $17,000 could have "wiped out the unfunded liability" as Bitcoin approached $100,000.

Adam Back & Sean Bill Podcast Here

Blockspace conducts cutting-edge proprietary research for investors.

New Bitcoin Mining Pool Flips Industry Model: "Plebs Eat First" Could Threaten Corporate Dominance

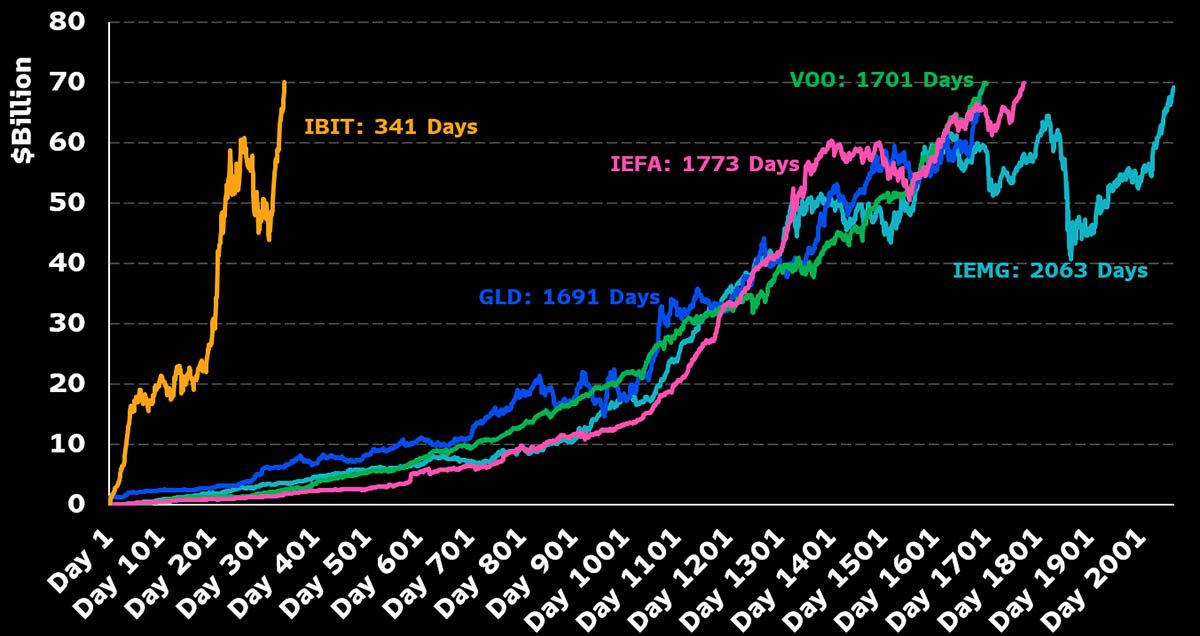

UTXO Management's explosive report forecasts unprecedented institutional demand that could absorb 20% of Bitcoin's circulating supply by 2026. Bitcoin ETFs shattered records with $36.2 billion in year-one inflows, crushing every commodity ETF launch—and they're projected to hit $100 billion annually by 2027.

The real story? ETFs are just the appetizer. Five massive catalysts are converging: wealth platforms eyeing $120 billion from a modest 0.5% allocation across $60 trillion AUM; corporations following MicroStrategy's playbook now holding 803,143 BTC; potential U.S. Strategic Reserve of 1 million BTC; 13 states with active Bitcoin reserve bills; and the rise of BTCfi yield strategies offering 2-15% returns.

The game-changer: these aren't day traders. CFOs, treasurers, and governments are structurally locked buyers seeking BTC-denominated yields, not quick profits. With FASB mark-to-market accounting removing impairment headaches and regulatory clarity accelerating globally, institutions face a stark reality—allocate now or chase exposure at dramatically higher prices.

This isn't another cycle. It's the institutional colonization of Bitcoin.

Subscribe to them here (seriously, you should): https://newsletter.blockspacemedia.com/

Ten31, the largest bitcoin-focused investor, has deployed $150M across 30+ companies through three funds. I am a Managing Partner at Ten31 and am very proud of the work we are doing. Learn more at ten31.vc/invest.

Get this newsletter sent to your inbox daily: https://www.tftc.io/bitcoin-brief/

STACK SATS hat: https://tftcmerch.io/